CISAは本日、攻撃者がパスワードのリセットによってアカウントを乗っ取ることができる最大級のGitLabの脆弱性を積極的に悪用していると警告した。

GitLabは、専有コードやAPIキーを含む機密データをホストしており、アカウントの乗っ取りは重大な影響を及ぼす可能性がある。悪用に成功すると、CI/CD(継続的インテグレーション/継続的デプロイメント)環境に悪意のあるコードを挿入することでリポジトリを侵害するサプライチェーン攻撃にもつながる可能性があります。

CVE-2023-7028として追跡されているこのセキュリティ上の欠陥は、不適切なアクセス制御の弱点に起因しており、リモートの認証されていない脅威行為者が、自分の管理下にある電子メールアカウントにパスワードリセット用の電子メールを送信してパスワードを変更し、ユーザーの操作なしに標的のアカウントを乗っ取ることを可能にします。

攻撃者は、2要素認証(2FA)が有効になっているアカウントを乗っ取るためにこの脆弱性を悪用することはできませんが、アカウントがこの追加のセキュリティ対策で保護されていないシステムにパッチを適用することは非常に重要です。

CVE-2023-7028のバグはGitLab Community EditionとEnterprise Editionに影響し、GitLabは16.7.2、16.5.6、16.6.4で修正し、バージョン16.1.6、16.2.9、16.3.7にパッチをバックポートした。

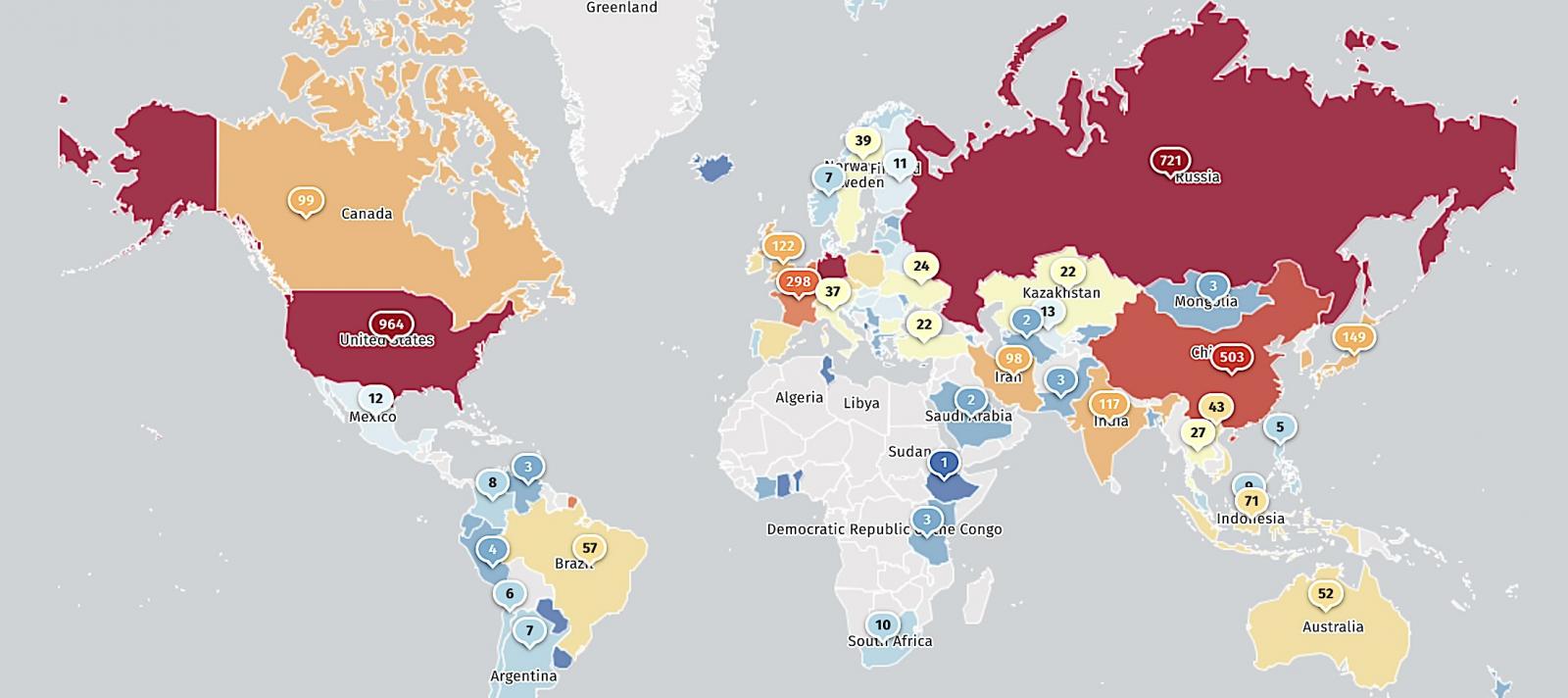

脅威モニタリングサービスのShadowserverは、1月(セキュリティパッチがリリースされた週)にオンラインで公開された5,379の脆弱なGitLabインスタンスを発見したが、現時点でまだアクセス可能なのは半分以下の2,394である。

CISAは水曜日、CVE-2023-7028を Known Exploited Vulnerabilities Catalogに 追加し、現在攻撃で積極的に悪用されていることを確認し、米連邦政府機関に5月22日までに3週間以内にシステムを保護するよう命じた。

米国のサイバーセキュリティ機関は、この最大深刻度のGitLabセキュリティ・バグを悪用した進行中の攻撃に関する情報を共有していないが、ランサムウェア攻撃に使用されているという証拠がないことを確認した。

「この種の脆弱性は、悪意のあるサイバー行為者にとって頻繁な攻撃ベクトルであり、連邦政府企業にとって重大なリスクとなる」とCISAは本日述べた。

同機関のKEVカタログは主に連邦政府機関を対象としているが、GitLab DevOpsプラットフォームを使用している民間組織も、攻撃を防ぐためにこの脆弱性に優先的にパッチを当てるべきである。

まだパッチを適用していない組織は、すでに侵害されている可能性があるため、GitLabのインシデント対応ガイドに従い、できるだけ早く侵害の兆候を確認する必要がある。

Comments