F5は、BIG-IP Next Central Managerの脆弱性2件を修正しました。この脆弱性を悪用することで、管理者権限を取得し、管理対象資産に不正な隠しアカウントを作成することができます。

Next Central Managerは、管理者が統合管理ユーザーインターフェイスを介して、オンプレミスまたはクラウドのBIG-IP Nextインスタンスとサービスを制御できるようにします。

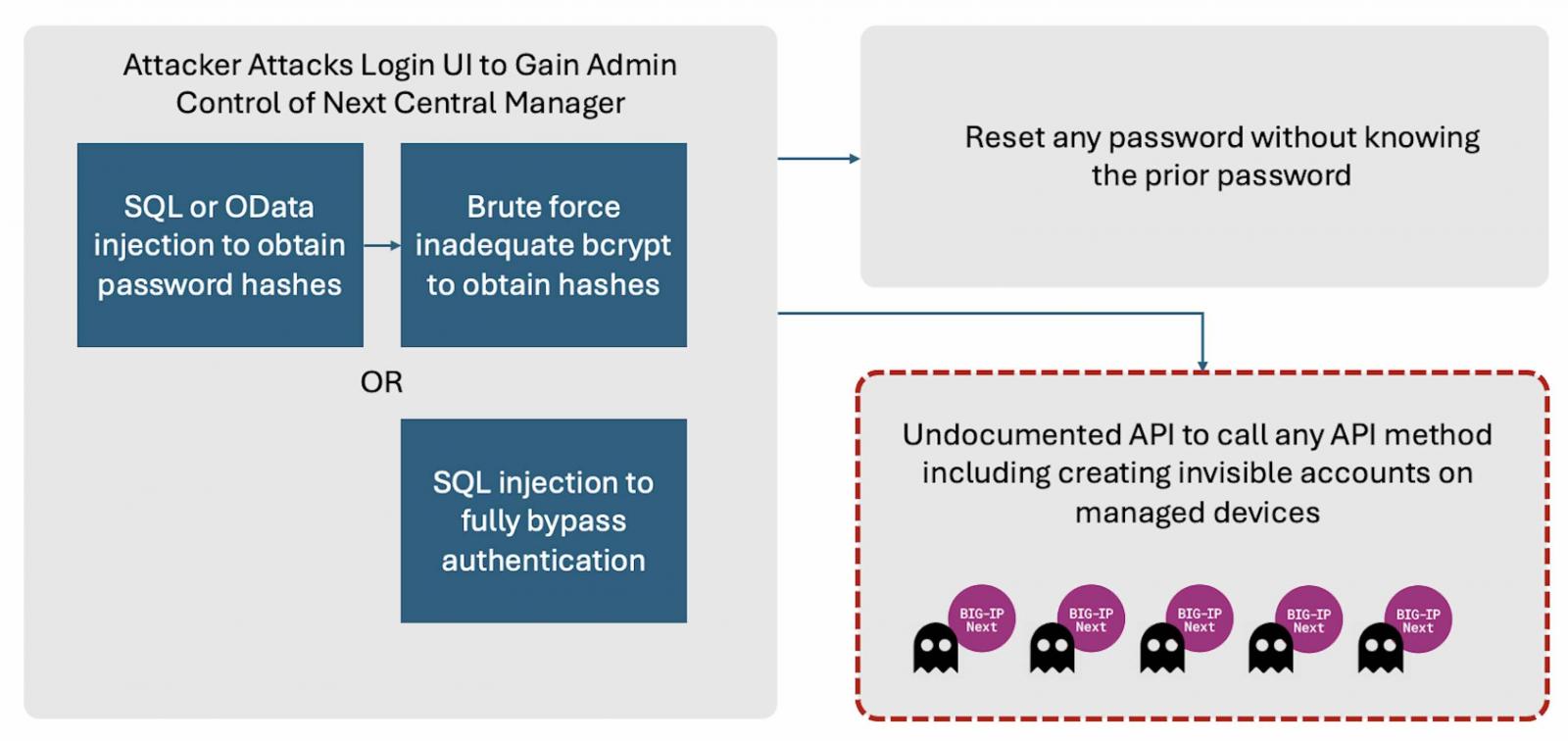

不具合は、BIG-IP Next Central Manager APIに見つかったSQLインジェクションの脆弱性(CVE-2024-26026)およびODataインジェクションの脆弱性(CVE-2024-21793)であり、認証されていない攻撃者が、パッチを適用していないデバイス上で悪意のあるSQLステートメントをリモートで実行できるようになります。

SQL インジェクション攻撃は、データベースクエリの入力フィールドまたはパラメータに悪意のある SQL クエリを注入するものです。これにより、アプリケーションのセキュリティの脆弱性が悪用され、意図しないSQLコマンドが実行され、不正アクセス、データ侵害、システム乗っ取りが発生します。

サプライチェーンセキュリティ企業であるEclypsium社は、水曜日にこの欠陥を報告し、概念実証のエクスプロイトを共有しましたが、パッチの適用されていないインスタンスを侵害した後に作成された不正なアカウントは、Next Central Managerからは見えないため、被害者の環境内で悪意のある永続化に使用することができると述べています。

「セントラルマネージャの管理コンソールは、CVE 2024-21793またはCVE 2024-26026経由で管理UIにアクセスできる攻撃者であれば、リモートから悪用することができます。Eclypsium社によると、「この結果、マネージャー自体の完全な管理制御が可能になります。

「攻撃者は、他の脆弱性を利用して、セントラル・マネージャが管理する BIG-IP Next アセットに新しいアカウントを作成することができます。注目すべきは、これらの新しい悪意のあるアカウントは、セントラル・マネージャ自体からは見えないということです。

PoCエクスプロイトと一時的なミティゲーションが利用可能

F5の勧告によると、今日のセキュリティアップデートをすぐにインストールできない管理者は、攻撃リスクを軽減するために、Next Central Managerへのアクセスを安全なネットワークを介して信頼できるユーザーに制限する必要があります。

幸いなことに、Eclypsiumによると、2つのセキュリティ脆弱性が攻撃に悪用されたという証拠はない。

F5のBIG-IP Next Central Managerの採用率は現在のところ不明ですが、Shodanは現在、管理ポートがオンラインで公開されている10,000台以上のF5 BIG-IPデバイスを追跡しています。

11月、F5は、「熟練した」攻撃者が、1ヶ月前に修正された2つの重要なBIG-IP脆弱性(CVE-2023-46747およびCVE-2023-46748)を悪用して、パッチが適用されていないデバイスに侵入し、悪意のあるコードを実行し、侵入の痕跡を消していると顧客に警告しました。

CISAは2年前にも、政府機関や民間企業のネットワークで、F5 BIG-IPの別の脆弱性(CVE-2022-1388)が悪用され、デバイスの乗っ取りが広く行われていることを警告し、現在進行中の攻撃をブロックするためのガイダンスを共有していました。

Comments