北朝鮮のハッカーは、eScanアンチウイルスの更新メカニズムを悪用して、大企業のネットワークにバックドアを仕掛け、GuptiMinerマルウェアを通じて暗号通貨マイナーを配信している。

研究者らは、GuptiMinerについて、攻撃者のDNSサーバーへのDNSリクエストを実行し、画像からペイロードを抽出し、そのペイロードに署名し、DLLのサイドローディングを実行できる「高度に洗練された脅威」と説明しています。

eScanのアップデートによるGuptiMinerの配信

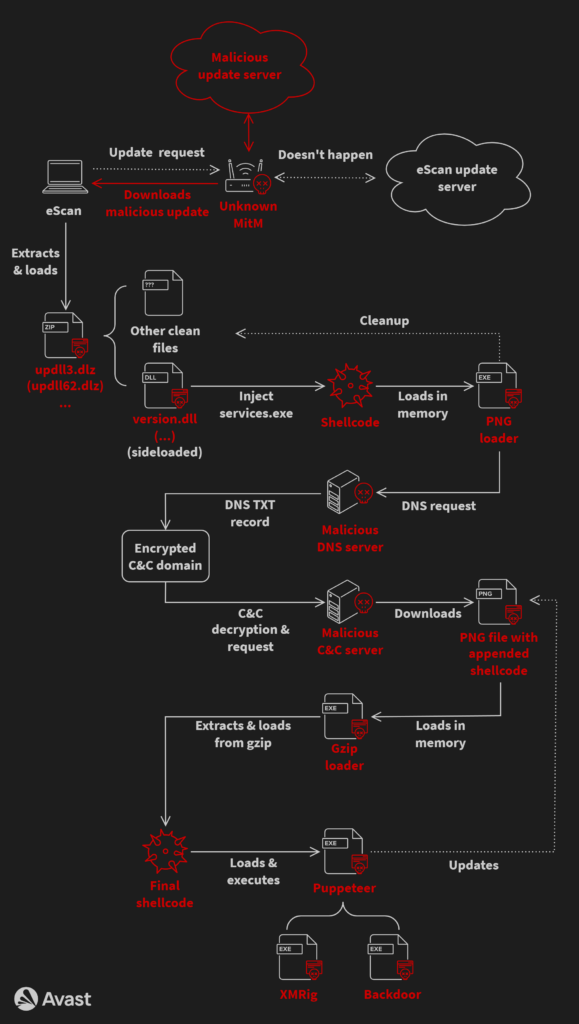

本日発表されたレポートの中で、サイバーセキュリティ企業であるアバストは、GuptiMinerの背後にいる脅威行為者は、通常のウイルス定義更新パッケージをハイジャックし、「updll62.dlz」という名前の悪意のあるものに置き換えるために、敵対的中間者(AitM)の立場にあったと述べています。

この悪意のあるファイルには、必要なウイルス対策アップデートのほか、GuptiMinerマルウェアが「version.dll」という名前のDLLファイルとして含まれています。

eScanアップデータは通常通りパッケージを処理し、解凍して実行します。この段階で、DLLはeScanの正規バイナリによってサイドロードされ、マルウェアにシステムレベルの特権を与える。

次に、DLLは攻撃者のインフラストラクチャから追加のペイロードをフェッチし、スケジュールされたタスクを介してホスト上に永続性を確立し、DNS操作を実行し、正規のプロセス上にシェルコードを注入し、コード仮想化を使用し、WindowsレジストリにXOR暗号化されたペイロードを格納し、PNGからPEを抽出します。

GuptiMinerはまた、サンドボックス環境を回避するために、実行するシステムに4つ以上のCPUコアと4GB以上のRAMがあるかどうかをチェックし、Wireshark、WinDbg、TCPView、360 Total Security、Huorong Internet Security、Process Explorer、Process Monitor、OllyDbgがアクティブに実行されているかどうかを判断します。

AhnLabとCisco Talosの製品も、侵入されたマシンで実行されている場合は無効化されます。以下は、感染チェーンの完全な図です:

Avast

Avastの研究者は、情報窃取機能とKimsukyキーロガーの類似性から、GuptiMinerは北朝鮮のAPTグループKimsukiに関連している可能性があると述べています。

研究者はまた、GuptiMiner の動作の一部が Kimsuki との関連の可能性を示唆していることを発見しました。共通点は、Kimsukyの操作で通常見られるドメインmygamesonline[.]orgの使用です。

展開されたマルウェアツール

ハッカーはGuptiMinerを使用して、2つの異なるバックドアとXMRig Moneroマイナーを含む複数のマルウェアを侵害されたシステムに展開した。

1つ目のバックドアはPutty Linkの強化版で、企業のシステムに配備され、ローカル・ネットワークをスキャンして脆弱なシステムと横方向の動きの要点を探します。

特にWindows 7とWindows Server 2008のシステムを探し出し、SMBトラフィックのトンネリングを通じて悪用する。

2つ目のバックドアは、複雑なモジュール型のマルウェアで、ホストに保存されている秘密鍵と暗号通貨ウォレットをスキャンし、スキャン完了を示すレジストリキーを作成することで、ノイズの多い繰り返しを回避します。

このマルウェアはレジストリに追加モジュールをインストールするコマンドを受け付けることができ、感染した環境内でその能力をさらに強化します。しかし、Avast はこれ以上の詳細を明らかにしていない。

攻撃者はまた、多くのケースでXMRigマイナーを削除しており、これは分析されたキャンペーンで示された洗練されたものとは対照的であり、主要な攻撃ラインから注意をそらす試みである可能性があります。

eScanの対応

Avastの研究者は悪用された脆弱性をeScanに開示し、ウイルス対策ベンダーはこの問題が修正されたことを確認しました。

eScanはまた、最後に同様の報告を受けたのは2019年だったと述べている。2020年、同ベンダーは署名されていないバイナリが拒否されるように、より強固なチェック機構を実装した。

最新の実装では、eScan の更新プログラムのダウンロードは HTTPS 経由で行われ、ベンダーのクラウド向けサーバーとやり取りするクライアントの通信が暗号化されています。

しかしアバストは、GuptiMiner による新たな感染を引き続き観測しており、これは eScan クライアントが古い可能性があると報告しています。

防御者がこの脅威を軽減するのに役立つ GuptiMiner indicators of compromise (IoC) の完全なリストは、このGitHub ページで見ることができます。

Comments