Oktaは、同社のIDおよびアクセス管理ソリューションを標的としたクレデンシャル・スタッフィング攻撃が「前例のないほど」急増しており、一部の顧客アカウントがこの攻撃で侵害されたと警告している。

脅威者は、通常サイバー犯罪者から購入したユーザー名とパスワードのリストを自動化された方法で試すことにより、ユーザーアカウントを侵害するためにクレデンシャル・スタッフィングを使用します。

Oktaは本日発表したアドバイザリーで、この攻撃は以前Cisco Talos[1,2]によって報告されたブルートフォース攻撃やパスワードスプレー攻撃に使用されたのと同じインフラから発生しているようだと述べている。

Oktaが観測したすべての攻撃において、リクエストはTOR匿名化ネットワークとさまざまな居住型プロキシ(NSOCKS、Luminati、DataImpulseなど)を経由していた。

影響と推奨事項

Oktaは、ThreatInsightをLog and EnforceモードではなくAudit-onlyモードに設定し、Okta Classic Engineを使用している組織に対して、観測された攻撃が特に成功したと述べています。

同様に、匿名化プロキシからのアクセスを拒否していない組織でも、攻撃の成功率が高くなりました。Oktaによると、攻撃が成功したのはごく一部の顧客だったという。

同社は、ネットワークのエッジでこれらの攻撃をブロックできる一連のアクションを提供している:

- ThreatInsightをログおよびEnforceモードで有効にし、クレデンシャル・スタッフィングに関与していることが判明しているIPアドレスを、認証を試みる前にプロアクティブにブロックする。

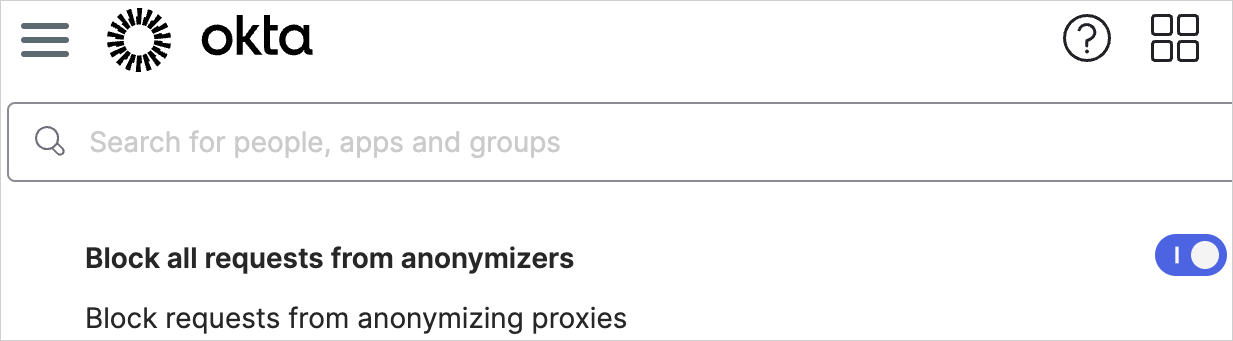

- 匿名化プロキシからのアクセスを拒否して、疑わしい匿名化サービスを経由するリクエストをプロアクティブにブロックする。

Oktaから匿名化されたリクエストをブロックする。

- リスクを伴うサインインのためのCAPTCHAチャレンジや、Okta FastPassのようなパスワードレス認証オプションなど、より堅牢なセキュリティ機能を提供するOkta Identity Engineに切り替える。

- Dynamic Zonesを導入することで、特定のIPを特別にブロックまたは許可し、地理的位置やその他の基準に基づいてアクセスを管理することが可能になる。

また、Oktaは勧告の中で、アカウント乗っ取りのリスクを軽減するのに役立つ、より一般的な推奨事項のリストも提供している。これには、パスワードレス認証、多要素認証の実施、強力なパスワードの使用、社外からのリクエストの拒否、評判の悪いIPアドレスのブロック、異常なサインインの監視と対応などが含まれる。

この割合がどれくらいで、顧客がどのような影響を受けたかについては、Oktaにお問い合わせください。

Comments