Dev Popper」として追跡されている新たなキャンペーンは、ソフトウェア開発者をターゲットに偽の就職面接を行い、Pythonリモート・アクセス・トロイの木馬(RAT)をインストールさせようとしている。

開発者は、GitHubからコードをダウンロードして実行するなど、面接に関連すると思われるタスクを実行するよう要求され、プロセス全体を合法的に見せようとします。

しかし、脅威者の目的は、システム情報を収集し、ホストへのリモートアクセスを可能にする悪意のあるソフトウェアをターゲットにダウンロードさせることです。

Securonixのアナリストによると、観測された手口から、このキャンペーンは北朝鮮の脅威行為者によって組織された可能性が高いという。しかし、その関連性は強くありません。

多段階の感染チェーン

「Dev Popper」攻撃は、ソーシャル・エンジニアリングに基づく多段階の感染連鎖を伴い、段階的な侵害のプロセスを通じて標的を欺くように設計されています。

攻撃者は、ソフトウェア開発者を募集している雇用主を装って接触を開始します。面接の際、候補者はGitHubリポジトリから標準的なコーディングタスクと見せかけたものをダウンロードして実行するよう求められる。

ファイルはNPMパッケージを含むZIPアーカイブで、README.mdとフロントエンドとバックエンドのディレクトリがある。

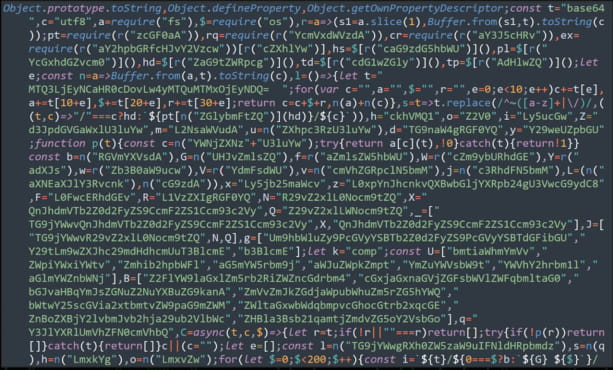

開発者がNPMパッケージを実行すると、バックエンドディレクトリ内に隠された難読化JavaScriptファイル(「imageDetails.js」)が起動し、Node.jsプロセスを通じて「curl」コマンドを実行し、外部サーバーから追加アーカイブ(「p.zi」)をダウンロードする。

Securonix

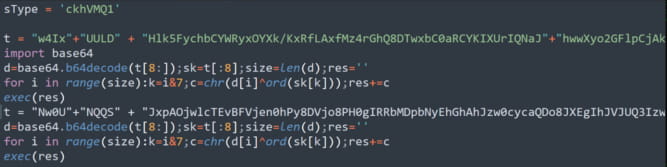

アーカイブの中には次の段階のペイロードがあり、RATとして機能する難読化されたPythonスクリプト(”npl”)です。

Securonix

RATが被害者のシステム上でアクティブになると、OSタイプ、ホスト名、ネットワークデータなどの基本的なシステム情報を収集し、コマンド&コントロール(C2)サーバーに送信します。

Securonixによると、RATは以下の機能をサポートしている:

- 継続的な制御のための持続的接続

- 特定のファイルやデータを検索して盗み出すためのファイル・システム・コマンド

- 追加エクスプロイトやマルウェア展開のためのリモートコマンド実行機能

- Documents」や「Downloads」など、関心の高いフォルダからの直接FTPデータ流出。

- ユーザーの活動を監視し、認証情報を取得するためのクリップボードとキーストロークのロギング。

Dev Popper 攻撃の実行犯は明らかになっていないが、求人情報を餌にマルウェアに感染させる手口は依然として流行しているため、人々はリスクへの警戒を怠らない必要がある。

研究者らは、この手法が「面接官の行動を拒否することで求人の機会が損なわれる可能性がある、求人応募プロセスにおける開発者の専門的な関与と信頼を悪用する」ものであり、非常に効果的であると指摘している。

北朝鮮のハッカーは、様々なプラットフォーム上でターゲットを危険にさらすために、長年にわたって複数の作戦で「偽の求人」戦術を使用してきた。

昨年は、北朝鮮のハッカー集団が偽の求人情報を使って、セキュリティ研究者、メディア組織、ソフトウェア開発者(特にDeFiプラットフォーム)、または航空宇宙企業の従業員に接続し、侵害したという報告が数多くありました[1、2、3、4、5]。

スピアフィッシング攻撃では、脅威者はジャーナリストになりすまし、シンクタンク、研究拠点、学術組織から情報を収集する。

Comments