少なくとも6つの異なるボットネット・マルウェアが、昨年報告され対処されたコマンド・インジェクション・セキュリティ問題の脆弱性があるTP-Link Archer AX21(AX1800)ルーターを狙っています。

CVE-2023-1389として追跡されているこの欠陥は、TP-Link Archer AX21のウェブ管理インターフェイスから到達可能なロケールAPIにおける、認証されていないコマンドインジェクションの問題です。

複数の研究者が2023年1月にこの問題を発見し、Zero-Day Initiative(ZDI)を通じてベンダーに報告しました。TP-Linkは2023年3月にファームウェアのセキュリティアップデートをリリースし、この問題に対処しました。セキュリティ勧告が公開された直後に、概念実証済みのエクスプロイトコードが出現した。

その後、サイバーセキュリティ・チームは、3つのMirai亜種(1、2、3)や「Condi」と名付けられたボットネットなど、パッチの適用されていないデバイスを標的とする複数のボットネットについて警告を発した。

昨日、フォーティネットは、この脆弱性を悪用した悪質な活動が急増していることを確認したとして、6つのボットネットが発信元であることを指摘し、再度警告を発した。

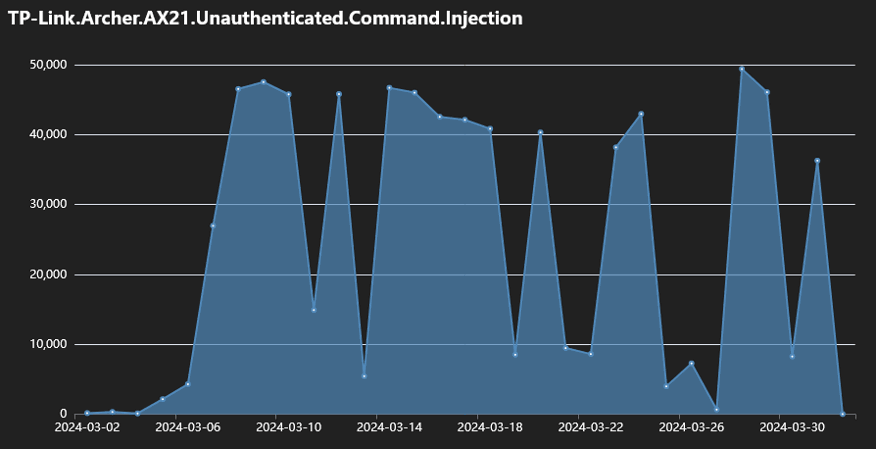

フォーティネットの遠隔測定データによると、2024年3月以降、CVE-2023-1389を悪用した1日の感染試行回数は40,000回を超えることが多く、最大50,000回に達しています。

(フォーティネット)

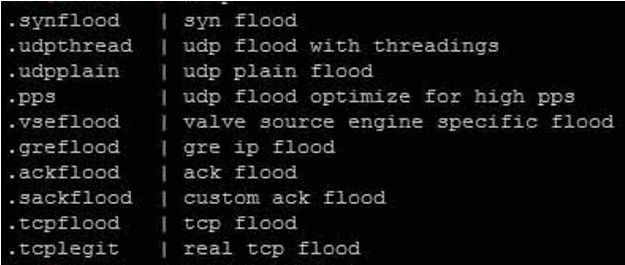

これらのボットネットは、それぞれ異なる手法やスクリプトを利用して脆弱性を悪用し、侵害されたデバイスの制御を確立し、分散型サービス拒否(DDoS)攻撃などの悪意のある活動に参加するよう命じています。

- AGoent:リモートサーバーからELFファイルを取得して実行するスクリプトをダウンロードして実行した後、ファイルを消去して痕跡を隠します。

- Gafgyt 亜種:Linuxバイナリを実行するスクリプトをダウンロードし、C&Cサーバーへの持続的な接続を維持することで、DDoS攻撃に特化します。

- Moobot:DDoS攻撃を開始することで知られ、ELFファイルをダウンロードするスクリプトを取得して実行し、アーキテクチャに基づいて実行した後、トレースを削除します。

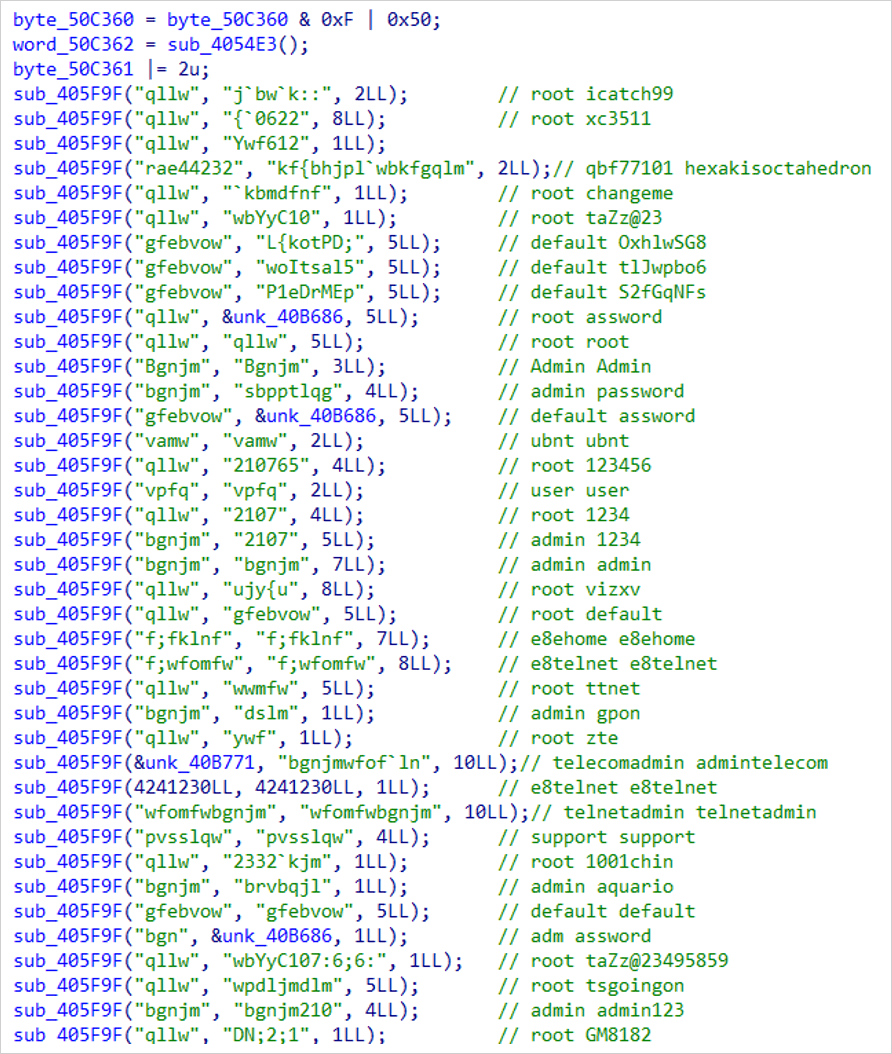

- Miori:HTTPとTFTPを利用してELFファイルをダウンロードし、実行し、ブルートフォース攻撃のためにハードコードされた認証情報を使用します。

(フォーティネット)

- Miraiの 亜種:UPXを使用して圧縮されたELFファイルをフェッチするスクリプトをダウンロードします。パケット解析ツールを監視して終了させ、検知を回避します。

- Condi:ダウンローダースクリプトを使用して感染率を高め、デバイスの再起動を防止して持続性を維持し、特定のプロセスをスキャンして終了させることで検知を回避します。

(フォーティネット)

フォーティネットのレポートによれば、ベンダーが昨年セキュリティ・アップデートをリリースしたにもかかわ らず、相当数のユーザーが古いファームウェアを使い続けているとのことである。

TP-Link Archer AX21 (AX1800)ルーターのユーザーは、ここで入手可能なベンダーのファームウェア・アップグレードの指示に従うことが推奨される。また、デフォルトの管理者パスワードをユニークで長いものに変更し、必要なければ管理パネルへのウェブアクセスを無効にする必要がある。

Comments