Cuttlefish(カトルフィッシュ)」と名付けられた新しいマルウェアが、エンタープライズ・グレードや小規模オフィス/ホーム・オフィス(SOHO)のルーターに感染し、ルーターを通過するデータを監視して認証情報を盗み出すことが発見された。

Lumen TechnologiesのBlack Lotus Labsがこの新しいマルウェアを調査したところ、Cuttlefishは感染したルーター上にプロキシまたはVPNトンネルを作成し、通常とは異なるサインインを検出するセキュリティ対策を回避しながら、目立たないようにデータを流出させることが報告されています。

このマルウェアはまた、プライベートIP空間内でDNSやHTTPのハイジャックを行い、内部通信を妨害し、さらに多くのペイロードを侵入させる可能性がある。

Cuttlefishは、以前中国の国家的利益に沿ったキャンペーンで観測されたHiatusRatと重複するコードをいくつか持っていますが、2つの間に具体的な関連はなく、帰属は不可能でした。

Black Lotus Labsによると、このマルウェアは少なくとも2023年7月から活動している。現在、このマルウェアはトルコに集中して活発なキャンペーンを展開しており、その他の地域では衛星電話やデータセンターサービスに影響を与える感染も発生しています。

Cuttlefishの感染

ルーターに最初に感染する方法はまだ特定されていないが、既知の脆弱性を悪用したり、認証情報を総当たりしたりする可能性がある。

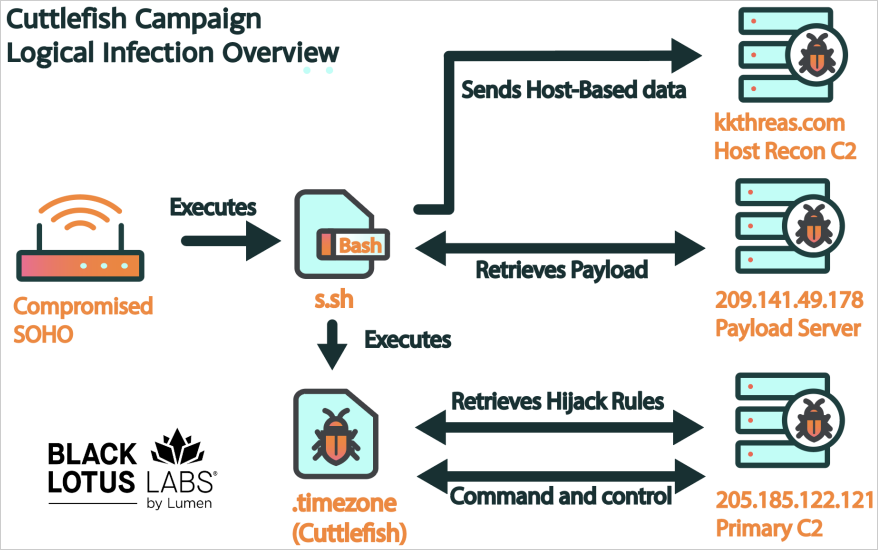

ルーターにアクセスすると、bashスクリプト(”s.sh”)が展開され、ディレクトリ一覧、実行中のプロセス、アクティブな接続の詳細など、ホストベースのデータの収集を開始する。

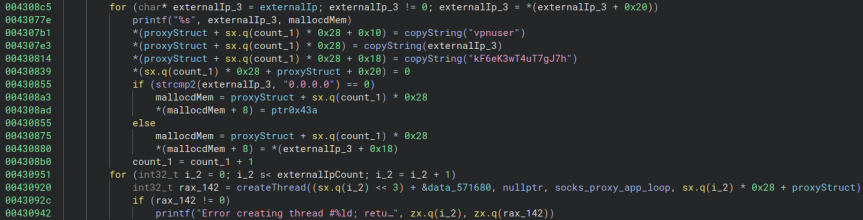

このスクリプトは、Cuttlefishの主要なペイロード(“.timezone”)をダウンロードし実行します。このペイロードは、ダウンロードされたファイルがファイルシステムから消去される間、検知を回避するためにメモリにロードされます。

Black Lotus Labsの報告によると、CuttlefishはARM、i386、i386_i686、i386_x64、mips32、mips64をサポートするさまざまなビルドで利用可能で、ほとんどのルーターアーキテクチャをカバーしています。

Black Lotus Labs

トラフィックの監視

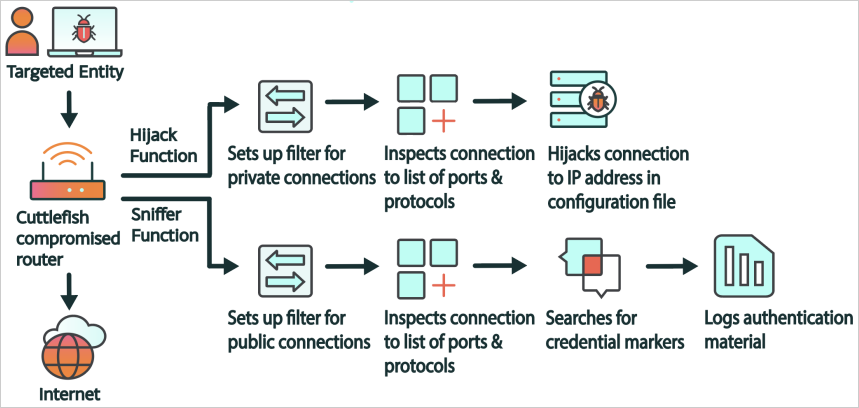

実行されると、Cuttlefishはパケットフィルタを使用してデバイスを経由するすべての接続を監視し、特定のデータを検出すると、攻撃者のコマンド&コントロール(C2)サーバから定期的に更新されるルールセットに基づいて特定のアクションを実行します。

このマルウェアは、特にAlicloud、AWS、Digital Ocean、CloudFlare、BitBucketのようなパブリッククラウドベースのサービスに関連するユーザー名、パスワード、トークンなど、トラフィック内の「クレデンシャルマーカー」を検索するパケットを受動的にスニッフする。

「Black Lotus Labsのレポートでは、「これらのサービスの多くは、ネットワーク内で発見されたデータを保存するために使用されるため、これは私たちの注意を引いた。

「転送中の認証情報をキャプチャすることで、従来のネットワーク境界線と同じタイプのロギングや制御を持たないクラウドリソースからデータをコピーすることが可能になります。

これらのパラメータに一致するデータはローカルに記録され、一定のサイズ(1048576バイト)に達すると、デバイス上に作成されたピアツーピアVPN(n2n)またはプロキシトンネル(socks_proxy)を使用してC2に流出する。

Black Lotus Labs

プライベートIPアドレス宛てのトラフィックについては、DNSリクエストは指定されたDNSサーバーにリダイレクトされ、HTTPリクエストはHTTP 302エラーコードを使用してアクターが制御するインフラストラクチャにトラフィックをリダイレクトするように操作されます。

「この機能により、Cuttlefishはルータを経由する内部(別名 “東西”)トラフィックや、ルータ間でVPN接続が確立されているサイト間トラフィックをハイジャックすることが可能になると推測しています」と研究者は説明する。

「この追加機能によって、パブリック・インターネット経由ではアクセスできない保護されたリソースにアクセスできるようになる。

出典:Black Lotus Labs:Black Lotus Labs

Cuttlefishからの防御

Cuttlefishは、攻撃者がネットワーク・セグメンテーションやエンドポイント・モニタリングなどのセキュリティ対策を回避し、クラウド環境に長期間にわたって検知されずに潜伏することを可能にするため、世界中の組織にとって深刻な脅威となっている。

Black Lotus Labsは、企業のネットワーク管理者に対し、脆弱な認証情報を排除し、住居用IPからの異常なログインを監視し、TLS/SSLでトラフィックを保護し、デバイスに不正なiptablesやその他の異常ファイルがないか検査し、定期的に再起動することを提案しています。

価値の高い資産へのリモート接続を確立する場合は、ハイジャックを防ぐために証明書のピン留めを使用することをお勧めします。

SOHOルーター・ユーザーの場合は、デバイスを定期的に再起動し、利用可能な最新のファームウェア・アップデートを適用し、デフォルト・パスワードを変更し、管理インターフェイスへのリモート・アクセスをブロックし、耐用年数(EoL)に達したら交換することを推奨する。

Comments