ダーク・ウェブ」という言葉は、サイバー犯罪、スパイ活動、麻薬、銃が蔓延する陰の世界を連想させる。実際のところ、「ダークウェブ」サイトは単に.onionで終わるウェブサイトであり、特殊なブラウザであるオニオンルーター(Tor)を通してアクセスする必要がある。

サイバーセキュリティ企業は長い間、「ダークウェブ・モニタリング」パッケージを販売してきたが、それぞれのパッケージの意味は微妙に異なっている。

多くの場合、実務者はダークウェブの監視に価値を見出すのに苦労してきた。特に、ベンダーが包括的なパッケージを売り込んでいるにもかかわらず、その価値が組織のセキュリティ・ニーズに合致していない場合だ。

また、ダークウェブの監視に価値を見出すには規模が小さすぎると考える組織もあるかもしれないが、新興企業やその他の小規模な組織が標的にされるのは、その規模が小さいからである場合も多い。

この記事では、特にデコンフュージョンに重点を置いて、ダークウェブ・モニタリングにおけるセキュリティの価値を検証する。

ダークウェブ侵害監視

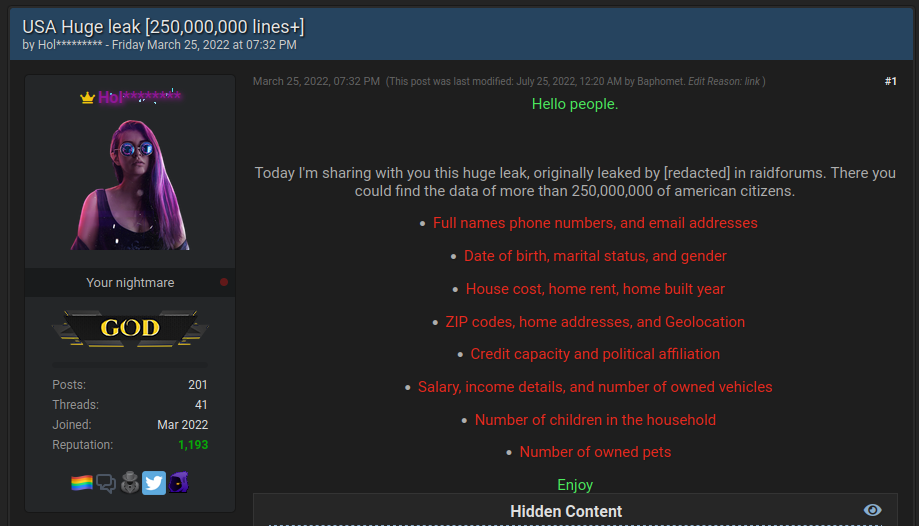

最初に行うべき最も重要な区別の1つは、.onionサイトとその上でホストされているファイルの監視です。ウェブサイトやアプリケーションの認証情報が漏洩したというアラートを受け取ったことがありますか?脅威行為者がサービスを侵害した場合(または、公開されたクラウドバケットを見つけた場合!)、そのサービスへのユーザー認証情報の巨大なデータベースを手に入れることになることがよくあります。

侵害された新しい認証情報のセットは、Breach Forumsやその他の.onionサイトで大きなファイルとして配布されます。

そして、他の脅威行為者はこのデータを購入し、ユーザーがサインアップした可能性の高い他のウェブサイトに対して、漏洩した認証情報を再生することができる。例えば、脅威行為者は、あなたが最近ビジネス会計アプリケーションで電子メールアドレスとパスワードを使用したことを知っている場合、彼らはビジネスバンキングウェブサイトでそれらの同じ資格情報を試すことができます。

この形態のモニタリングは、ダークウェブ・モニタリングの最も基本的な形態の一つですが、最も実行可能な形態でもあります。

ソースはこちら:フレア

ダークウェブ・フォーラム、マーケットプレイス、ランサムウェアの監視

モニタリングの次のレベルは、ダークウェブページの実際のコンテンツを収集し、アーカイブすることです。これには、サイバー犯罪に関する会話、戦術、技術、手順、脅威アクターが販売している企業アクセスのリストなどが含まれます。

ここでの真のユースケースは、流出した認証情報を特定する必要があるだけでなく、サイバー犯罪のエコシステムとその進化を積極的に理解したいと考えている高度な組織です。

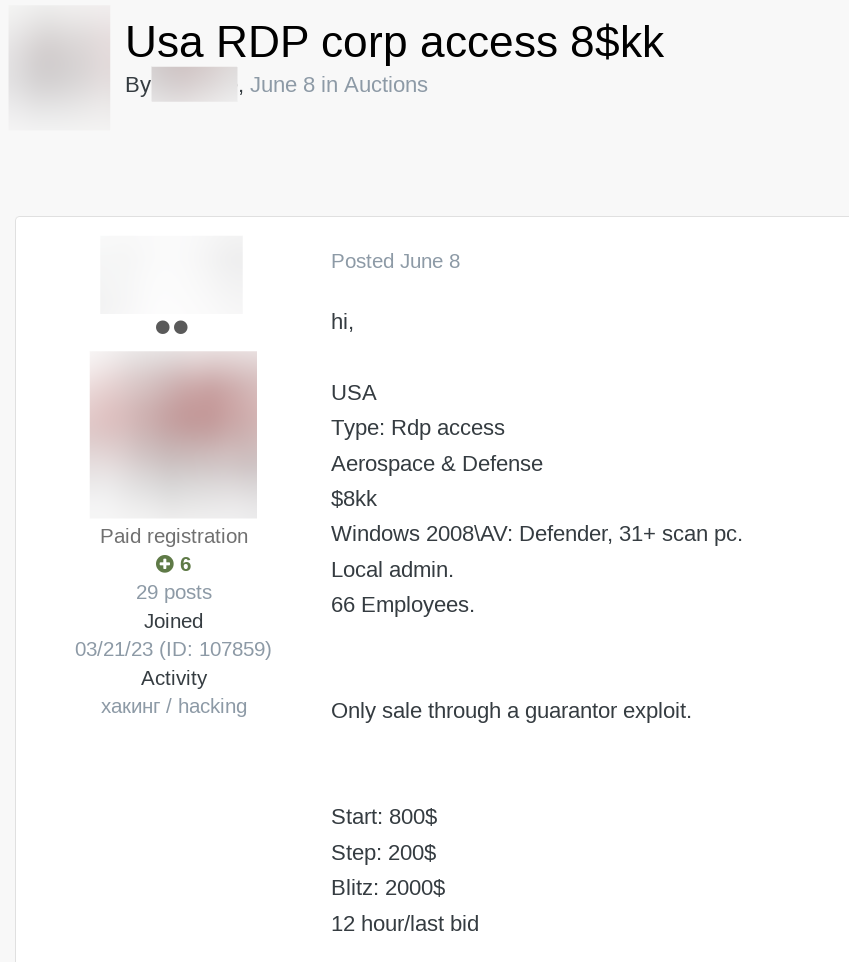

ダークウェブ上の初期アクセスブローカーの監視

場合によっては、進行中の攻撃を阻止するチャンスがある。例えば、初期アクセス・ ブローカーは企業をハッキングし、入手したアクセスをダークウェブの専門フォーラムで転売します。あなたの組織やサードパーティがネットワーク・アクセスを販売していることを特定することは、大きな価値提案となり得ます。

出典:Flare:フレア

組織がダークウェブ・モニタリングから得られるもう一つの重要な価値分野は、以下のモニタリングである。

.onionサイトで見つかるランサムウェア・ブログの監視だ。近年、ランサムウェアグループは、身代金を支払うよう被害者に最大限のプレッシャーを与えるように設計された、二重、三重の恐喝スキームにますますシフトしています。

その結果、ランサムウェアグループは暗号化する前にデータを盗み出し、被害者が支払わなければダークウェブのリークサイトに掲載するようになった。

ランサムウェアの被害者であればわかる可能性が高いが、多くの組織では、数週間から数カ月後に、サードパーティが膨大な数の機密ファイルを暴露していることに気づく。

特に、ダークウェブ・モニタリング・プラットフォームがファイルアーカイブを解析し、個々のファイル名を一致させることができる場合、身代金リークサイトを監視することは非常に大きな価値があります。

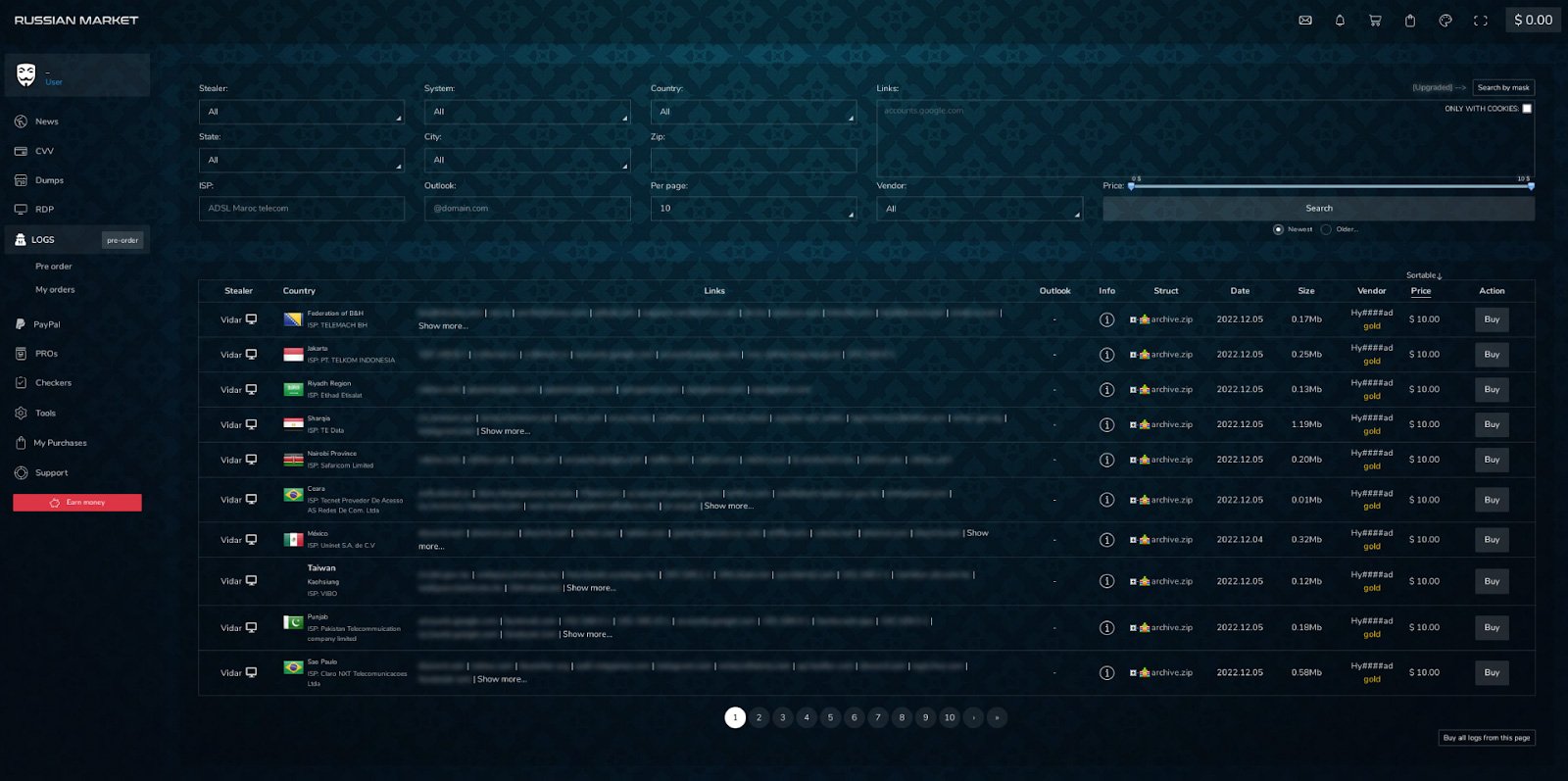

最後に、ロシア市場も2024年に監視すべき重要な情報源です。ロシアンマーケットは、脅威行為者が個々のステラーログを販売する「ステラーログ」マーケットプレイスです。

ソースはこちら:Flare

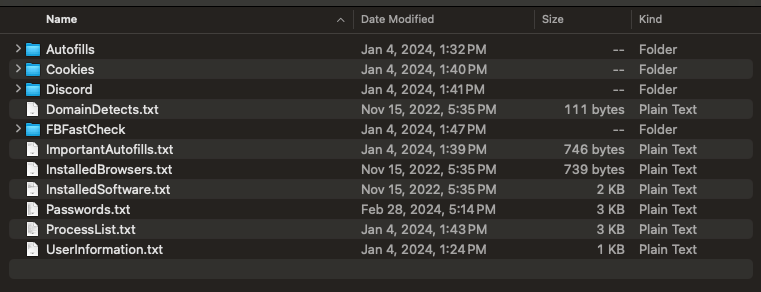

ステーラ・ログは、インフォステア・マルウェアの感染の結果であり、1つのブラウザに保存されたすべての認証 情報が含まれます。

例えば、企業ドメインへのアクセスを監視し、企業認証情報へのアクセスを含むリストを特定することをお勧めします。ステラーログは、2024年において、脅威行為者やランサムウェアグループのトップベクターとなっています。

出典:フレア

拡張ダークウェブ:テレグラム、ステラーログ、サイバー犯罪エコシステムの進化の監視

サイバー犯罪のエコシステムは、もはやTorで見つかる.onionサイトに限定されるものではない。脅威行為者は現在、Telegramのようなインスタントメッセージングアプリケーションを日常的に使用して、サイバー犯罪を実行し、データを販売し、互いに交流しています。

現在、銀行詐欺、盗難アカウント、クレデンシャル盗難、Telegram上でのステラーログ配布に焦点を当てたTelegramチャンネルが何千も存在しています。

Flareは現在、6,000を超えるサイバー犯罪のTelegramチャンネルを追跡し、顧客のためにTelegramから毎週100万以上のステラーログを監視しています。Telegram、その他のソーシャルメディア、およびP2Pインスタントメッセージングアプリケーションは、サイバー犯罪のエコシステムにとって絶対に欠かせない成長のベクトルです。

量、実行可能性、セキュリティ価値の観点から、ステラーログのエコシステムを包括的に監視することは絶対に不可欠です。Flareでは、ステラーログの5%~10%が企業の認証情報を持っていると推定しており、CRM、企業の銀行口座、VPN、RDPアクセスがTelegramに流出しているケースもある。

ダークウェブ・モニタリングは、「低アクション性」のセールスギミックではなく、組織がサイバーセキュリティ体制に対する外部の脅威を特定するのに役立つ、効果的な情報セキュリティ・プログラムの重要な要素です。

Flareによるダークウェブ監視

Flareの脅威暴露管理(TEM)ソリューションは、脅威行為者によって一般的に悪用される種類の暴露をプロアクティブに検出し、優先順位を付け、緩和することができます。

Flareのプラットフォームは、クリアウェブやダークウェブ、不正なTelegramチャンネルを24時間365日自動的にスキャンし、未知のイベントを発見し、リスクに優先順位を付け、セキュリティの改善に即座に利用できる実用的なインテリジェンスを提供します。

Flareは30分で貴社のセキュリティプログラムに統合でき、多くの場合、複数のSaaSツールやオープンソースツールを置き換えることができます。

詳しくは、無料トライアルにご登録ください。

Flareがスポンサーとなり、執筆しました。

Comments