韓国の警察庁は本日、貴重な技術情報を盗むために防衛産業体を標的にした北朝鮮のハッキンググループについて緊急警告を発した。

同警察庁は、北朝鮮のハッキング集団であるLazarus、Andariel、Kimsukyが関与し、韓国内の防衛関連企業への侵入に成功した事例を複数発見した。

発表によると、攻撃者たちは、ターゲットやその下請け企業の環境の脆弱性を利用して、データを流出させるマルウェアを仕込むことで組織に侵入した。

警察庁と防衛事業庁は、今年1月15日から2月16日にかけて特別点検を実施し、重要なネットワークを保護する措置を講じた。

この特別作戦により、2022年後半から侵害を受けていたにもかかわらず、当局から知らされるまで侵害に気付かなかった複数の企業が発見された。

多様な攻撃

警察の報告書は、防衛技術を盗むことを目的とした多面的な攻撃方法を示し、言及された各ハッキンググループが関与する3つのケースを強調している。

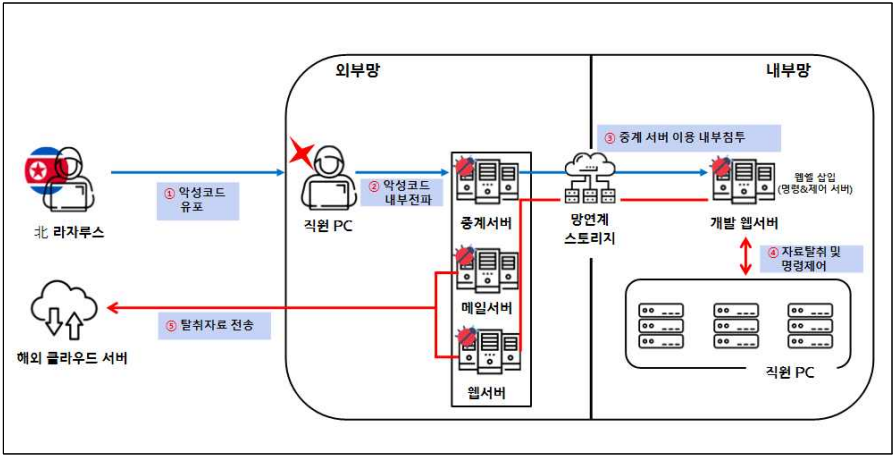

Lazarusのハッカーは、2022年11月以降、テスト用に設計された管理不十分なネットワーク接続システムを悪用し、防衛企業の内部ネットワークに侵入した。

ネットワークに侵入した後、少なくとも6台の会社のコンピューターに保存されていた重要データを収集し、海外のクラウドサーバーに転送した。

韓国警察

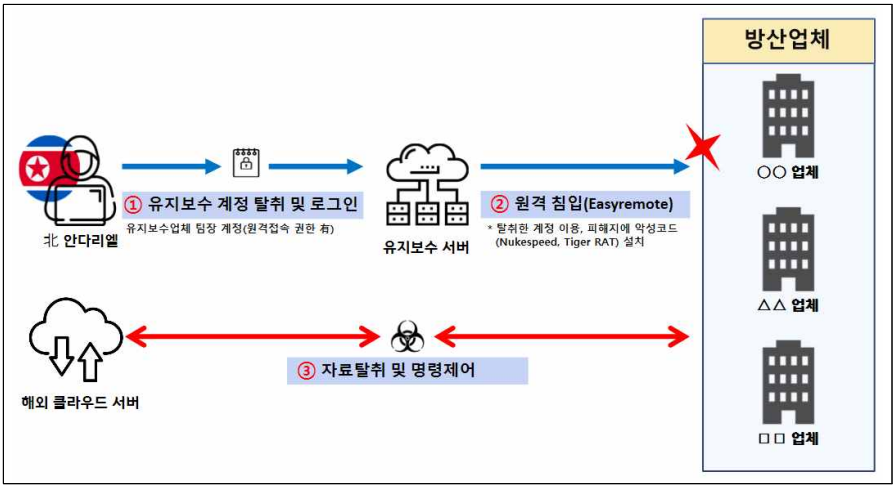

2番目の攻撃はAndarielグループによるもので、防衛下請け企業にサービスを提供するメンテナンス会社の従業員からアカウント情報を盗んだ。

2022年10月にこの盗んだアカウントを使って、これらの下請け企業のサーバーにマルウェアをインストールし、防衛関連の技術データの重大な漏えいにつながった。

このネットワーク侵入は、従業員が個人用と仕事用のアカウントに同じパスワードを使用していたことでさらに悪化した。

韓国警察

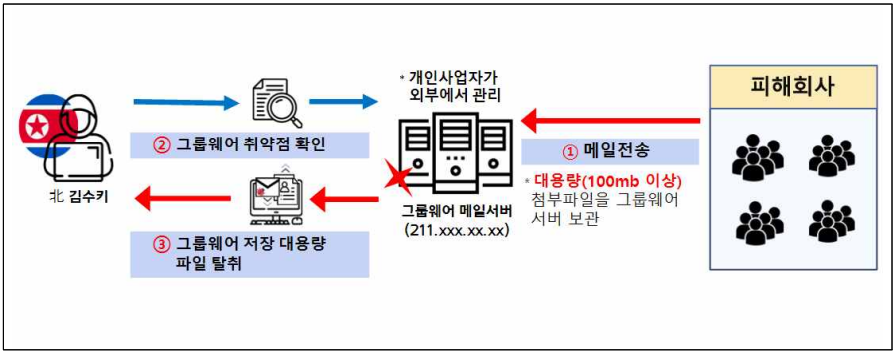

警察の勧告で強調された3番目の攻撃であるKimsukyは、2023年4月から7月にかけて、防衛協力会社の電子メールサーバーの脆弱性を悪用し、認証を必要とせずに大容量ファイルをダウンロードできるようにした。

この脆弱性を利用して、同社の社内サーバーから相当量の技術データをダウンロードし、盗み出した。

韓国警察

韓国警察は、防衛関連企業とその下請け企業の両方に対し、ネットワーク・セキュリティのセグメンテーションの改善、定期的なパスワードのリセット、すべての重要なアカウントでの2要素認証の設定、外国からのIPアクセスのブロックなどを推奨している。

Comments