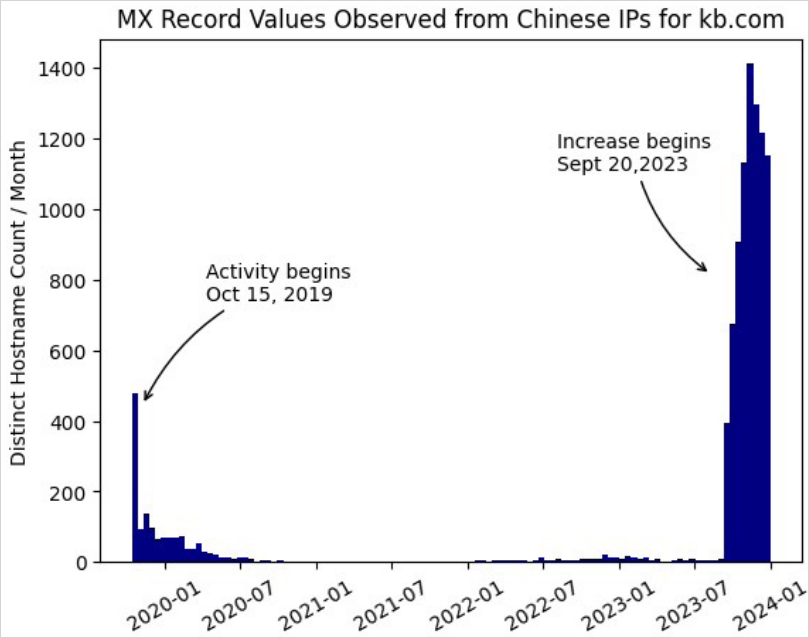

Muddling Meerkat」として追跡されている新たな活動群は、2019年10月以降、中国の国家に支援された脅威行為者がDNSを操作してグローバルにネットワークを調査していることと関連していると考えられ、2023年9月に活動の急増が観測された。

Muddling Meerkatの活動の特筆すべき点は、中国のグレートファイアウォール(GFW)を通じて偽の応答を注入することによるMX(Mail Exchange)レコードの操作であり、これは同国のインターネット検閲システムとしては異例で、以前は見られなかった行動である。

Infobloxが発見したこの活動は、明確な目標や動機があるわけではありませんが、グローバルなDNSシステムを操作するための洗練された高度な能力を示しています。

出典:InfobloxInfoblox

泥沼化するMeerkatの操作

大量のDNSデータを調査することで、Infobloxの研究者は、レーダーをかいくぐったり、無害と誤解されたりしやすい活動を発見したという。

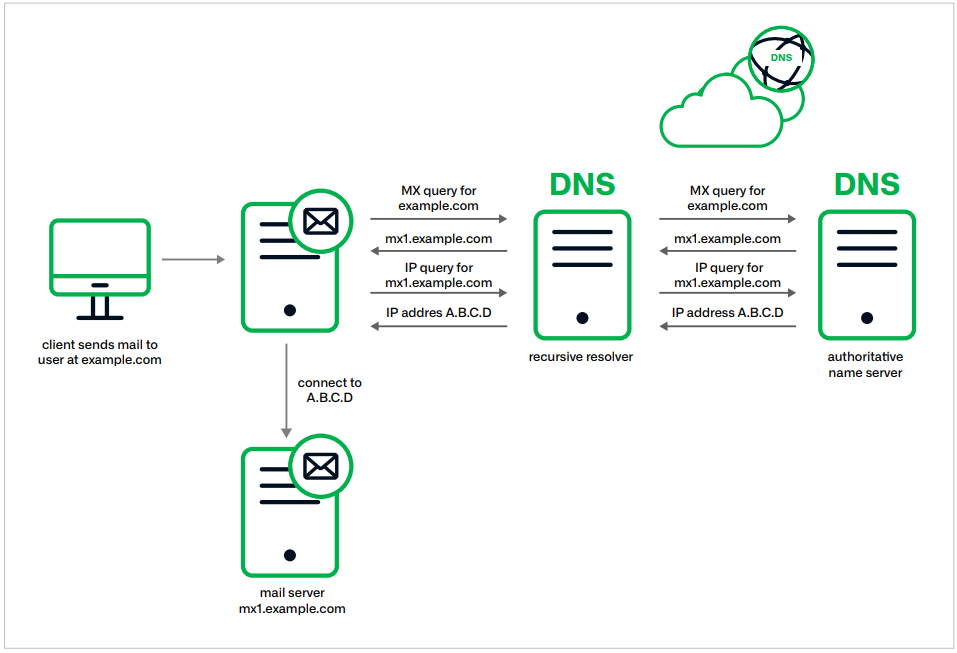

DNSはインターネットに不可欠な機能コンポーネントで、人間が読めるドメイン名をIPアドレスに変換し、コンピュータがネットワーク上でお互いを識別し、接続を確立するために使用する。

Muddling Meerkatは、リゾルバがIPアドレスを返すメカニズムを標的にすることで、DNSのクエリとレスポンスを操作する。

例えば、GFWから偽のMXレコード応答を引き起こすことで、ルーティングをいじり、電子メールを誤送信する可能性があります。

出典:InfobloxInfoblox

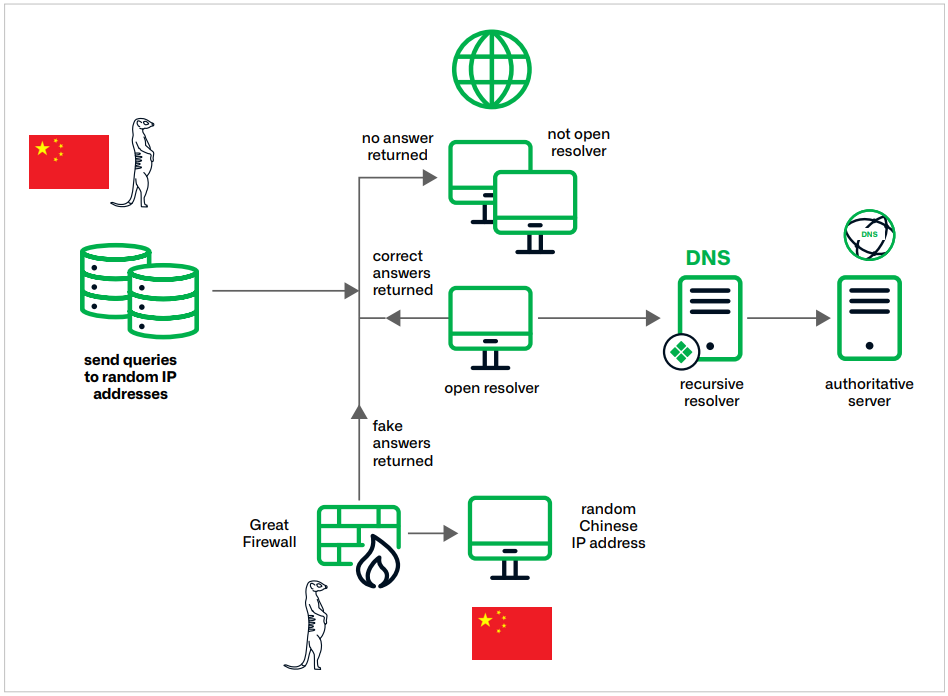

グレート・ファイアウォールの機能は通常、DNSクエリを傍受して無効なレスポンスを提供し、ユーザーを特定のサイトからリダイレクトすることで、コンテンツをフィルタリングおよびブロックすることである。Muddling Meerkatの活動により、他のネットワークの回復力や挙動をテストするなどの目的で偽の応答を発行する。

「つまり、GFWはDNSレスポンスを直接変更するのではなく、独自のレスポンスを注入し、本来の目的地からのレスポンスと競合状態に陥ります。GFWのレスポンスが最初にリクエスト側で受信されると、そのDNSキャッシュを汚染する可能性がある。GFWに加えて、中国はグレート・キャノン(GC)と呼ばれるシステムを運用している。GCは「中間演算子」であり、目的地までのパケットを変更することができる。

Muddling Meerkatは、彼らの活動をさらに難読化するために、ターゲットドメインのランダムなサブドメインに対してDNSリクエストを行う。

これは「Slow Drip DDoS」と名付けられた攻撃に似ていますが、Infobloxは、Muddling Meerkatの場合、クエリの規模が小さく、混乱させることよりもテストを目的としていると指摘しています。

この脅威者はまた、活動を難読化するためにオープンリゾルバを悪用し、権威リゾルバと再帰リゾルバの両方に関与しています。

出典:Infoblox:Infoblox

Infobloxの報告によると、Muddling Meerkatは2000年以前に登録された短い名前のドメインをターゲットに選んでいるため、DNSブロックリストに登録されている可能性は低い。

活動の目的としては、Muddling Meerkatはネットワークをマッピングし、将来の攻撃を計画するためにDNSのセキュリティを評価している可能性があります。また、DNSの「ノイズ」を作成することで、より悪質な活動を隠蔽し、異常なDNSリクエストのソースを特定しようとする管理者を混乱させることが目的である可能性もあります。

Infobloxのレポートでは、Muddling Meerkatの侵害の指標(IoC)と技術、戦術、手順(TTP)の完全なリストを提供しており、これには、ウェブサイトをホスティングしていない、違法コンテンツをホスティングしている、パークされているなどの理由で、大きな影響を与えることなくブロックできるドメインのリストも含まれています。

Comments