TunnelVision」と名付けられた新しい攻撃は、VPNの暗号化トンネルの外側にトラフィックをルーティングすることができ、攻撃者は安全なVPN接続の外観を維持しながら、暗号化されていないトラフィックを盗聴することができる。

Leviathan Securityのレポートで詳しく説明されているこの方法は、DHCP(Dynamic Host Configuration Protocol)のオプション121を悪用したもので、クライアントのシステム上にクラスレスのスタティック・ルートを設定することができる。

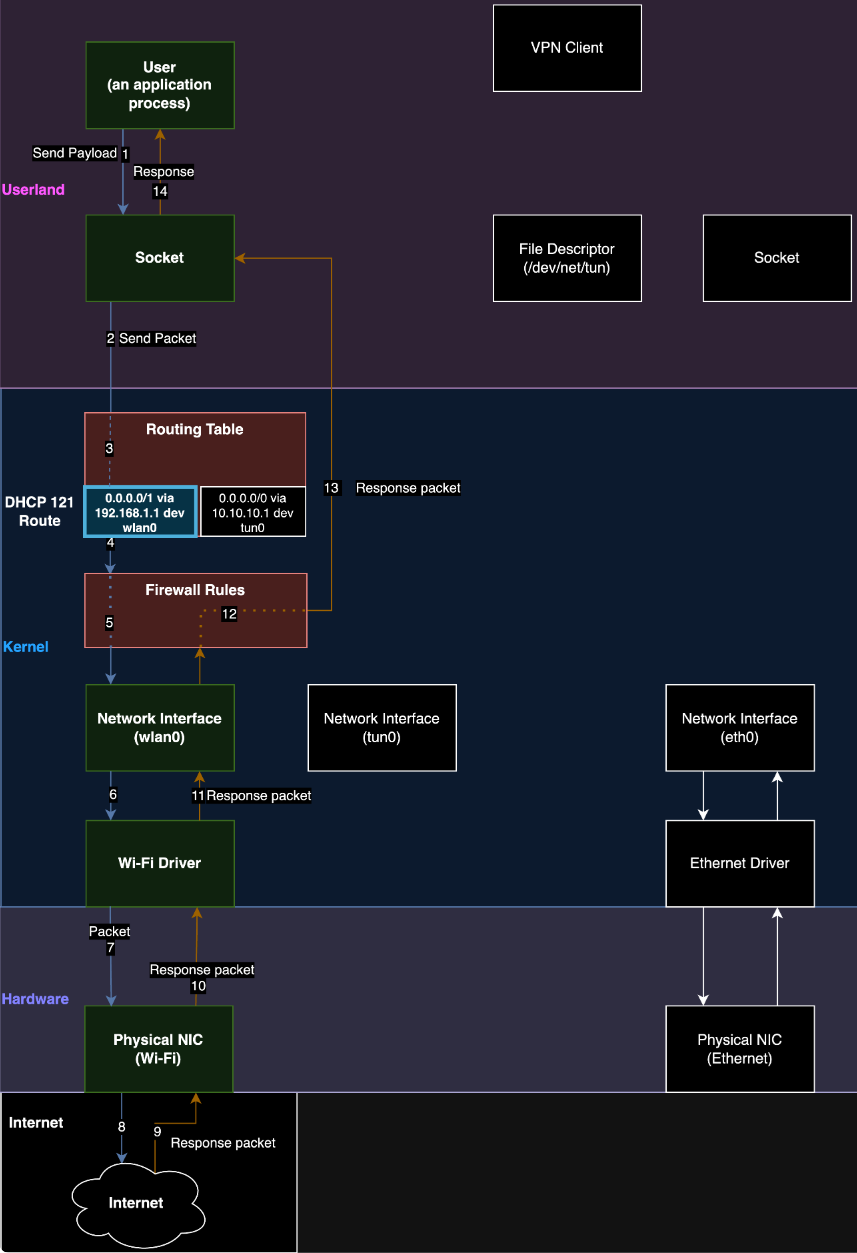

攻撃者は、すべてのVPNトラフィックがローカルネットワークまたは悪意のあるゲートウェイに直接送信され、暗号化されたVPNトンネルに入ることがないように、ルーティングテーブルを変更する不正なDHCPサーバーを設定します。

“我々のテクニックは、ターゲットとなるVPNユーザーと同じネットワーク上でDHCPサーバーを実行し、ゲートウェイとして自分自身を使用するようにDHCPコンフィギュレーションを設定することです。

“トラフィックがゲートウェイにぶつかると、DHCPサーバのトラフィック転送ルールを使って、トラフィックを正規のゲートウェイに通過させ、その間に盗聴を行う”

Source:リヴァイアサン

この問題は、経路を操作する可能性のある受信メッセージに対する認証メカニズムがDHCPに欠けていることにあり、脆弱性識別子CVE-2024-3661が割り当てられている。

セキュリティ研究者は、この脆弱性は少なくとも2002年以降、悪意のある行為者によって悪用される可能性があると指摘している。

Leviathanは、CISAとEFFだけでなく、影響を受けるベンダーの多くに通知した。研究者は今回、この問題を概念実証のエクスプロイトとともに 公開し、認知度を高め、VPNベンダーに保護対策を実施するよう促している。

TunnelVision攻撃の緩和

TunnelVision」攻撃の影響を受けやすいのは、攻撃者によってコントロールされているか、攻撃者が存在するネットワークにデバイスを接続した場合である。想定されるシナリオとしては、コーヒーショップ、ホテル、空港などの公衆Wi-Fiネットワークが挙げられる。

Leviathanによれば、システム・レベルのルーティング・ルールを使用するVPNクライアントは、典型的にリーク対策が施されていないという。

最後に、悪意のあるDHCPコンフィギュレーションがネットワーク接続中に適用されるためには、ターゲット・デバイスの自動DHCPコンフィギュレーションが有効になっている必要がある。これもよく見られる設定です。

ただし、この攻撃が機能するためには、ユーザがネットワークの正当なDHCPサーバよりも先に不正なDHCPサーバに接続する必要があることに注意する必要がある。

攻撃者は、正規サーバに対するDHCP飢餓攻撃やARPスプーフィングなど、複数の方法で不正サーバが最初にアクセスされる可能性を高めることができると研究者は述べています。

TunnelVision CVE-2024-3661の欠陥は、Windows、Linux、macOS、iOSに影響を与える。AndroidはDHCPオプション121をサポートしていないため、TunnelVision攻撃の影響を受けない唯一の主要なオペレーティングシステムです。

Leviathanは、VPNユーザーに対して以下の緩和策を提案している:

- Linuxでネットワーク・ネームスペースを使用して、ネットワーク・インターフェースとルーティング・テーブルをシステムの他の部分から分離し、不正なDHCPコンフィギュレーションがVPNトラフィックに影響しないようにする。

- VPNクライアントを設定して、VPNインターフェイスを使用しないすべてのインバウンド・トラフィックとアウトバウンド・トラフィックを拒否する。例外は、必要なDHCPとVPNサーバの通信に限定する。

- VPNに接続している間、DHCPオプション121を無視するようにシステムを構成する。これにより、悪意のあるルーティング指示が適用されるのを防ぐことができますが、特定の構成ではネットワーク接続が中断される可能性があります。

- パーソナルホットスポットまたは仮想マシン(VM)内で接続する。これにより、ホスト・システムのプライマリ・ネットワーク・インターフェースからDHCPインタラクションが分離され、不正なDHCPコンフィギュレーションのリスクが軽減されます。

- 信頼されていないネットワークへの接続は避ける。特に機密データを扱う場合は、このような攻撃を受けやすい環境であるため。

VPNプロバイダに関しては、クライアントソフトウェアを拡張して独自のDHCPハンドラを実装するか、危険なDHCPコンフィギュレーションの適用をブロックする追加のセキュリティチェックを統合することが推奨されます。

Comments