インターネットに公開されている52,000近いTinyproxyインスタンスに、最近公開されたリモートコード実行(RCE)の重大な欠陥であるCVE-2023-49606の脆弱性があります。

Tinyproxy は、高速、小型、軽量に設計されたオープンソースの HTTP および HTTPS プロキシサーバーです。特にUNIXライクなオペレーティング・システム向けに調整されており、中小企業、公衆WiFiプロバイダー、ホーム・ユーザーによって一般的に使用されている。

今月初め、Cisco Talosは、研究者が2023年12月に発見し、バージョン1.11.1(最新版)および1.10.0に影響を及ぼす致命的な(CVSS v3: 9.8)use-after-freeの欠陥であるCVE-2023-49606を、開発者からの回答を受け取っていないとして開示した。

Ciscoの報告書では、サーバーをクラッシュさせ、リモートでコードを実行される可能性のある概念実証を含む、脆弱性に関する詳細な情報が共有されている。

タロスの研究者はレポートの中で、この欠陥は「remove_connection_headers()」関数で発生し、特定のHTTPヘッダ(ConnectionとProxy-Connection)が正しく管理されないため、メモリが解放され、再度不正にアクセスされることにつながると説明している。

これは、認証を必要としない単純な不正なHTTPリクエスト(Connection: Connectionなど)で簡単に悪用できる。

Ciscoは当時、Tinyproxyの開発者にこの重大な欠陥について警告を発したが、何の返答もなく、ユーザーがダウンロードできるパッチも提供されていないと警告した。

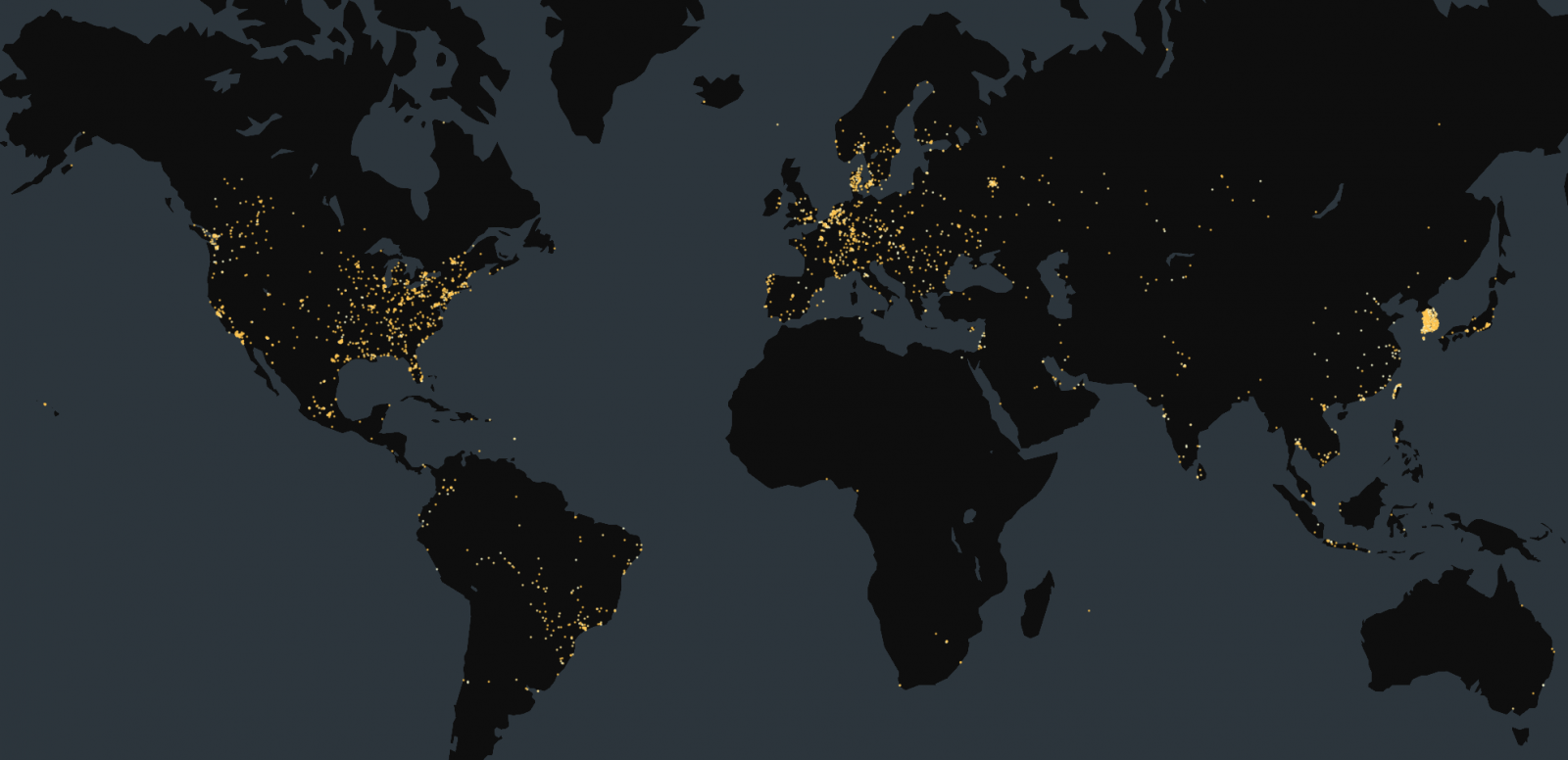

土曜日に、Censysは90,000のインターネットに公開されたTinyproxyサービスがオンラインにあることを報告し、そのうち約57%にCVE-2023-49606の脆弱性があった。

具体的には、Censysは脆弱性のあるバージョン1.11.1を実行している18,372のインスタンスと、1.10.0を実行している別の1,390のインスタンスを発見した。

これらのインスタンスのほとんどは米国(11,946)にあり、韓国(3,732)、中国(675)、フランス(300)、ドイツ(150)がこれに続く。

Censys

欠陥の修正

Ciscoがこのバグを公表してから5日後の日曜日、TinyproxyのメンテナはCVE-2023-49606の修正プログラムをリリースした。

しかし、Tinyproxyのメンテナは、Ciscoがバグを適切に開示したことに異議を唱え、プロジェクトの要求された開示チャネルを通じて報告を受け取っていないと述べた。

「TALOSインテリジェンスのセキュリティ研究者は、2023年12月にtinyproxyにuse-after-freeの脆弱性を発見し、アップストリームに連絡して公開まで6カ月間待ったとしている。

“彼が上流に連絡するために何をしたにせよ、それは有効ではなかったし、tinyproxyのホームページにもREADME.mdにも記述されていなかった。”

“彼は確かに、反応の良いコンタクト先を見つけようと努力せず、おそらくgitログから適当なメールアドレスを取り出し、そこにメールを送ったのだろう。脆弱性が公開されたのは 2024 年 5 月 1 日で、私がディストロのパッケージメンテナから IRC で通知を受けるまで丸 5 日かかりました。”

セキュリティ修正を含むコミット(12a8484)は次期バージョン1.11.2に含まれていますが、緊急に必要な人は master ブランチから変更を取り込むか、ハイライトされた修正を手動で適用してください。

「これは非常に厄介なバグで、RCEにつながる可能性があります。

「もしtinyproxyがmusl libc 1.2+を使用していて、そのハード化されたメモリアロケータが自動的にUAFを検出するか、アドレスサニタイザでビルドされていれば、サーバへのDOS攻撃が可能になります。

開発者はまた、更新されたコードは認証とアクセスリストのチェックを通過した後にのみトリガーされるため、この脆弱性はすべてのセットアップ、特に企業ネットワークのような制御された環境内や、安全なパスワードによるベーシック認証を使用しているものには影響しないかもしれないとも指摘している。

Comments