ロシアの軍事諜報機関に関連するハッキング・グループ「サンドワーム」は、ハクティビスト・グループを装った複数のオンライン・ペルソナの背後に攻撃や活動を隠していた。

Mandiantによると、この脅威の主体は、ロシアに有利なシナリオを作成することによってグループの活動を増幅するために使用された少なくとも3つのTelegramチャンネルにリンクされています。

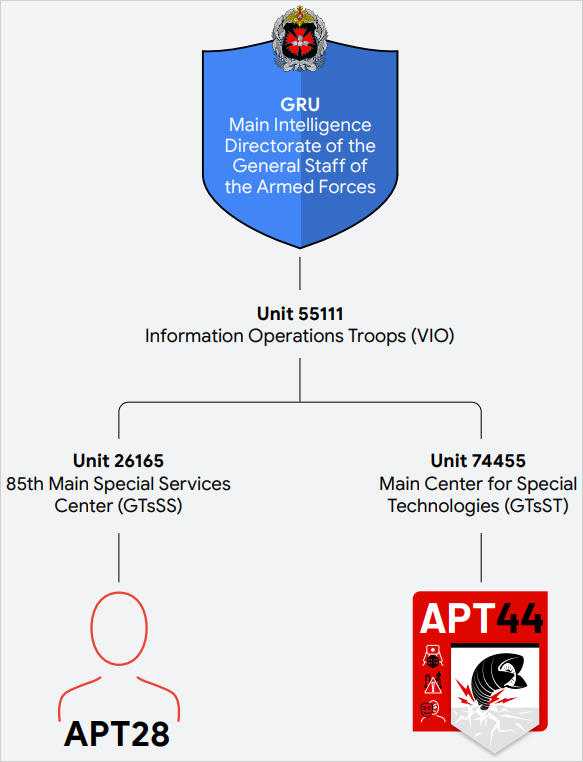

サンドワーム(別名BlackEnergy、Seashell Blizzard、Voodoo Bear)は、少なくとも2009年から活動しており、複数の政府は、その活動をロシア連邦軍参謀本部(GU)内の特殊技術メインセンター(GTsST)である74455ユニット、よりよく知られている主情報総局(GRU)に起因するとしている。

敵対者は非常に適応力が高く、フィッシングやクレデンシャル・ハーベスティングのような一般的な初期アクセス手法と、既知の脆弱性の悪用やサプライチェーンの侵害の両方に依存しています。

MandiantはこのグループをAPT44として追跡を開始し、「ロシアの卓越したサイバー破壊工作部隊としての地位を確立した」と指摘している。

2年余り前にロシアがウクライナに侵攻して以来、サンドワームはオンライン上のペルソナを利用してデータ漏洩や破壊工作を行うようになった。

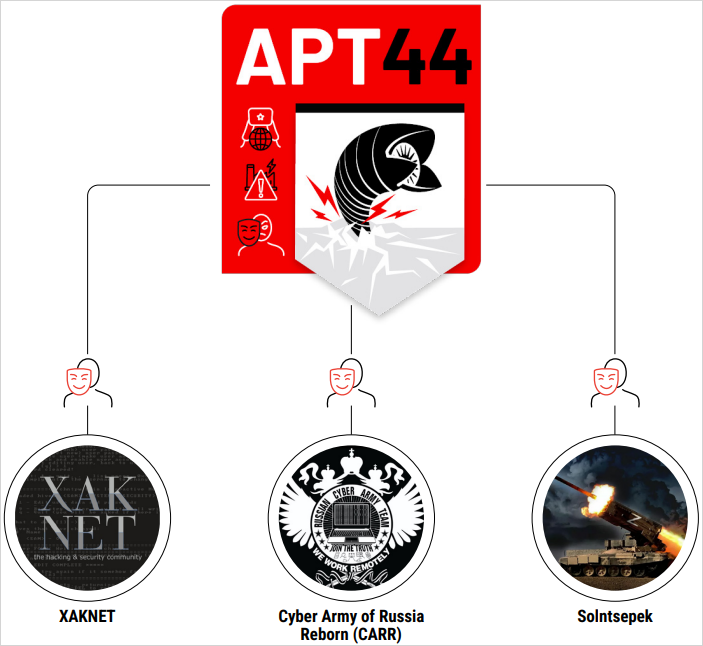

Mandiantは本日発表したレポートの中で、SandwormはXakNet Team、CyberArmyofRussia_Reborn、Solntsepekという3つの主要なハクティビスト・ブランドのTelegramチャンネルに依存しており、これらはすべて並行して、互いに独立して活動していたと述べている。

脅威の主体がこれらのペルソナをどの程度コントロールしていたかは不明だが、Googleの脅威分析グループはCyberArmyofRussia_Rebornのケースで、最も密接な作戦上の関係を発見した。

Google TAGは、一見ハクティビスト・グループのYouTubeチャンネルが、Sandworm/APT44に帰属するインフラから作成されていることを発見しました。

さらに、”Mandiantは、後にCyberArmyofRussia_Reborn Telegramチャンネルで流出した被害者からデータを流出させるために使用された既知のAPT44インフラストラクチャと、ペルソナが投稿した主張と時間的に近接したTelegramへのイグレスを観察しました。”

ある時、APT44側のミスで、CyberArmyofRussia_Rebornは、APT44がまだ実行していない攻撃を彼らのチャンネルで主張した。

MandiantがGRUの仕業とし、Telegramのペルソナが関与した攻撃とリーク活動のほとんどはウクライナの団体を中心としたものだったが、CyberArmyofRussia_Rebornは米国とポーランドの水道事業体、フランスの水力発電施設への攻撃を主張していた。

いずれのケースでも、「ハクティビスト」たちは、運用技術資産のコントロールを示すビデオやスクリーンショットを公開していた。

Mandiantは、これらの侵入を確認することはできないが、米国の影響を受けた公益事業体の関係者は、CyberArmyofRussia_Rebornが侵入したと主張する組織でのインシデントや不具合を確認したと指摘している。

Solntsepekチャンネルは、APT44の破壊的なサイバー攻撃の手柄を立て始めた2023年に “ハッカーグループ “にブランド変更する前に、ウクライナの軍とセキュリティ担当者から個人を特定できる情報をリークしていた。

「作戦上のインパクトを最大化するための粗雑な試みだけでなく、APT44が意図したこれらの後続の情報作戦は、複数の戦時目的を果たすためのものである可能性が高いと我々は評価している」とマンディアントは報告書で説明している。

「これらの目的には、ロシアに有利な物語で情報空間を呼び起こすこと、国内外の視聴者に戦争への国民的支持の認識を生み出すこと、誇張された影響力の主張を通じてGRUのサイバー能力をより強力に見せることなどが含まれる」 – Mandiant社

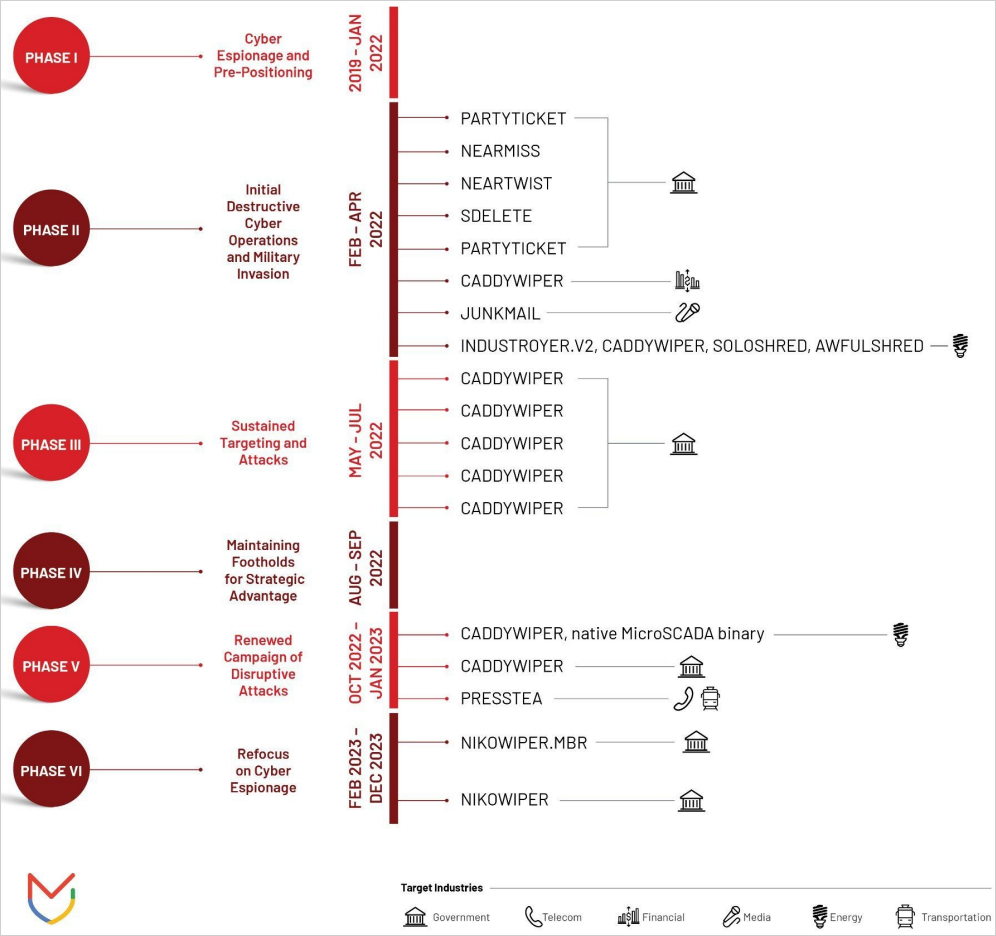

ウクライナでの戦争で、サンドワームは、国のネットワーク、電気通信プロバイダー、ニュースメディア、電力網など、国の重要なインフラやサービスに損害を与えることを目的とした多面的な攻撃を開始したことで有名になった。

この間、ロシアのハッカーたちは、復旧不可能なほどデータを消去するために、さまざまなワイパー型マルウェアを使用していた。

Sandwormは、ウクライナでの破壊工作から、ロシアのハッカー集団の力とGRUのサイバー能力に関する国内外の認識を変えるためのスパイ活動や影響力重視の活動に、一時的にせよ焦点を移したようだ。

APT44の今年の活動

Mandiantのレポートでは、APT44が豊富なマルウェア・セット、フィッシング・キャンペーン、脆弱性の悪用を駆使して標的ネットワーク内に初期アクセスし、持続的な活動を展開していることについて、いくつかの具体的な事例を挙げながら詳しく説明しています:

- APT44は引き続きNATO諸国の選挙システムを標的としており、選挙結果に影響を与えるために機密情報の漏えいやマルウェアの配備を伴うサイバー作戦を展開している。

- APT44は、戦場で捕獲したモバイル機器からデータを抽出するなど、ロシアの軍事的優位性を支援するための情報収集に重点を置いています。

- APT44は、さらなる悪意ある活動のために価値の高いネットワークへのアクセスを維持することを目的として、グローバルなメールサーバーを標的とした広範なクレデンシャル窃盗を実施しています。

- このグループは、フィッシング・メッセージを使用して、ジャーナリストやロシア政府の活動を調査するBellingcatのような組織を標的としている。

- 今年に入ってから、APT44は政治的な不快感の表明や不満に対する報復を目的としたサイバー作戦を実施し、NATO諸国の重要インフラに対して破壊的なマルウェアを展開している。

- APT44の活動は依然としてウクライナに集中しており、同地域におけるロシアの軍事的・政治的目標を支援するため、混乱と情報収集を目的とした活動を継続している。

Mandiantは、APT44の活動パターンに基づき、このグループが米国を含む様々な国で今後実施される国政選挙やその他の重要な政治イベントを妨害しようとする可能性が非常に高いと警告している。

しかし研究者たちは、戦争が続く限り、ウクライナが脅威の主な焦点であり続けるだろうと考えている。同時に、Sandwormはグローバルレベルの戦略的目標のための作戦を実行するのに十分な汎用性を持っている。

Comments