脅威行為者は、ターゲットがいつフィッシングメールを開封し、悪意のあるリンクをクリックしたかを追跡し、潜在的な脆弱性がないかネットワークをスキャンするために、ドメインネームシステム(DNS)トンネリングを使用しています。

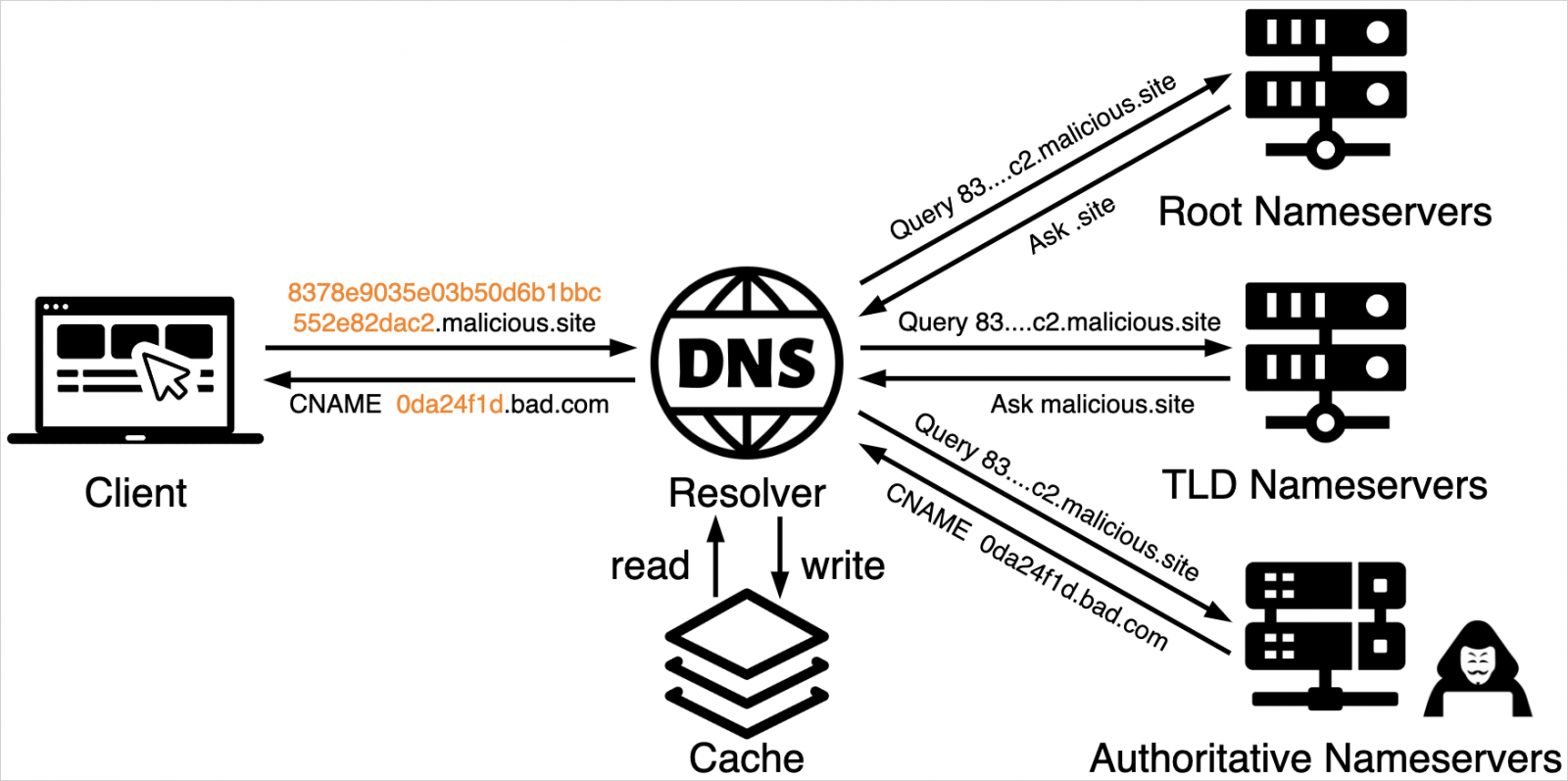

DNSトンネリングとは、DNSクエリを介して送受信されるデータやコマンドをエンコードすることであり、基本的なネットワーク通信コンポーネントであるDNSを本質的に秘密の通信チャネルに変えるものです。

脅威者は、TXT、MX、CNAME、AddressレコードなどのDNSレコードをクエリする際に返されるように、Base16、Base64、またはカスタムのテキストエンコーディングアルゴリズムなど、さまざまな方法でデータをエンコードします。

ハッカーは一般的に、DNSトンネリングを使用してネットワークファイアウォールやフィルターを回避し、コマンド&コントロール(C2)や仮想プライベートネットワーク(VPN)の操作にこの技術を使用しています。また、検閲の回避など、合法的なDNSトンネリングの用途もあります。

ソースはこちら:ユニット42

パロアルトネットワークスのUnit 42セキュリティリサーチチームは最近、被害者の追跡やネットワークスキャンを含む悪意のあるキャンペーンにおけるDNSトンネリングのさらなる利用を発見しました。

TrkCdnキャンペーン

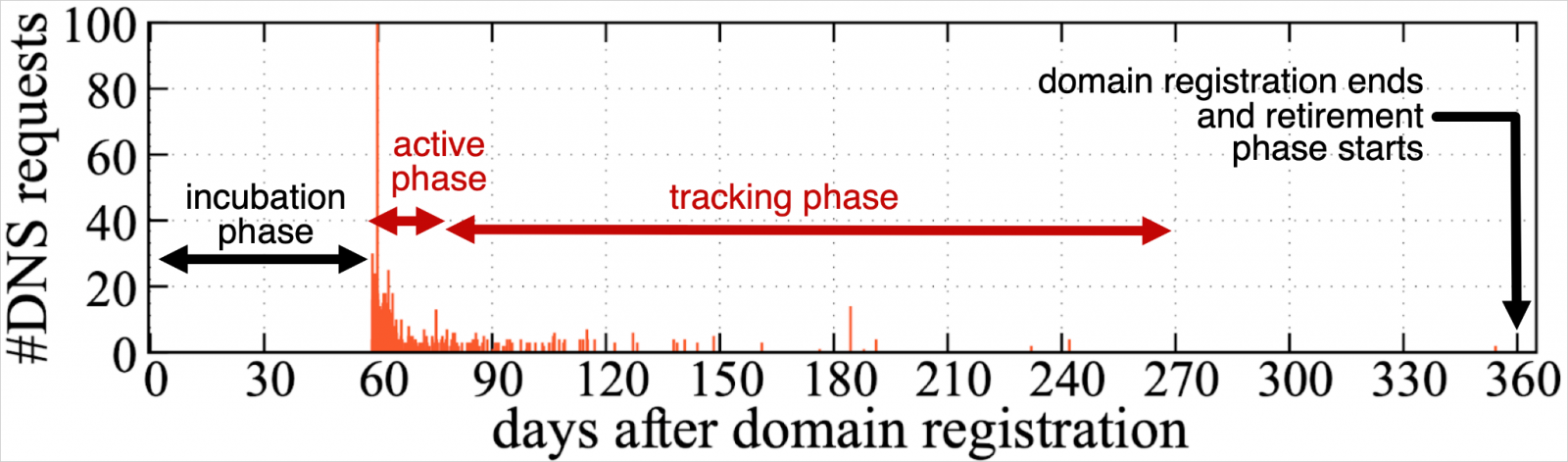

TrkCdn」として追跡されている最初のキャンペーンは、フィッシングEメールのコンテンツと被害者のやり取りを追跡することに焦点を当てています。

攻撃者は電子メールにコンテンツを埋め込み、開封すると、エンコードされたコンテンツを含むFQDNを持つ攻撃者が管理するサブドメインへのDNSクエリを実行します。

例えば、4e09ef9806fb9af448a5efcd60395815.trk.simitor[.]com。4e09ef9806fb9af448a5efcd60395815は 、unit42@not-a-real-domain[.]comのmd5ハッシュであり、一次権威ネームサーバーへのCNAMEに解決されます。

“したがって、FQDNが異なるターゲット間で異なっていても、それらはすべてcdn.simitor[.]comが使用する同じIPアドレスに転送されます “と研究者は説明する。

「この権威ネームサーバーは、攻撃者がコントロールするコンテンツを配信する攻撃者がコントロールするサーバーにつながるDNS結果を返します。このコンテンツには、広告、スパム、フィッシングコンテンツなどが含まれる。

このアプローチにより、攻撃者は戦略を評価し、改良し、悪意のあるペイロードが被害者に配信されることを確認することができます。

出典:Unit 42:ユニット42

Unit 42のレポートでは、DNSトンネリングを使用してスパムメッセージの配信を追跡する、”SpamTracker “と名付けられた同様のキャンペーンも紹介している。

SecShowキャンペーン

コードネーム “SecShow “は、DNSトンネリングを利用してネットワーク・インフラをスキャンするものである。

攻撃者は、DNSクエリにIPアドレスとタイムスタンプを埋め込み、ネットワークレイアウトをマッピングし、侵入、データ窃盗、サービス拒否に悪用できる潜在的な設定上の欠陥を発見します。

このキャンペーンで使用されたDNSクエリは、リアルタイムのデータ収集を可能にし、ステータス変化を検出し、未承諾のDNSリクエストに対するさまざまなネットワーク部分の応答をテストするために、定期的に繰り返されました。

脅威行為者は、セキュリティツールを迂回し、検知を回避し、運用の汎用性を維持する能力など、いくつかの理由から、トラッキングピクセルや通常のネットワークスキャンツールなどのより伝統的な方法ではなく、DNSトンネリングを選択します。

Unit42では、DNS監視・分析ツールを導入し、非定型または大量のリクエストなど、異常なトラフィックパターンや異常がないかログを監視・分析することを提案しています。

さらに、ネットワーク内のDNSリゾルバを制限して、必要なクエリのみを処理するようにし、DNSトンネリングが悪用される可能性を減らすことが望ましい。

Comments