Ebury」として知られるマルウェア・ボットネットは、2009年以来、およそ40万台のLinuxサーバーに感染しており、2023年後半の時点でおよそ10万台がまだ危険にさらされている。

ESETの研究者は、2014年と2017年にもペイロードの機能の大幅な更新について警告を発し、この金銭的動機に基づくマルウェア活動を10年以上にわたって追跡してきました。

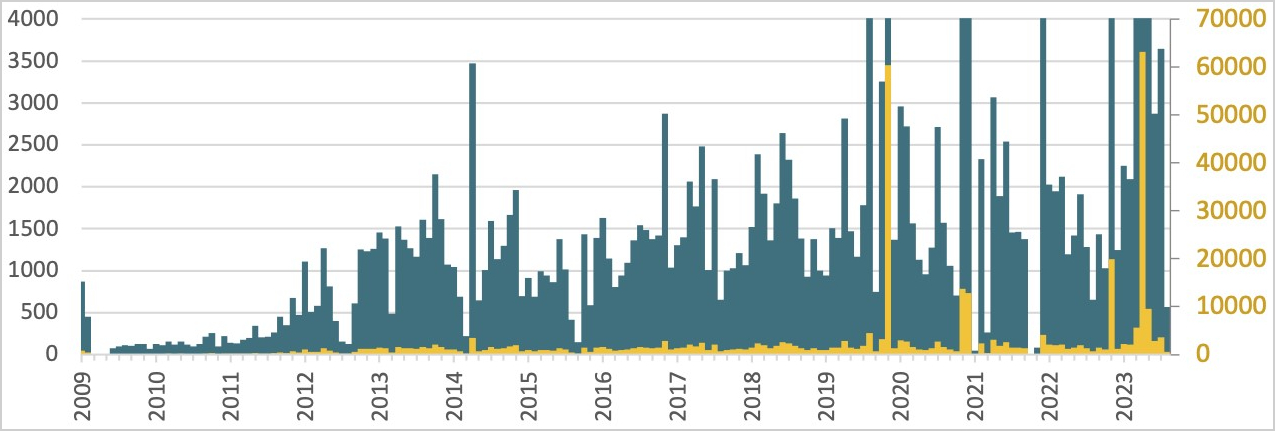

以下は、2009年以降にESETが記録したEbury感染で、時間の経過とともに感染量が顕著に増加していることを示しています。

出典:ESETESET

本日発表された最新のアップデートにおいて、ESETは、最近の法執行活動により、過去15年間にわたるマルウェア活動の実態を把握することができたと報告しています。

「400,000台という膨大な数ではありますが、これは約15年間にわたる侵害の数であることに留意する必要があります。これらのマシンのすべてが同時に危険にさらされたわけではありません」とESETは説明する。

新しいサーバーが侵害される一方で、他のサーバーがクリーンアップされたり、廃止されたりすることが絶え間なく続いているのです」とESETは説明する。私たちの手元にあるデータには、攻撃者がいつシステムへのアクセスを失ったかが示されていないため、特定の時点におけるボットネットの規模を知ることは困難です」。

イーベリーの最新の手口

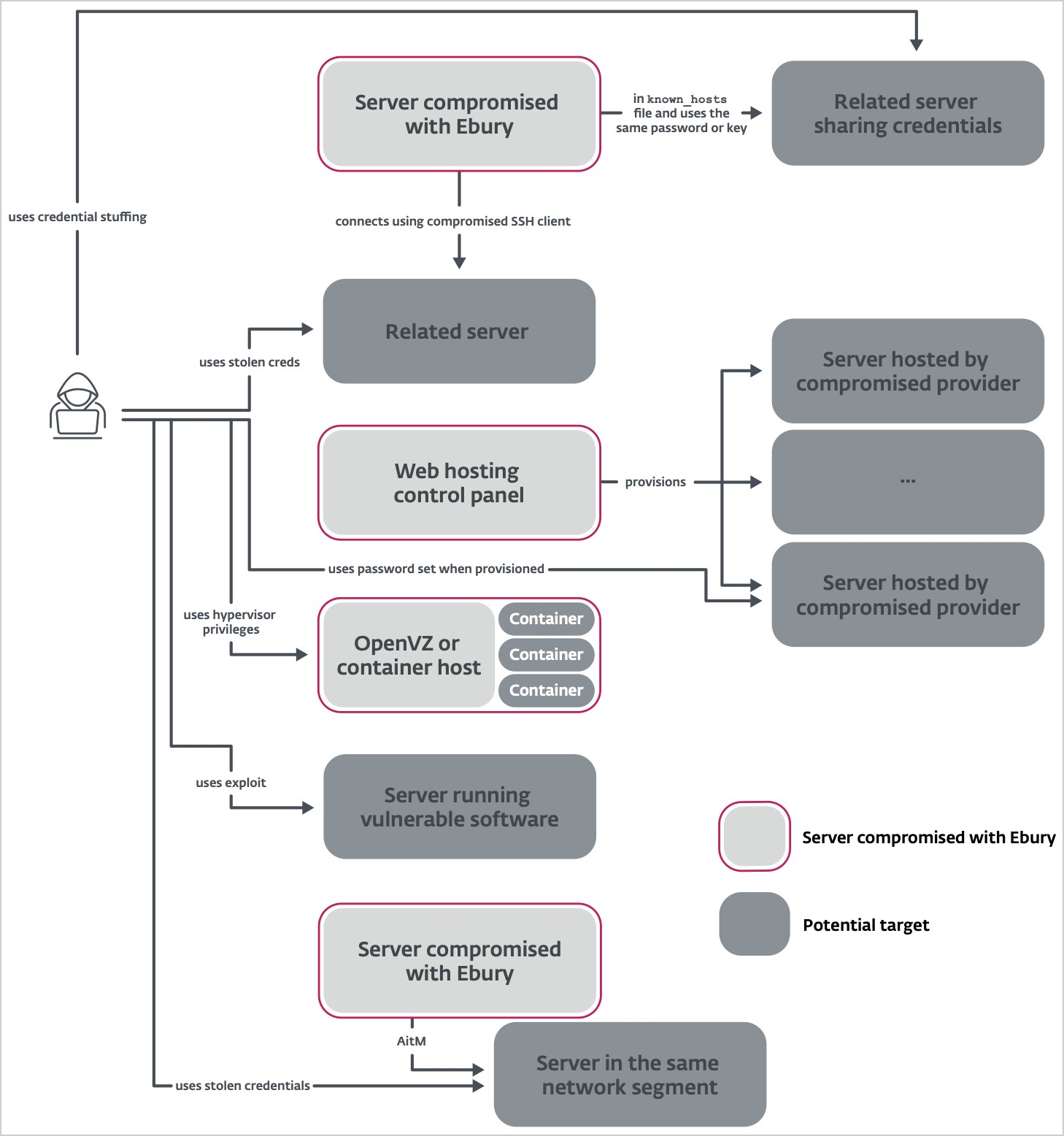

最近のEburyの攻撃は、ホスティング・プロバイダーを侵害し、侵害されたプロバイダー上で仮想サーバーをレンタルしているクライアントに対してサプライチェーン攻撃を行うことを好むことを示している。

最初の侵害は、盗んだ認証情報を使ってサーバーにログインするクレデンシャル・スタッフィング攻撃によって行われる。

いったんサーバーが侵害されると、マルウェアはwtmpと known_hostsファイルからインバウンド/アウトバンドのSSH接続のリストを流出させ、SSH認証キーを盗み出します。

「known_hostsファイルにハッシュ化された情報が含まれている場合、犯人はその内容を総当たりしようとします。

「Eburyのオペレータが収集した480万件のknown_hostsエントリのうち、約200万件はホスト名がハッシュ化されていました。これらのハッシュ化されたホスト名の40%(約80万件)は、推測またはブルートフォースされたものであった。”

また、可能であれば、攻撃者はサーバー上で実行されているソフトウェアの既知の脆弱性を悪用し、さらなるアクセスや権限の昇格を行う可能性もある。

ESET

OpenVZやコンテナ・ホストを含むホスティング・プロバイダのインフラを活用することで、複数のコンテナや仮想環境にEburyを展開することができます。

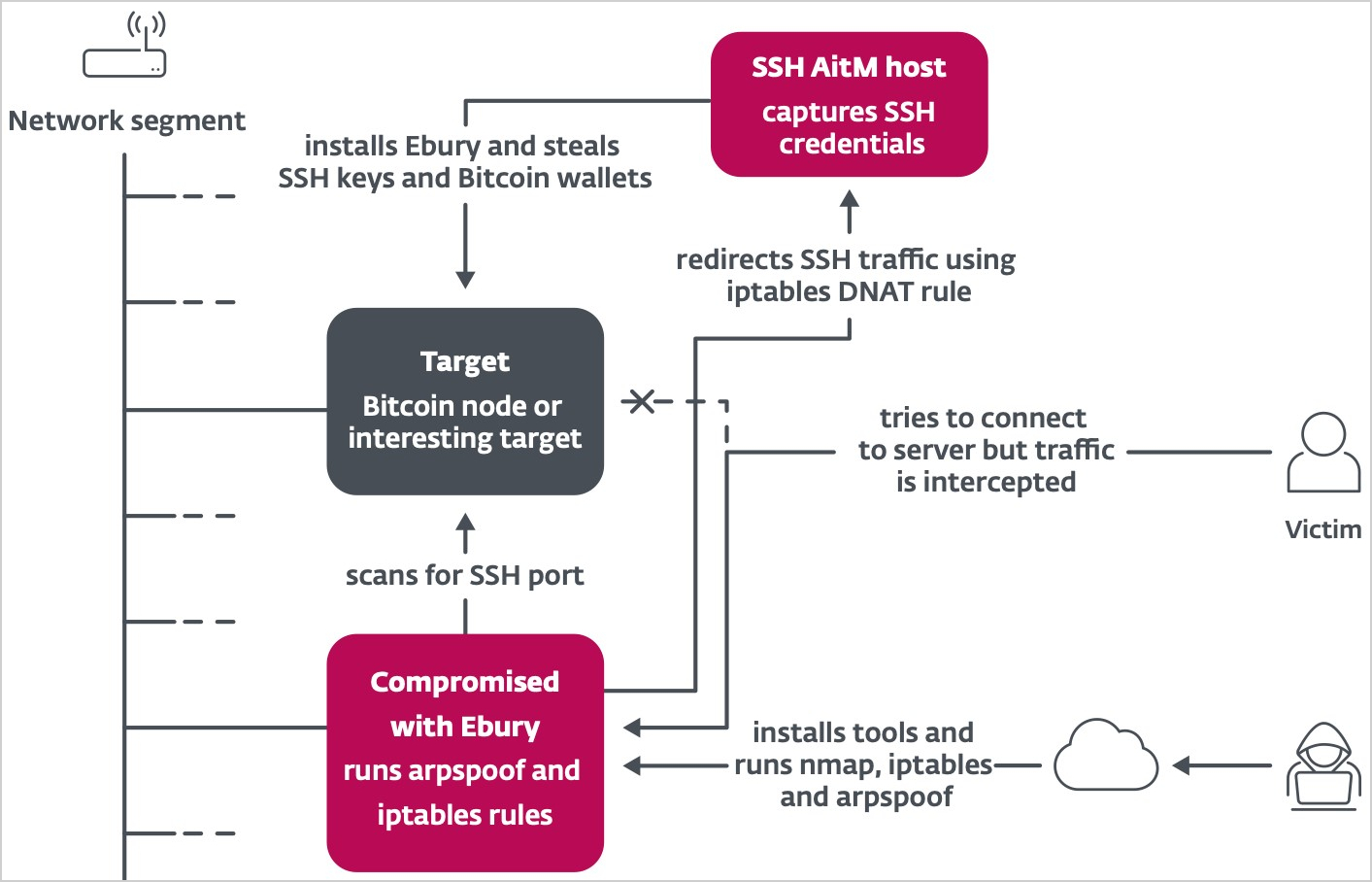

次のフェーズでは、マルウェアのオペレータが、アドレス解決プロトコル(ARP)スプーフィングを使用して、これらのデータセンター内の標的サーバー上のSSHトラフィックを傍受し、トラフィックを制御下のサーバーにリダイレクトします。

ユーザーが侵害されたサーバーに SSH 経由でログインすると、Ebury はログイン認証情報を取得します。

ソースはこちら:ESET

サーバーが暗号通貨ウォレットをホストしている場合、Eburyはキャプチャした認証情報を使用してウォレットを自動的に空にします。

ESETによると、Eburyは2023年を通じて、ビットコインやイーサリアムのノードを含む少なくとも200のサーバーをこの手法で標的にしていたという。

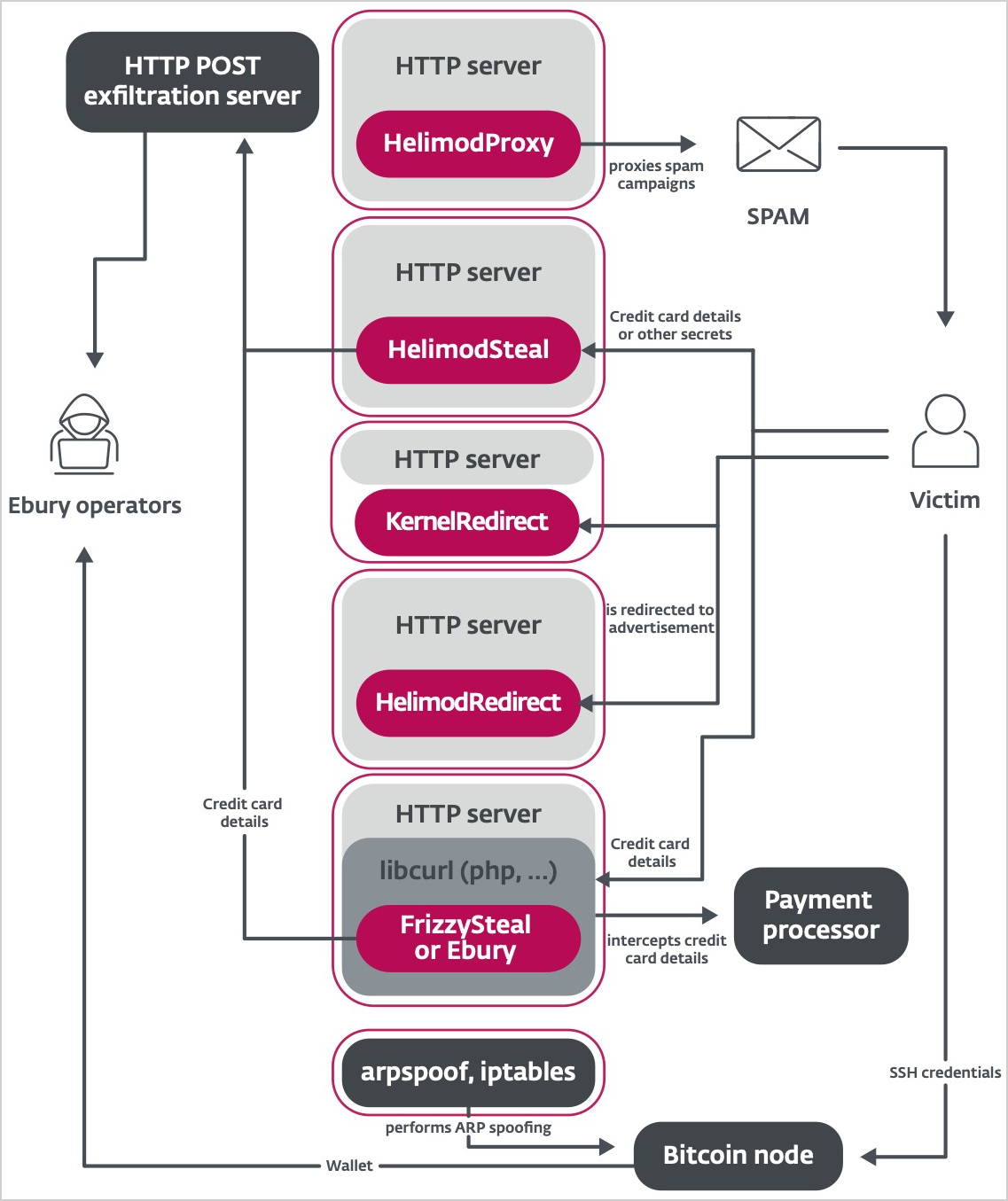

しかし、収益化戦略はさまざまで、決済サイトに入力されたクレジットカード情報を盗んだり、ウェブトラフィックをリダイレクトして広告やアフィリエイトプログラムから収益を得たり、侵害されたサーバーを使用してスパムを送信したり、キャプチャした認証情報を販売したりすることも含まれます。

Source:ESET

ESETによると、2023年後半に、ボットネットが検知を回避し、ブロックに対する耐性を向上させるための新たな難読化技術と新たなドメイン生成アルゴリズム(DGA)システムの導入が確認されたとのことです。

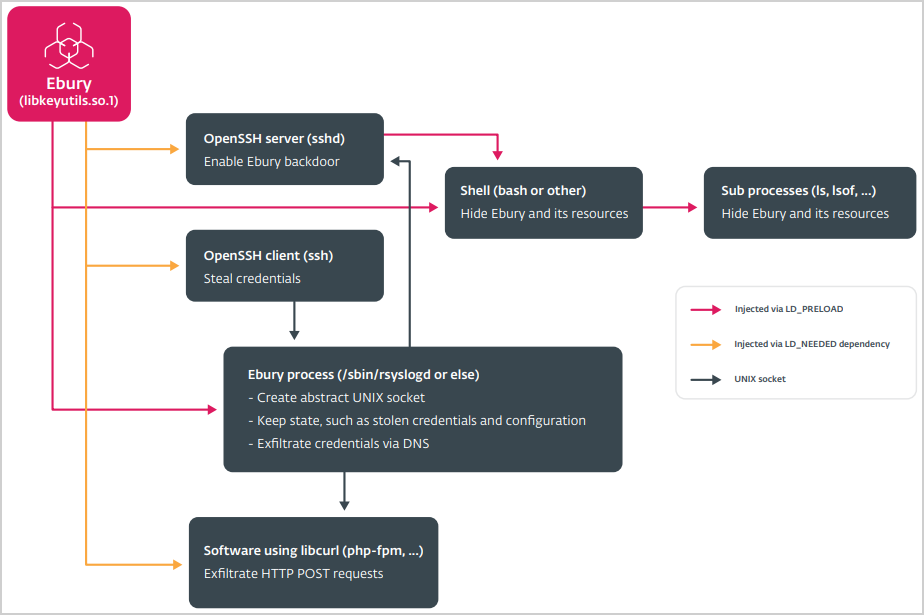

ESETの最新の観測に基づくと、Eburyボットネットを介して拡散されるマルウェアモジュールは以下のとおりです:

- HelimodProxy:HelimodProxy:Apacheのmod_dir.soモジュールを変更することで、生のトラフィックをプロキシし、スパムを中継します。

- HelimodRedirect:さまざまな Apache および nginx モジュールを修正することで、HTTP トラフィックを攻撃者が管理するウェブサイトにリダイレクトし、ウェブトラフィックのごく一部を悪意のあるサイトにリダイレクトします。

- HelimodSteal:ログイン情報や支払い情報など、ウェブフォーム経由で送信されたデータを傍受して盗み出す入力フィルタを追加することで、HTTP POSTリクエストから機密情報を流出させます。

- KernelRedirect:NetfilterにフックするLinuxカーネルモジュールを使用し、HTTPレスポンスのLocationヘッダーを変更してユーザーを悪意のあるURLにリダイレクトさせるため、カーネルレベルでHTTPトラフィックを変更します。

- FrizzySteal:libcurl にフックすることで HTTP リクエストを傍受・流出させ、侵害されたサーバーからの HTTP リクエストからデータをキャプチャして盗み出します。

Source:ESET

ESETの最新の調査は、オランダ国家ハイテク犯罪ユニット(NHTCU)と共同で実施され、同ユニットは最近、サイバー犯罪者が使用していたバックアップサーバーを押収しました。

オランダ当局によると、Ebury の行為者は(Vidar Stealer を介して)偽の ID や盗んだ ID を使用し、時には他のサイバー犯罪者の名前を名乗って法執行機関を欺くこともあるという。

NHTCUは、履歴や保存されたログインなどのウェブ閲覧のアーティファクトを含む仮想マシンを含む、そのサーバーで発見された証拠を調査しているが、まだ具体的な帰属は明らかにされていない。

Comments