ウクライナのコンピュータ緊急対応チーム(CERT-UA)の報告によると、ロシアのハッカーグループSandwormは、ウクライナの約20の重要インフラ施設の運営を妨害することを目的としていた。

BlackEnergy、Seashell Blizzard、Voodoo Bear、APT44としても知られるこのハッカーは、ロシアの軍参謀本部(GRU)に関連していると考えられ、さまざまな標的に対してサイバースパイ行為や破壊的な攻撃を行っている。

CERT-UAの報告によると、2024年3月、APT44はウクライナの10地域のエネルギー、水、暖房供給業者の情報通信システムを混乱させる作戦を実施した。

この攻撃は3月に発生し、いくつかのケースでは、ハッカーはサプライチェーンを汚染して危険なソフトウェアや脆弱なソフトウェアを配信したり、ソフトウェアプロバイダがメンテナンスや技術サポートのために組織のシステムにアクセスできるようにすることで、標的のネットワークに侵入することができました。

また、Sandwormは、以前に文書化されたマルウェアと新しい悪意のあるツール(Linux用のBIASBOATとLOADGRIP)を組み合わせて、ネットワーク上でアクセスを取得し、横方向に移動しました。

ウクライナの機関は、Sandwormの侵入は、ターゲットのサイバーセキュリティの実践(例えば、ネットワークのセグメンテーションの欠如やソフトウェアサプライヤレベルでの不十分な防御)によって容易になったと指摘している。

2024年3月7日から3月15日まで、CERT-UAは、影響を受けた企業への情報提供、マルウェアの削除、セキュリティ対策の強化など、広範なサイバー攻撃対策に従事した。

侵害された事業体から取得したログを調査した結果によると、Sandwormはウクライナの電力会社に対する攻撃に以下のマルウェアを使用していました:

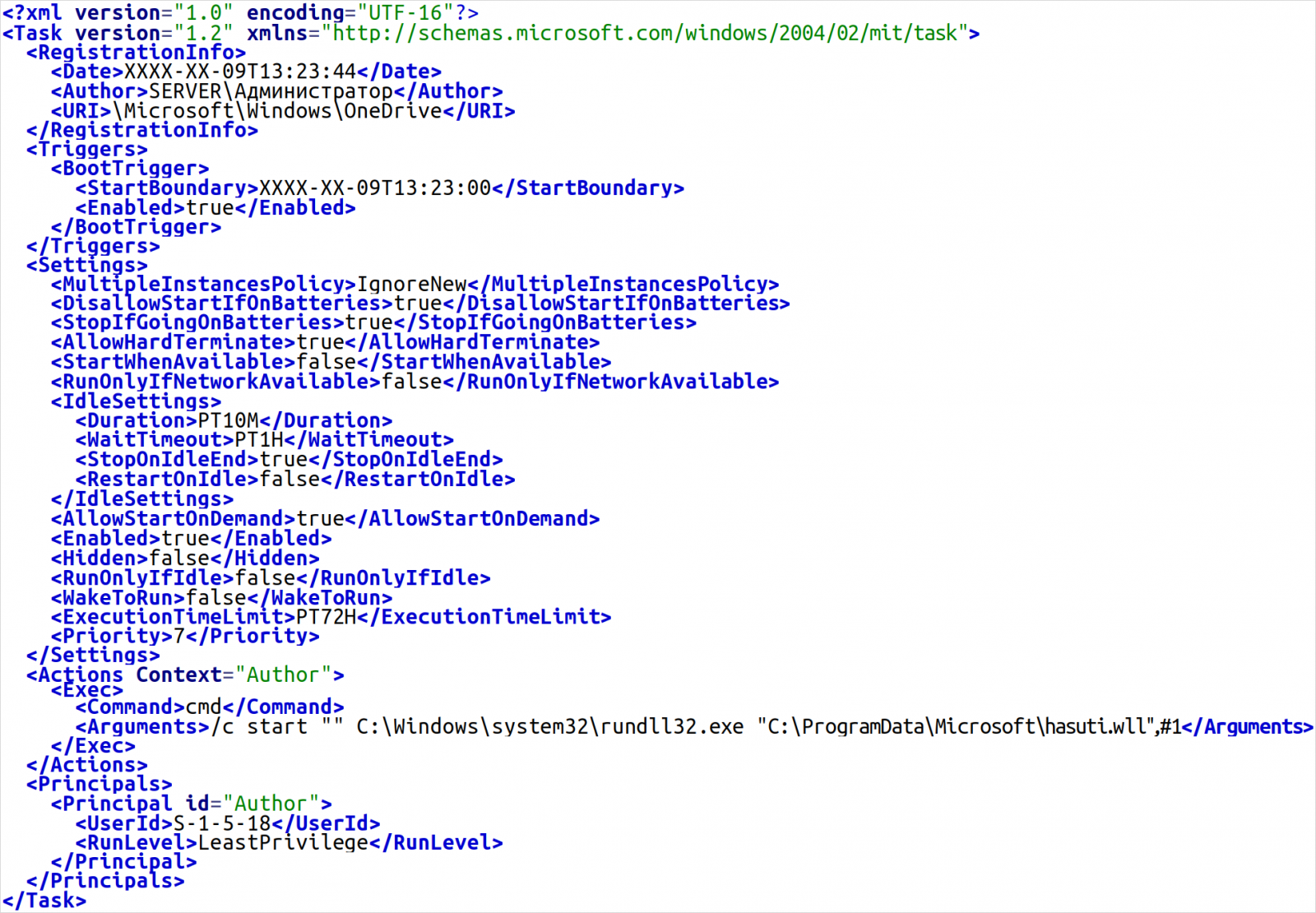

- QUEUESEED/IcyWell/Kapeka:基本的なシステム情報を収集し、リモートサーバーからコマンドを実行するWindows用のC++バックドア。ファイル操作、コマンド実行、設定更新を行い、自己削除も可能。通信はHTTPSで保護され、データはRSAとAESで暗号化される。Windows レジストリ内の構成を暗号化し、自動実行のためのタスクまたはレジストリエントリを設定することで、データを保存し、感染したシステム上での永続性を維持します。

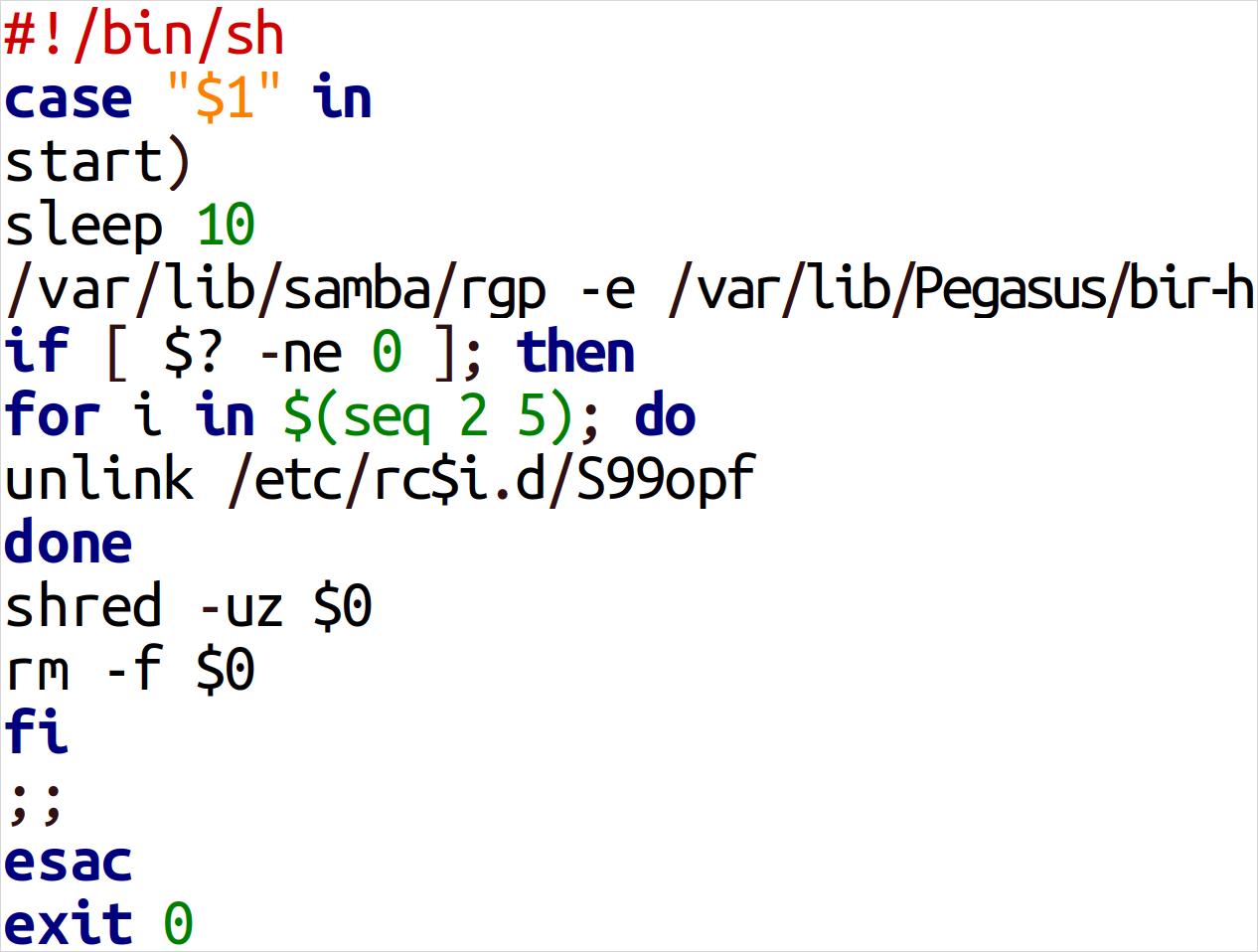

- BIASBOAT (new): 最近出現した QUEUESEED の Linux 亜種です。暗号化されたファイルサーバーとして偽装され、LOADGRIP と共に動作します。

- LOADGRIP (新機能):同じく C 言語で開発された QUEUESEED の Linux 変種であり、ptrace API を使用してプロセスにペイロードを注入するために使用されます。ペイロードは通常暗号化されており、復号キーは定数とマシン固有の ID から導き出されます。

- GOSSIPFLOW:Windows上でGoベースのマルウェアを使用し、Yamuxマルチプレクサ・ライブラリを使用してトンネリングを設定します。データの流出を支援し、コマンド・アンド・コントロール・サーバーとの通信を保護するために、SOCKS5プロキシ機能を提供します。

CERT-UAが調査中に発見したその他の悪意のあるツールは、オープンソーススペースからのもので、Weevlyウェブシェル、Regeorg.Neo、Pitvotnacci、およびChiselトンネラー、LibProcessHider、JuicyPotatoNG、およびRottenPotatoNGを含みます。

脅威者はこれらのツールを使用して、持続性を維持し、悪意のあるプロセスを隠し、侵害されたシステム上で特権を昇格させた。

ウクライナの機関は、これらの攻撃の目的は、標的となったインフラ施設に対するロシアのミサイル攻撃の効果を高めることであったと考えている。

先週、Mandiantは、Sandwormが以前ヨーロッパと米国の重要インフラへの攻撃を主張した3つのハクティビストブランドのTelegramグループとつながっていることを暴露した。

CERT-UAの報告書は、ファイル、ホスト、ネットワークの詳細を含む侵害の指標の長いリストを提供しています。

Comments