この投稿では、運用技術 (OT) セキュリティに対する Mandiant の哲学と幅広いアプローチについて説明します。要約すると、OT 侵入のあらゆる段階で悪意のあるアクティビティを検出するには、IT 環境と OT 環境の両方を可視化することが重要であることがわかりました。 OT セキュリティに対する Mandiant のアプローチは次のとおりです。

IT および OT ネットワークの完全な状況認識を使用して、脅威を早期に検出します。

ほぼすべてのレベルで、IT で使用されているのと同じまたは類似のオペレーティング システムとプロトコルを使用するコンピューター (サーバーとワークステーション) とネットワークが存在するため、ほとんどの侵入の対象領域はアーキテクチャ レイヤーを超えています。物理的資産または物理的プロセスの制御。よく言われるエアギャップは、多くの場合神話です。

多くの場合、セキュリティ コミュニティは産業用制御システム (ICS) マルウェアに特異な焦点を当てています。これは主に、その斬新な性質と、発見された例が非常に少ないという事実によるものです。この注意はさまざまな理由で役立ちますが、ICS に合わせたマルウェアが使用される実際の侵入方法には不釣り合いです。

Industroyer と TRITON を使用した攻撃では、攻撃者は、両方の環境にアクセスできるシステムを経由して、IT ネットワークから OT ネットワークに移動しました。従来のマルウェア バックドア、Mimikatz 抽出物、リモート デスクトップ セッション、および十分に文書化された、簡単に検出されるその他の攻撃方法が、これらの侵入全体で使用され、IT、IT 非武装地帯 (DMZ)、OT DMZ、および OT 環境のあらゆるレベルで発見されました。

防御者とインシデント レスポンダーは、攻撃のライフサイクル全体で侵入方法、または戦術、技術、および手順 (TTP) にもっと注意を向けるべきであると考えています。 IT で使用されているものと同様 (または同じ) のオペレーティング システムとプロトコルを使用します。ほとんどすべての高度な OT 攻撃は、これらのシステムを最終的な標的への足がかりとして利用するため、このアプローチは効果的です。

この哲学を説明するために、OT 脅威検出の機会ファネルや 99 の理論など、OT 脅威にアプローチするためのいくつかの概念と、分析およびインシデント対応作業から得られた実用的な例を紹介します。これらのアイデアが引き続きセキュリティ コミュニティの他のメンバーに採用され、議論とコラボレーションの促進に役立つことを願っています。私たちは、ICS の運用を攻撃または妨害することで、脅威アクターがカバー、ツールキット、時間、自由を犠牲にする世界を目指しています。

「機会のじょうご」は、「中間システム」で OT 攻撃を検出する価値を浮き彫りにします

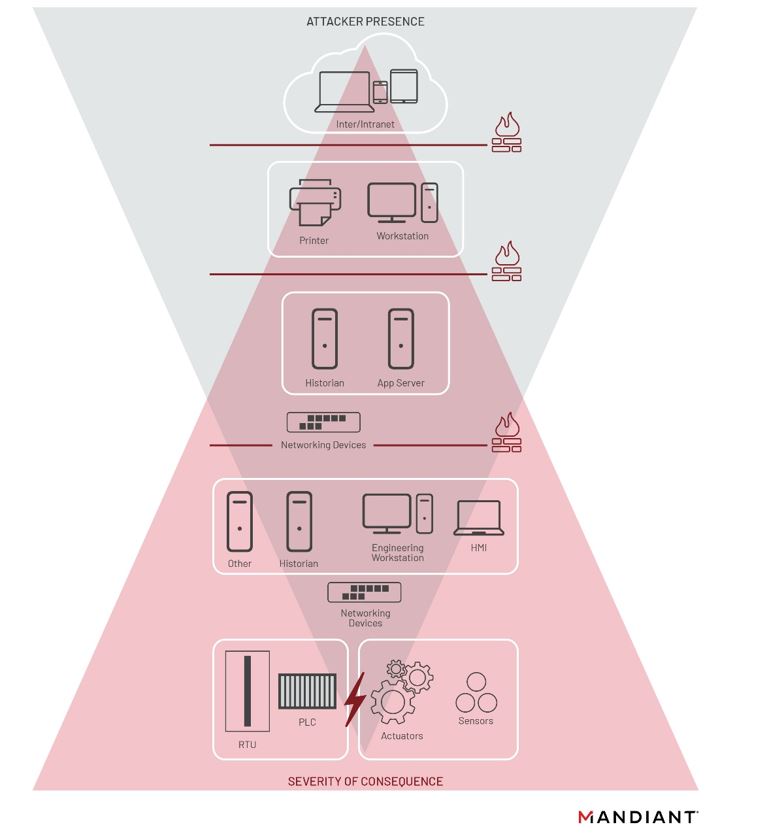

Mandiant は、IT および OT における最も重要な脅威の多くに対応し、分析してきた数十年の間に、ほぼすべての OT セキュリティ インシデントで一貫したパターンを観察してきました。アセットまたはプロセス。このように見ると、攻撃のライフサイクルは「じょうご」の形を取り始めます。これは、攻撃者のフットプリントの幅と、任意のレベルでの検出機会の幅の両方を表しています。同様に、上から順に、侵入のタイムラインと物理的な世界への近さを表しています。一番下は、サイバー世界からフィジカル世界への影響のクロスオーバーです。

攻撃ライフサイクルの初期段階では、侵入者は、IT および IT DMZ 全体のサーバーやワークステーションなどのコンポーネントを標的にするために長時間を費やします。このアーキテクチャ レベルで脅威アクティビティを特定することは、滞留時間が長く、脅威アクターが目に見える痕跡を残すことが多く、このアクティビティを検出するために設計された成熟したセキュリティ ツール、サービス、およびその他の機能が多数あることを考えると、比較的簡単です。 IT レイヤーでのこの初期の侵入活動を、より複雑な OT を標的とした攻撃と予測したり関連付けたりすることは困難ですが、IT ネットワークは依然として攻撃を検出するのに最適なゾーンです。

初期の攻撃者の活動は、検出が比較的容易であるだけでなく、OT ネットワークに悪影響を与えるリスクが非常に低くなります。これは主に、OT ネットワークが一般的にセグメント化されており、OT DMZ によって IT から分離されていることが多く、産業プロセスへの攻撃者のアクセスを制限しているためです。また、標的型 OT 攻撃では通常、攻撃者が望ましい結果をもたらす方法を判断するために、豊富なプロセス ドキュメントを取得する必要があります。この情報の一部は IT ネットワークで入手できる可能性がありますが、このタイプの攻撃を計画するには、ほぼ確実に、OT ネットワークでのみ入手可能なさらなるプロセスの可視性が必要になります。これが、侵入が進行し、攻撃者が OT ネットワークに近づくかアクセスできるようになるにつれて、考えられる否定的な結果の深刻度が比例して高くなる理由です。ただし、攻撃者のフットプリントが小さくなり、防御側が利用できるセキュリティ ツールが少なくなるにつれて、アクティビティの検出が難しくなります。

TRITON と Industroyer の攻撃は、この現象を実証しています

図 2 は、 TRITONおよびIndustroyerの攻撃の際に被害組織のアーキテクチャ全体で侵害されたエンドポイントのおおよその表現を示しています。機会のじょうごは、2 つの三角形の交点にあります。ここで、攻撃者の存在と侵入による運用上の結果とのバランスを取ることで、セキュリティ組織が脅威の活動を特定しやすくなり、より意味のあるものになります。その結果、OT DMZ と分散制御システム (DCS) の近くでの脅威ハンティングは、侵入の検出可能な機能がまだ存在し、侵入の潜在的な結果の重大度が高くても、依然として重大ではないため、最も効率的なアプローチです。

TRITON と Industroyer の両方のインシデントで、攻撃者は一貫したパターンに従って、IT ネットワークから被害者のアーキテクチャを横断し、OT ネットワークを経由して、最終的に物理的なプロセス制御に到達しました。両方のインシデントで、攻撃者が異なるゾーンに配置されたコンピューターを使用してセグメント化されたアーキテクチャを移動したことを確認しました。このブログでは 2 つのインシデントのみを説明しましたが、これまでのすべての公開 OT セキュリティ インシデントで、コンピューターを利用したゾーン間の移動も観察されていることを強調しています。

Theory of 99: ほとんどすべての脅威活動は Windows および Linux システムで発生する

Mandiant は、独立した研究と直接のインシデント対応経験の両方から、何千もの侵入の完全な攻撃ライフサイクルを独自に可視化しており、実際のデータでこの理論をサポートすることができました。その一部をここで共有します。 Mandiant は、攻撃対象の業界や最終的な目標に関係なく、攻撃者が利用する同様の TTP を一貫して特定してきました。ネットワーク トラフィックとエンドポイントの動作を可視化することは、IT セキュリティにとって最も重要な要素の一部であると考えています。これらのコンポーネントは、OT ネットワーク内の主要な資産へのピボットを防ぎ、OT に到達した脅威活動を検出する上でも重要です。

私たちの観察結果は、私たちが 99 の理論と呼んでいるものに要約することができます。

- 侵害されたシステムの 99% はコンピュータ ワークステーションとサーバー

- マルウェアの 99% は、コンピューター ワークステーションとサーバー向けに設計されます。

- フォレンジックの 99% は、コンピューター ワークステーションとサーバーで実行されます。

- 検出機会の 99% は、コンピューターのワークステーションとサーバーに接続されたアクティビティです。

- 侵入滞留時間の 99% は、Purdue レベル 0 ~ 1 のデバイスが影響を受ける前に、市販の (COTS) コンピュータ機器で発生します。

その結果、IT ネットワークと OT ネットワークの両方を標的とする脅威アクターが利用する TTP が大幅に重複することがよくあります。

図 3 は、TRITON、Industroyer、およびサイバー犯罪グループFIN6とFIN11による比較的一般的な活動の間の TTP 重複の概要を示しています。 FIN6 は、複数の販売時点管理 (POS) 環境を侵害して、支払いカードのデータを盗み、ダーク Web で販売する侵入オペレーターのグループです。 FIN11 は、少なくとも 2016 年以降、さまざまなセクターや地域のさまざまな組織を標的として、広範なフィッシング キャンペーンを実施してきました。

TRITON と Industroyer を開発した攻撃者の動機と最終的な目標は FIN6 と FIN11 とは大きく異なりますが、4 つの攻撃者は、Meterpreter の使用、RDP を活用したリモート接続の確立などを含む共通の TTP を共有しています。 IT と OT に関心のある関係者の間でツールと TTP が重複していることは驚くべきことではありません。 OT 侵害のための IT ツールの使用は、IT と OT の融合として最もよく知られている傾向に直接対応しています。効率性と管理性を向上させるために、IT 機器が OT システムやネットワークにますます統合されるにつれて、脅威アクターがネットワーク化されたコンピューターを導管として活用して産業制御に到達できるようになることが予想されます。

高度なセキュリティ環境への侵入を類似させることで、攻撃者の行動を洞察し、攻撃ライフサイクルの早い段階で検出の機会を特定できます。さまざまなセクターにわたる侵入に関するインテリジェンスは、OT 資産を持つ組織に対するカスタマイズされた攻撃で使用される可能性が高い、一般的および新たな敵対ツールと TTP を強調するのに役立ちます。

Mandiant のサービス、インテリジェンス、テクノロジーは、IT と OT に比類のない保護を提供します

このブログで詳述されている OT セキュリティに対する Mandiant のアプローチは、OT を防御する際の「中間システム」の重要性を強調していますが、OT の専門知識と、脅威活動の最も重要な 1% に対応するために必要なテクノロジの重要性を軽視したくはありません。制御システムに影響を与えます。 OT は Mandiant の DNA にあります。 Mandiant の OT プラクティスは、過去 6 年間、業界をリードする声の 1 つでした。Mandiant のサイバー フィジカル インテリジェンス チームは、2009 年に設立された最初の商用 OT 脅威インテリジェンス企業である Critical Intelligence として設立されました。

OT セキュリティに対する当社の哲学を共有し、Mandiant の包括的な OT セキュリティ機能を強調することは、組織がこのセキュリティの課題を別の角度から見て、堅牢で包括的なセキュリティ プログラムを構築するための具体的な一歩を踏み出すのに役立つと信じています。

図 4 は、Mandiant の OT セキュリティ製品をNIST サイバーセキュリティ フレームワークの 5 つの機能に対応させ、Mandiant サービスを組織のサイバー セキュリティ リスク管理のライフサイクルに対応させます。

Mandiant OT に焦点を当てたソリューションの詳細または購入に関心がある場合は、こちらからお問い合わせください: Mandiant OT Solutions .

参照: https://www.mandiant.com/resources/blog/Mandiant-approach-to-operational-technology-security

Comments