更新 4/16/24: 以前の緩和策ではデバイスを保護できないことに関する詳細情報を追加して記事を更新しました。

現在、Palo Alto Networks の PAN-OS ファイアウォールソフトウェアに存在する、深刻度が最大かつアクティブに悪用される脆弱性のエクスプロイトコードが公開されています。

CVE-2024-3400として追跡されているこのセキュリティ上の欠陥は、デバイスのテレメトリおよびGlobalProtect(ゲートウェイまたはポータル)機能が有効になっている場合、脆弱性のあるPAN-OS 10.2、PAN-OS 11.0、およびPAN-OS 11.1ファイアウォールに対する低複雑性攻撃において、認証されていない脅威行為者がコマンドインジェクションを介してrootとして任意のコードを実行する可能性があります。

パロアルトネットワークスは、攻撃にさらされている未パッチのファイアウォールを保護するために、月曜日にホットフィックスのリリースを開始しましたが、この脆弱性は、3月26日以降、ゼロデイとして悪用され、Upstyleマルウェアを使用してファイアウォールをバックドア化し、内部ネットワークにピボットし、データを盗むために、国家的な支援を受けたと考えられ、UTA0218として追跡されている脅威グループによって悪用されています。

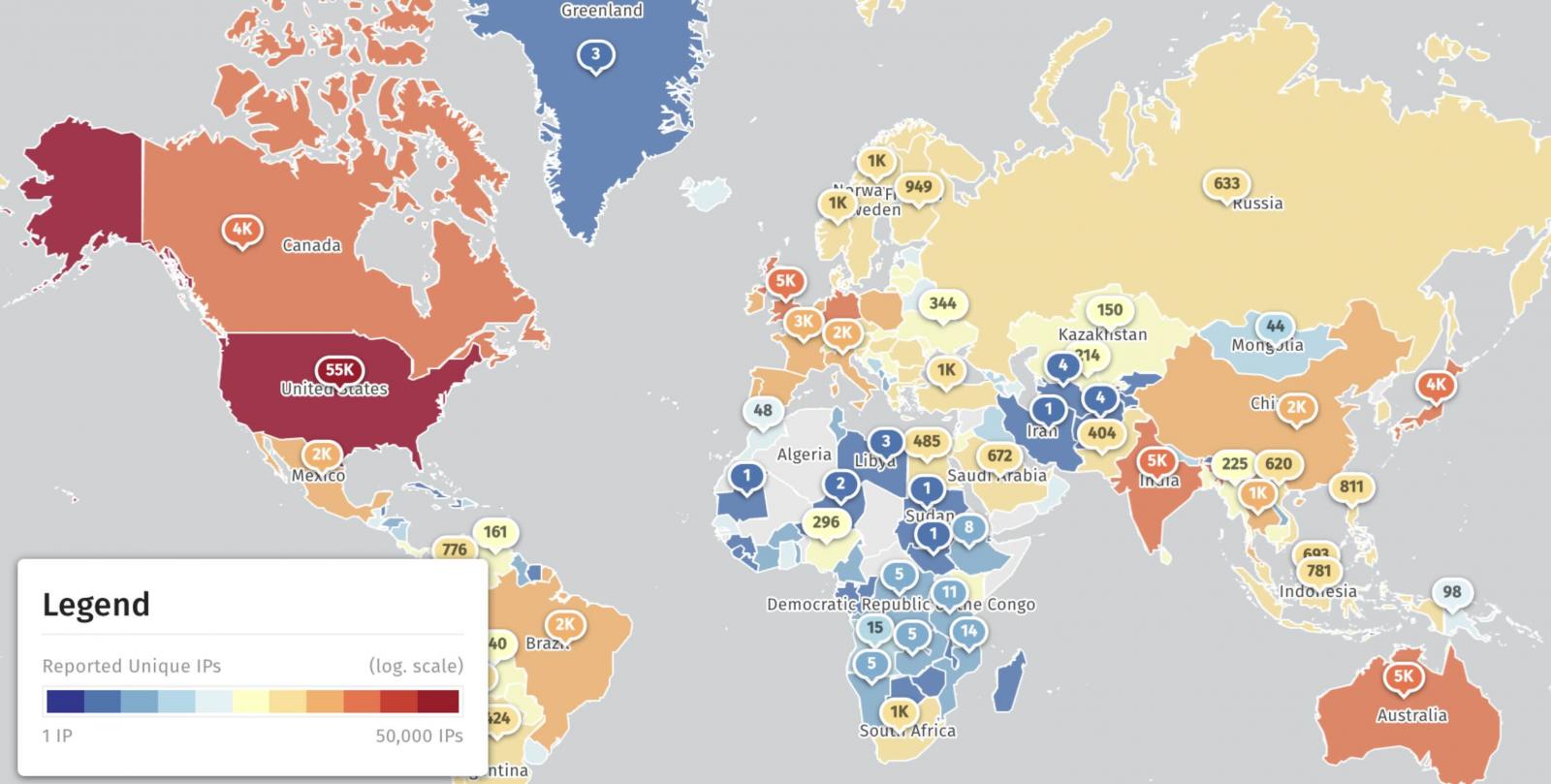

セキュリティ脅威監視プラットフォームShadowserverによると、インターネット上で毎日156,000以上のPAN-OSファイアウォールインスタンスが確認されているが、脆弱性のあるインスタンス数に関する情報は提供されていない。

金曜日に、脅威リサーチャーのYutaka Sejiyama氏も、82,000以上のファイアウォールがCVE-2024-34000攻撃に対して脆弱であることを発見し、そのうちの40%が米国にあることを明らかにした。

エクスプロイトコードが公開

パロアルトネットワークスがCVE-2024-3400のホットフィックスのリリースを開始した翌日、watchTowr Labsも脆弱性の詳細な分析と、パッチが適用されていないファイアウォールでシェルコマンドを実行するために使用できる概念実証のエクスプロイトを公開しました。

「watchTowr Labsは、「ご覧の通り、コマンドインジェクションのペイロードをSESSID Cookie値に注入します。このペイロードは、Palo Alto GlobalProtectアプライアンスで遠隔測定が有効になっている場合、文字列に連結され、最終的にシェルコマンドとして実行されます。

また、TrustedSecの最高技術責任者であるJustin Elze氏は、実際の攻撃で見られたエクスプロイトを共有し、攻撃者がファイアウォールの設定ファイルをダウンロードできるようにした。

この攻撃を受け、CISAは金曜日にCVE-2024-3400をKEV(Known Exploited Vulnerabilities)カタログに追加し、米連邦政府機関に対し、4月19日までに7日以内にデバイスを保護するよう命じた。

残念ながら、Palo Alto Networks は本日アドバイザリを更新し、以前に共有された緩和策ではこの脆弱性からデバイスを保護する効果がないことが判明したと警告した。

「このアドバイザリの以前のバージョンでは、デバイスのテレメトリーを無効にすることが二次的な緩和策として記載されていました。デバイスの遠隔測定を無効にすることは、もはや有効な緩和策ではありません。

「PAN-OSファイアウォールがこの脆弱性に関連する攻撃にさらされる場合、デバイステレメトリーを有効にする必要はありません。

したがって、最善の解決策は、最新のPAN-OSソフトウェア・アップデートをインストールして脆弱性を修正することである。

さらに、「脅威防御」サブスクリプションを有効にしている場合は、「脅威ID 95187」の脅威防御ベースのミティゲーションを有効にすることで、進行中の攻撃をブロックすることができます。

Comments