news

news CnC サーバーの追跡 – 誤検知

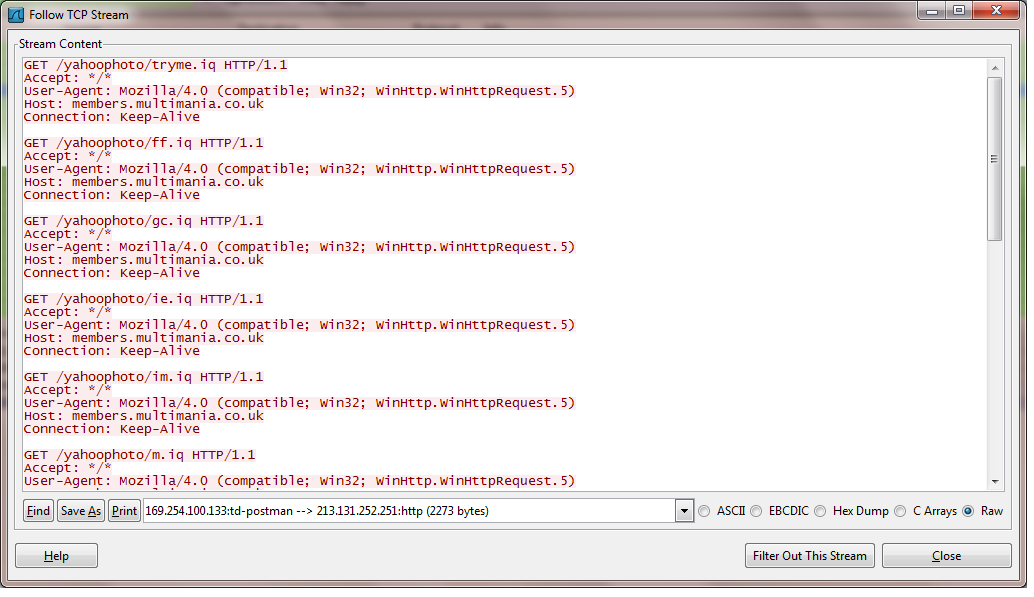

前回の記事では、ボットネットのコマンド アンド コントロール (CnC) サーバーを介してボットネットを追跡することがいかに難しいかについて説明しました。前回の記事では、このアプローチの偽陰性 (検出漏れ) の側面に焦点を当てました。今日は...

news

news  news

news  news

news  news

news  news

news  news

news  news

news  news

news  news

news  news

news