MirrorFace として追跡されているハッキング グループは、2022 年 7 月の参議院選挙の数週間前から、「MirrorStealer」という名前のこれまで文書化されていなかった認証情報窃盗プログラムを使用して、日本の政治家を標的にしていました。

このキャンペーンは ESET によって発見され、 ESETのアナリストは、痕跡を残したハッカーによる操作ミスのおかげで、証拠をつなぎ合わせることができたと報告しています。

ハッカーは、APT10 インフラストラクチャに属することが知られている C2 サーバーと通信するグループの特徴的なバックドアである LODEINFO と共に、新しい情報を盗むマルウェアを展開しました。

Kaspersky による2022 年 10 月のレポートでは、知名度の高い日本の標的に対する LODEINFO の大規模な展開について説明し、カスタム バックドアの改善に向けた絶え間ない開発が強調されています。

スピアフィッシング攻撃

MirrorFace ハッキング グループ (APT10 と Cicada) は、2022 年 6 月 29 日、受信者の政党の PR エージェントになりすまして、添付のビデオ ファイルをソーシャル メディアに投稿するように求めるスピア フィッシング メールをターゲットに送信し始めました。

.png)

別のケースでは、攻撃者は日本の省庁になりすまし、バックグラウンドで WinRAR アーカイブを抽出するおとり文書を添付していました。

このアーカイブには、LODEINFO マルウェアの暗号化されたコピー、悪意のある DLL ローダー、および DLL 検索順序の乗っ取りに使用される無害なアプリケーション (K7Security Suite) が含まれていました。

これは、Kaspersky が以前のレポートで説明したステルス攻撃チェーンと同じもので、バックドアをメモリに直接ロードします。

MirrorStealer 操作

APT10 は、LODEINFO を使用して、侵害されたシステムに MirrorStealer (「31558_n.dll」) を展開しました。

MirrorStealer は、日本で人気のある電子メール クライアント「Becky!」など、Web ブラウザや電子メール クライアントに保存されている認証情報を標的にしています。

これは、MirrorStealer が APT10 の日本に焦点を当てた活動のために明示的に開発された可能性があることを示しています。

盗まれた認証情報はすべて TEMP ディレクトリの txt ファイルに保存され、LODEINFO がそれらを C2 に送信するのを待ちます。これは、MirrorStealer 自体がデータの流出をサポートしていないためです。

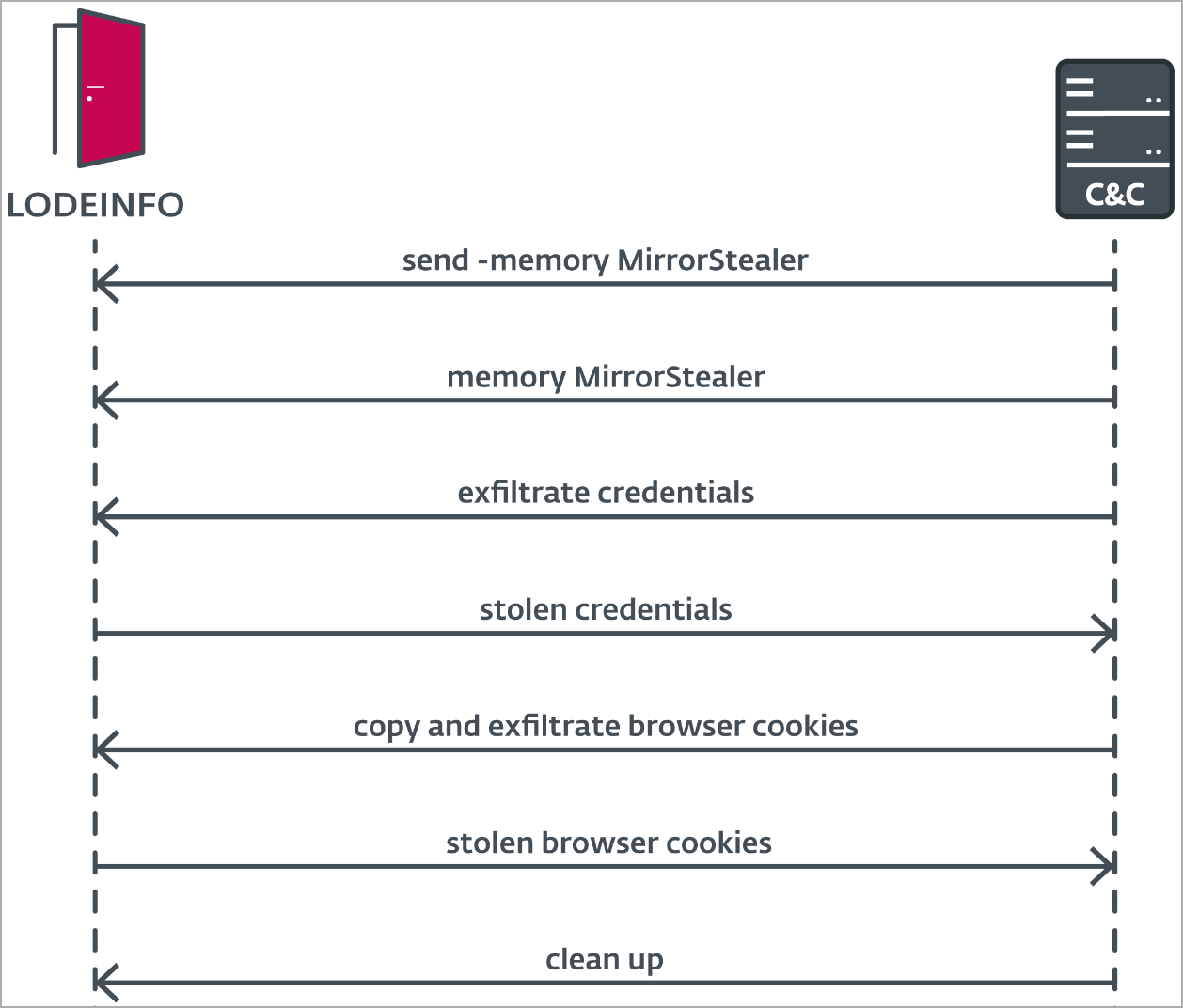

LODEINFO は、C2 と MirrorStealer 間の接続ブリッジとしても使用され、info-stealer にコマンドを伝達します。

ESET のアナリストは、LODEINFO が侵害されたシステムのメモリに MirrorStealer をロードするコマンドを伝達し、それを新たに生成された cmd.exe プロセスに挿入して実行することを観察しました。

さらに、リモート オペレータが MirrorStealer を使用してブラウザの Cookie を盗もうとしたが、新しい情報スティーラーがこの機能をサポートしていないため、このアクションに LODEINFO を使用するように戻した兆候があります。

痕跡を残す

このキャンペーンでは、APT10 はあまり慎重ではありませんでした。侵害されたコンピューターでの活動の痕跡をすべて削除することに失敗し、収集した資格情報を含む MirrorStealer のテキスト ファイルを残しました。

さらに、ESET のアナリストは、ハッカーがいくつかのケースでタイプミスのあるコマンドを LODEINFO に発行したことに気付きました。

Comments