無料のオープンソースの分散型ソーシャル ネットワーキング プラットフォームであるマストドンは、4 つの脆弱性にパッチを適用しました。そのうちの 1 つは重大なもので、ハッカーが特別に細工されたメディア ファイルを使用してサーバー上に任意のファイルを作成できるようになります。

マストドンには、ボランティアによってホストされている 13,000 の個別のサーバー (インスタンス) にまたがる約880 万人のユーザーがおり、個別でありながら相互接続された (フェデレーテッド) コミュニティをサポートしています。

修正された 4 つの問題はすべて、オンライン サービスの侵入テストを提供する会社である Cure53 の独立監査人によって発見されました。監査人はMozillaの要請に応じてMastodonのコードを検査した。

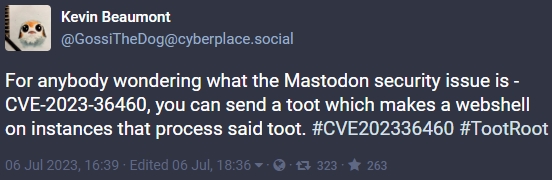

最も深刻な脆弱性はCVE-2023-36460として追跡され、TootRoot と名付けられています。これにより、攻撃者はターゲット サーバーを侵害する特に簡単な方法を得ることができます。

CVE-2023-36460 は、Mastodon のメディア処理コードの問題であり、トゥート (ツイートに相当) でメディア ファイルを使用すると、サービス妨害 (DoS) から任意のリモート コード実行に至るまで、さまざまな問題が発生する可能性があります。

マストドンのセキュリティ情報は簡潔だが、セキュリティ研究者のケビン・ボーモント氏はトゥートルートに関連するリスクを強調し、トゥートはマストドンユーザーにコンテンツを配信するサーバーにバックドアを仕掛けるために使用される可能性があると述べた。

このような侵害により、攻撃者はサーバーとサーバーがホストおよび管理するデータを無制限に制御できるようになり、その範囲はユーザーの機密情報にまで及びます。

2 番目の重大度の欠陥はCVE-2023-36459です。これは、Mastodon で使用される oEmbed プレビュー カード上のクロスサイト スクリプティング (XSS) で、ターゲット ブラウザーでの HTML サニタイズをバイパスできます。

この欠陥を悪用した攻撃は、アカウントのハイジャック、ユーザーのなりすまし、機密データへのアクセスに使用される可能性があります。

マストドンが対処した他の 2 つの脆弱性は、遅い HTTP 応答による重大度の高い DoS 欠陥であるCVE -2023-36461 と、同じく重大度が高いと評価された CVE-2023-36462であり、攻撃者が検証済みのプロファイル リンクを不正な形式でフォーマットできるようになります。フィッシングに利用される可能性のある手法。

この 4 つの脆弱性は、Mastodon 3.5.0 以降のすべてのバージョンに影響を及ぼし、バージョン 3.5.9、4.0.5、および 4.1.3 でパッチが適用されました。

パッチはサーバーのセキュリティ更新プログラムであり、コミュニティのリスクを取り除くために管理者が適用する必要があります。

Comments