米国、英国、ドイツ、および日本を標的とした進行中のキャンペーンにおいて、脅威行為者がコンテンツ配信ネットワークのキャッシュを使用して情報窃取マルウェアを保存していた。

研究者は、このキャンペーンの背後には、認証情報、財務データ、およびソーシャルメディアアカウントを盗むことに焦点を当てた金銭的動機の脅威行為者であるCoralRaiderがいると考えています。

このハッカーは、LummaC2、Rhadamanthys、およびCryptbotの情報窃取ツールを、アンダーグラウンド・フォーラムで利用可能なマルウェア・アズ・ア・サービス・プラットフォームからサブスクリプション料金で配信しています。

Cisco Talosは、このキャンペーンがCoralRaiderの作戦であることを、脅威行為者に起因する過去の攻撃との戦術、技術、手順(TTP)の類似性に基づいて、中程度の信頼性で評価しています。

CoralRaiderを示すヒントには、最初の攻撃ベクター、復号化とペイロードの配信に中間PowerShellスクリプトを使用すること、被害者マシン上のユーザーアクセス制御(UAC)をバイパスする特定の方法などがあります。

CiscoTalos

CoralRaider 感染チェーン

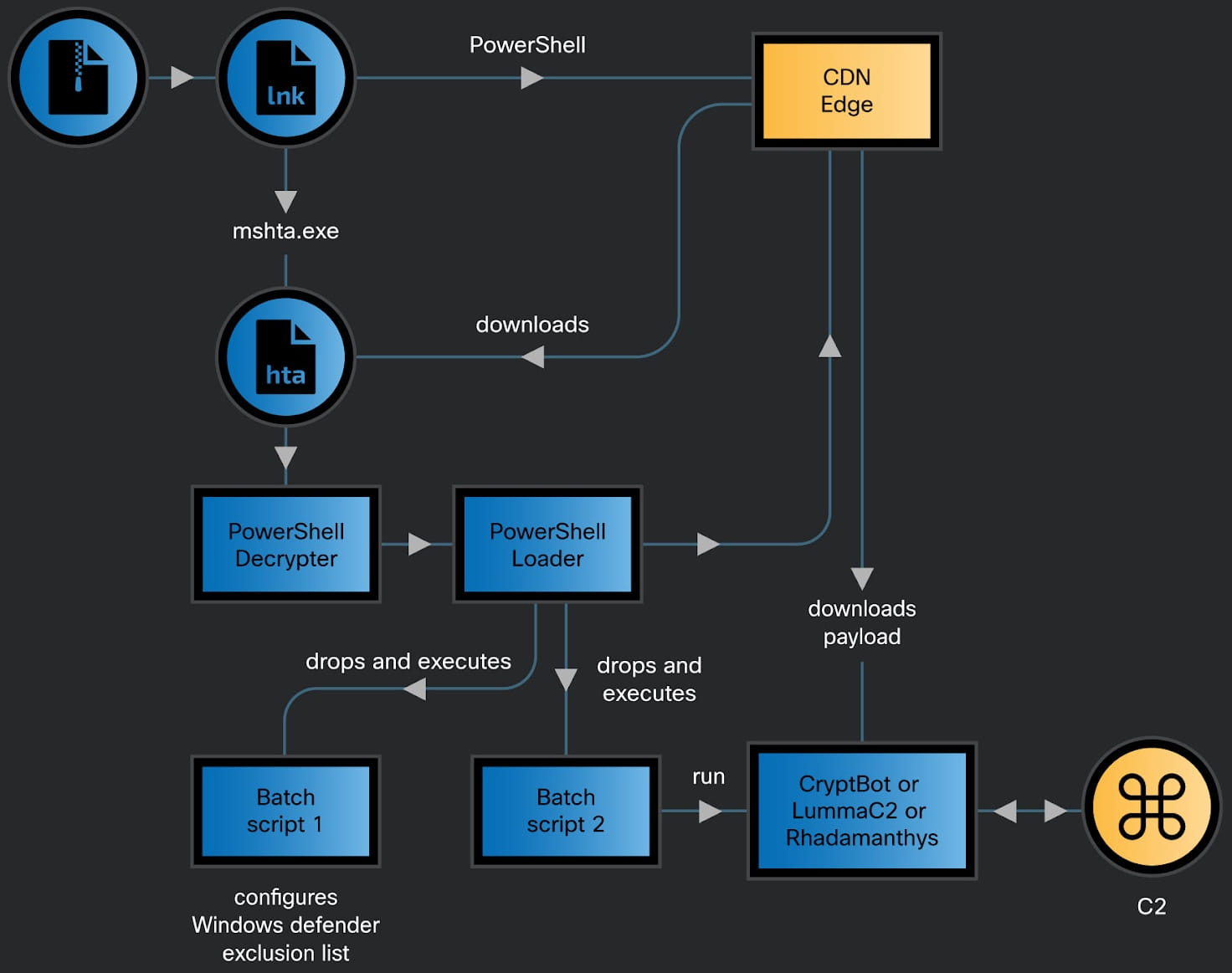

Cisco Talosの報告によると、最新のCoralRaider攻撃は、被害者が悪意のあるWindowsショートカットファイル(.LNK)を含むアーカイブを開くことから始まります。

このアーカイブがどのように配信されるかは不明ですが、悪意のある電子メールに添付されたり、信頼できない場所からダウンロードされたり、不正広告を通じて宣伝されたりする可能性があります。

LNKには、Bynnyコンテンツデリバリネットワーク(CDN)プラットフォーム上の攻撃者が管理するサブドメインから、高度に難読化されたHTMLアプリケーション(HTA)ファイルをダウンロードして実行するPowerShellコマンドが含まれています。

CDNキャッシュをマルウェア配信サーバとして使用することで、脅威者はリクエストの遅延を回避し、ネットワーク防御を欺きます。

HTAファイルには、PowerShellデクリプタースクリプトをデコードして実行するJavaScriptが含まれており、このスクリプトは、一時フォルダにバッチスクリプトを書き込む2つ目のスクリプトを解凍します。その目的は、Windows Defenderの除外設定を変更することで検知されないようにすることです。

WindowsネイティブのバイナリであるFoDHelper.exeLoLBinは、レジストリキーを編集し、ユーザーアクセス制御(UAC)セキュリティ機能をバイパスするために使用されます。

このステップの後、PowerShellスクリプトは、Defenderのスキャンから除外された場所に追加された3つの情報窃盗犯(Cryptbot、LummaC2、Rhadamanthys)のいずれかをダウンロードして実行します。

CiscoTalos

情報窃取ペイロード

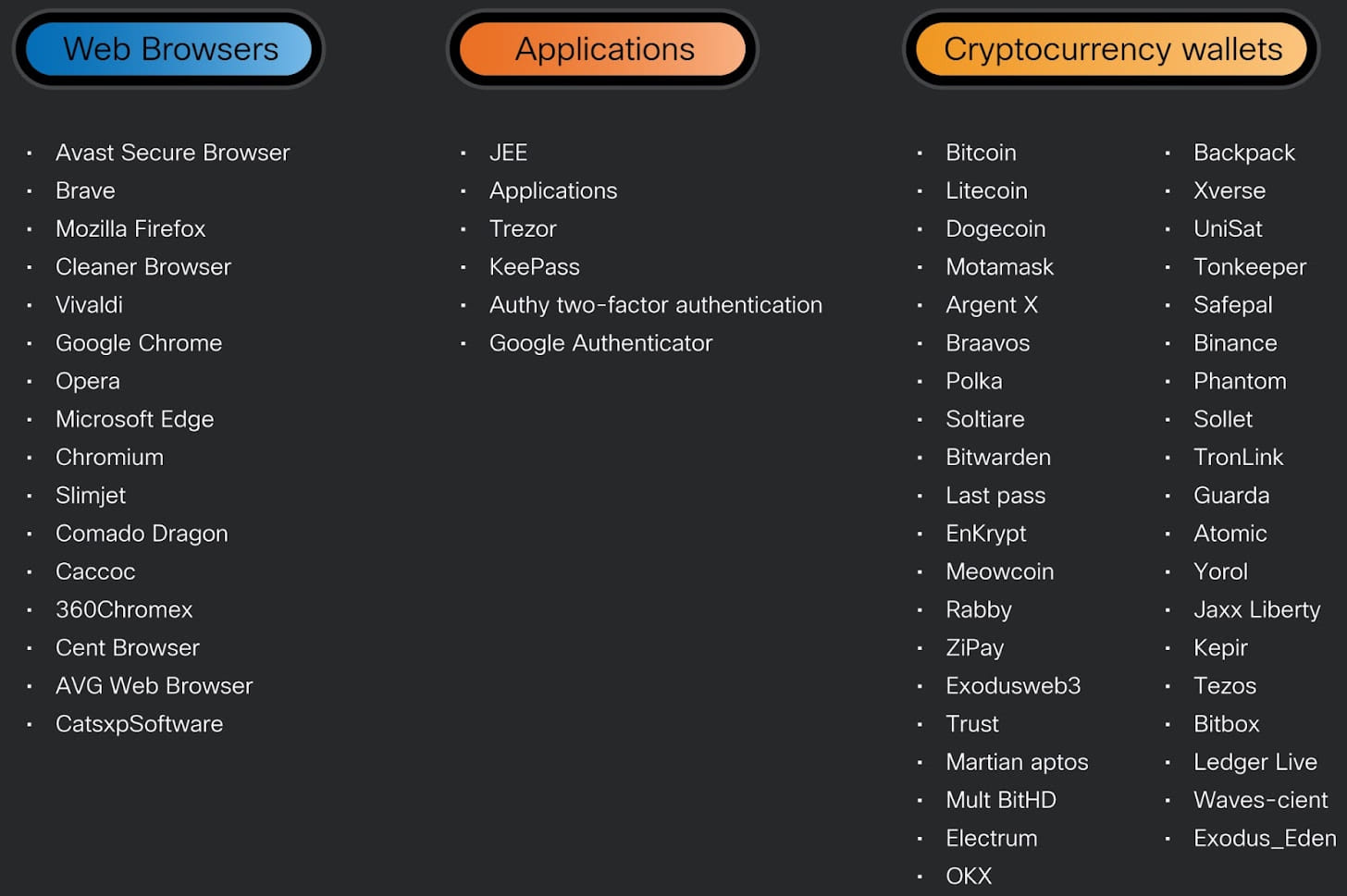

Cisco Talosによると、CoralRaiderはかなり新しいバージョンのLummaC2とRhadamanthysを使用しており、2023年後半にはRDPログインのキャプチャや期限切れのGoogleアカウントクッキーの復活といった強力な機能が追加されています[1,2]。

Cryptbotはあまり知られていませんが、1年間で670,000台のコンピュータを感染させた注目すべき脅威です。

Cisco Talosによると、CoralRaiderの最近の攻撃で見られた亜種は1月にリリースされ、難読化および解析防止メカニズムが改善され、標的となるアプリケーションのリストが拡張されているとのことです。

CiscoTalos

Cisco Talosはまた、Cryptbotが二要素認証で保護された暗号通貨ウォレットを盗むための認証アプリデータだけでなく、パスワードマネージャー用のデータベースも標的にしていると指摘している。

CoralRaiderは少なくとも2023年から活動しており、研究者はベトナムを拠点としていると考えている。以前のキャンペーンでは、この脅威者はコマンド&コントロール(C2)と被害者データの流出のためにTelegramボットに依存していました。

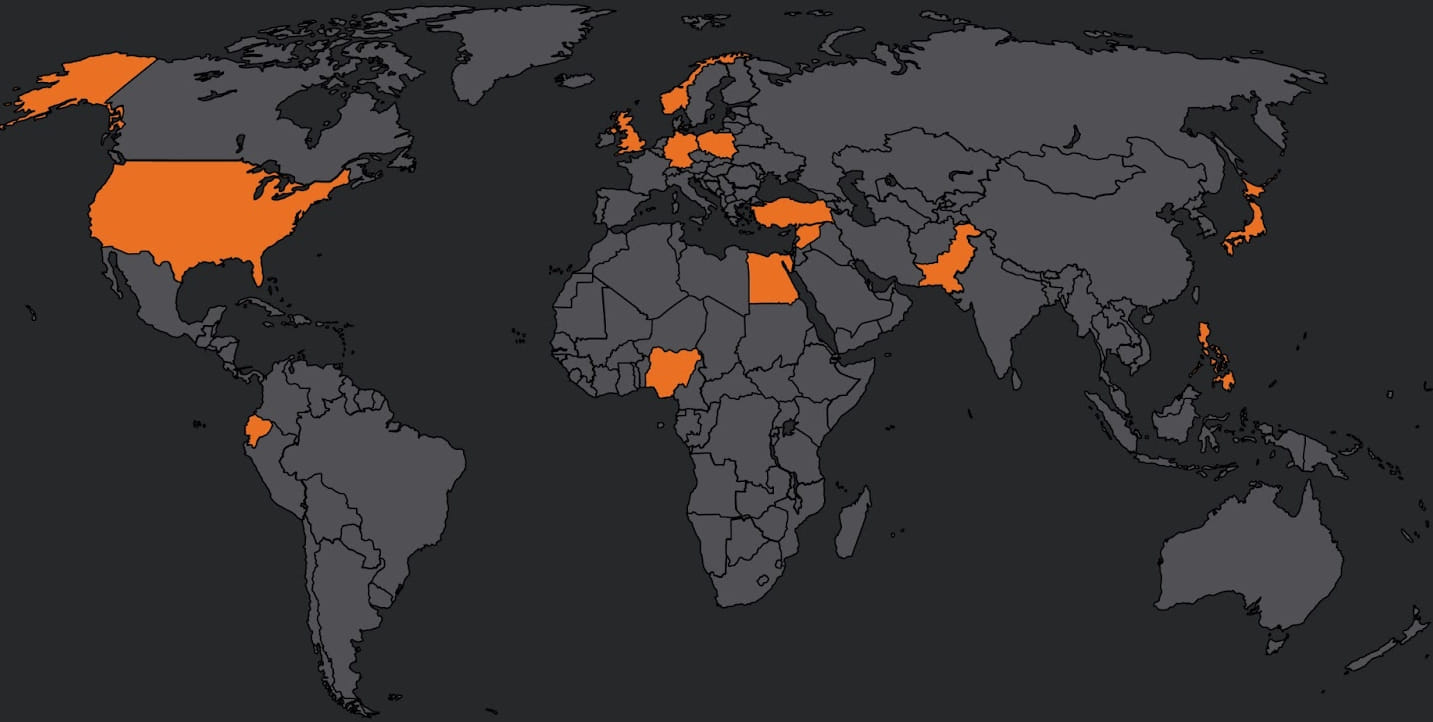

被害者は通常、アジアや東南アジアの国々である。しかし、最新の作戦では、標的を米国、ナイジェリア、パキスタン、エクアドル、ドイツ、エジプト、英国、ポーランド、フィリピン、ノルウェー、日本、シリア、トルコにまで拡大している。

Comments