オンラインで公開されている数千台の Citrix Netscaler ADC およびゲートウェイ サーバーは、認証されていない攻撃者によってゼロデイとして悪用される重大なリモート コード実行 (RCE) バグに対して脆弱である可能性があります。

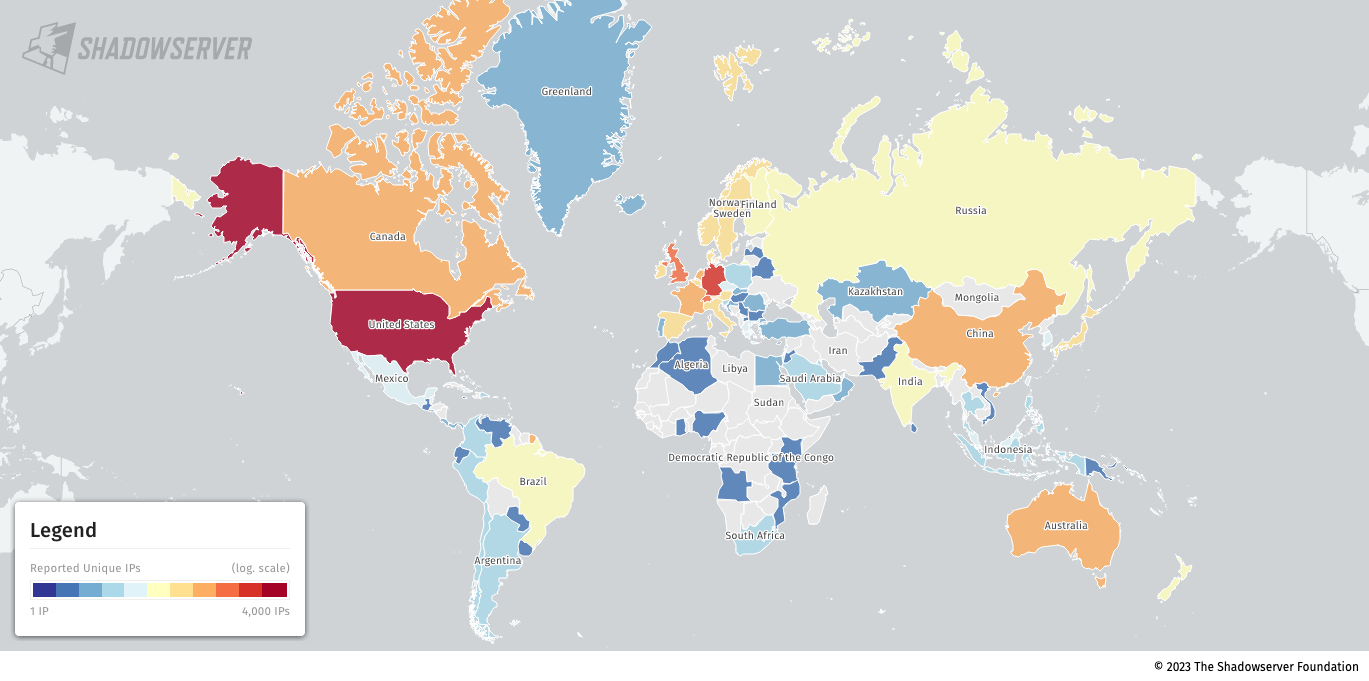

インターネット セキュリティの強化を専門とする非営利団体である Shadowserver Foundation のセキュリティ研究者は今週、バージョン情報に基づいて、 少なくとも 15,000 台のアプライアンスがこの欠陥 (CVE-2023-3519) を悪用した攻撃にさらされていることが確認されたことを明らかにしました。

「当社は、Citrix インスタンスでバージョン ハッシュが確認できるすべての IP にタグを付けています。これは、Citrix が最近のリビジョンでバージョン ハッシュ情報を削除したことによる当然の事実です」と Shadowserver は述べています。

「したがって、バージョンハッシュを提供しているすべてのインスタンスは更新されておらず、脆弱である可能性があると私たちの見解では考えています。」

また、脆弱性があることが知られているものの、バージョンハッシュがない一部のリビジョンにはタグが付けられておらず、公開されているCitrixサーバーの総数に追加されていないため、過小評価されているとも指摘した。

Citrixは7月18日にこのRCE脆弱性に対処するセキュリティアップデートをリリースし、「緩和されていないアプライアンス上でCVE-2023-3519の悪用が確認されている」として、顧客にできるだけ早くパッチをインストールするよう呼び掛けた。

同社は、攻撃に対して脆弱になるためには、パッチが適用されていない Netscaler アプライアンスをゲートウェイ (VPN 仮想サーバー、ICA プロキシ、CVPN、RDP プロキシ) または認証仮想サーバー (いわゆる AAA サーバー) として構成する必要があると付け加えました。

CVE-2023-3519 RCE ゼロデイは、脅威攻撃者がハッカー フォーラムで Citrix ADC のゼロデイ欠陥を宣伝し始めた 7 月の第 1 週以降、オンラインで入手可能になったと考えられます。

また、Citrix がゼロデイ広告のことを知り、正式に開示する前にパッチの作成に取り組んでいたことも認識していました。

同日、Citrix は、CVE-2023-3466 および CVE-2023-3467 として追跡されている他の 2 つの重大度の高い脆弱性にもパッチを適用しました。

前者では、攻撃者が同じネットワーク上のターゲットを騙して Web ブラウザに悪意のあるリンクを読み込ませることで、リフレクション クロスサイト スクリプティング (XSS) 攻撃を開始できます。一方、後者では、特権を昇格して root 権限を取得することが可能になります。

2 番目の方法はより影響が大きくなりますが、IP (NSIP) またはサブネット IP (SNIP) アドレスを介して、脆弱なアプライアンスの管理インターフェイスへの認証されたアクセスも必要となります。

またCISAは水曜日、米国連邦政府機関に対し、8月9日までに進行中の攻撃からネットワーク上のCitrixサーバーを保護するよう命令し、このバグはすでに米国の重要インフラ組織のシステム侵害に使用されていると警告した。

「2023年6月、攻撃者はこの脆弱性をゼロデイとして悪用し、重要インフラ組織のNetScaler ADCアプライアンスにWebシェルを投下した」とCISAは木曜日に公開した別の勧告で述べた。

「WebShell により、攻撃者は被害者の Active Directory (AD) 上で検出を実行し、AD データを収集して抽出できるようになりました。攻撃者はドメイン コントローラーに横方向に移動しようとしましたが、アプライアンスのネットワーク セグメンテーション制御によって移動がブロックされました。」

Comments