Zimbraは本日、管理者に対し、Zimbra Collaboration Suite(ZCS)電子メールサーバーを標的にして侵害するために積極的に悪用されているゼロデイ脆弱性を手動で修正するよう呼び掛けた。

この広く採用されている電子メールおよびコラボレーション プラットフォームは、現在、世界中の 1,000 を超える政府および金融機関を含む、140 か国の 200,000 を超える企業で採用されています。

「Zimbra Collaboration Suiteバージョン8.8.15に、データの機密性と完全性に影響を与える可能性があるセキュリティ上の脆弱性が表面化しました。[..]修正は7月のパッチリリースで提供される予定です」と同社は木曜日に警告した。

このセキュリティ上の欠陥 (現時点では CVE ID がありません) は、 クロスサイト スクリプティング (XSS) を反映したもので、 Google Threat Analysis Group のセキュリティ研究者 Clément Lecigne によって発見および報告されました。

XSS 攻撃の一環として、攻撃者は機密性の高いユーザー情報を盗んだり、脆弱なシステム上で悪意のあるコードを実行したりする可能性があります。

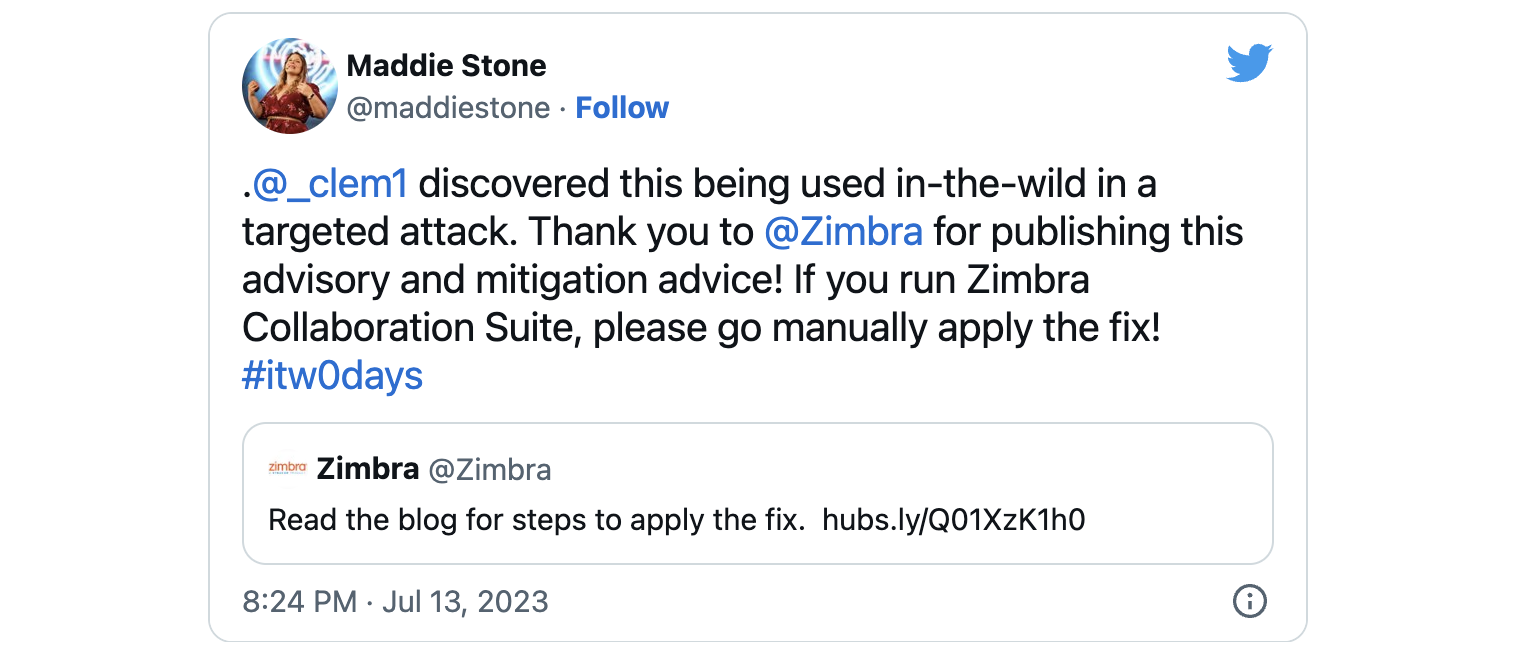

Google TAG の Maddie Stone 氏は本日、この反映された XSS 脆弱性が標的型攻撃で悪用された際に発見されたとツイートしました。

Zimbra は、この積極的に悪用されたゼロデイに対処するセキュリティ パッチをまだ提供していませんが、管理者が手動で適用して攻撃ベクトルを除去できる修正を提供しました。

「最高レベルのセキュリティを維持するため、すべてのメールボックス ノードに手動で修正プログラムを適用するようご協力をお願いいたします」と同社は述べている。

すべてのメールボックス ノードにわたる脆弱性を手動で軽減するために必要な手順では、管理者は次の手順を実行する必要があります。

- ファイル /opt/zimbra/jetty/webapps/zimbra/m/momoveto のバックアップを作成します。

- このファイルを編集して行番号 40 に進みます

- パラメータ値を <input name=”st” type=”hidden” value=”${fn:escapeXml(param.st)}”/> に更新します。

- 更新前は、この行は <input name=”st” type=”hidden” value=”${param.st}”/>として表示されていました。

軽減策を適用するために Zimbra サービスを再起動する必要がないため、ダウンタイムなしで修正を適用できます。

近年、世界中で数百もの脆弱な電子メール サーバーを侵害する複数の Zimbra バグが調査されていることを考慮すると、管理者はこのゼロデイを軽減することを優先する必要があります。

2022 年 6 月には、Zimbra の認証バイパスとリモート コード実行のバグが悪用され、1,000 台以上のサーバーに侵入されました。

2022 年 9 月以降、ハッカーは Zimbra Collaboration Suite のパッチが適用されていない RCE 脆弱性を悪用し始め、2 か月以内に約 900 台の脆弱なサーバーを侵害しました。

Winter Vivern ロシアのハッカー グループは、2023 年 2 月以降、別の反映された XSS バグをターゲットとしたエクスプロイトを使用して、 NATO 加盟政府の Web メール ポータルに侵入し、役人、政府、軍人、外交官の電子メール メールボックスを盗みました。

Comments