マイクロソフトは、ボルト・タイフーンとして追跡している中国のサイバースパイ集団が、少なくとも2021年半ば以降、グアムを含む米国全土の重要インフラ組織を標的にしていると述べた。

その被害者は、政府、海事、通信、製造、情報技術、公益事業、運輸、建設、教育など、幅広い重要なセクターに及びます。

Microsoft 脅威インテリジェンス チームは、「マイクロソフトは、このボルト タイフーン キャンペーンが、将来の危機の際に米国とアジア地域の間の重要な通信インフラを混乱させる可能性のある機能の開発を追求していると、ある程度の自信を持って評価しています」と述べています。

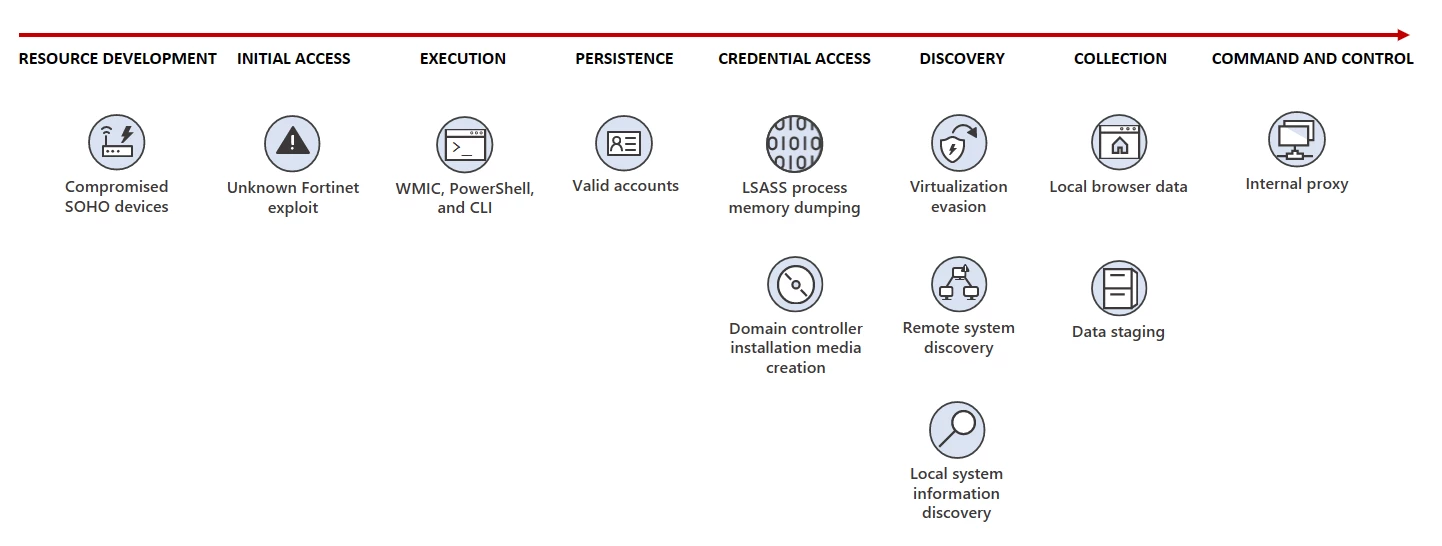

最初の攻撃ベクトルは、未知のゼロデイ脆弱性を悪用して、インターネットに公開されたフォーティネット FortiGuard デバイスを侵害することです。

ターゲットのネットワークに侵入した後、Microsoft が「リビング オフ ザ ランド」攻撃と呼ぶものを、キーボード操作や PowerShell、Certutil、Netsh などのリビング オフ ザ ランド バイナリ (LOLBins) を使用して開始します。および Windows Management Instrumentation コマンド ライン (WMIC)。

しかし、FBI、NSA、CISA、およびサイバーセキュリティ機関が本日発表した共同勧告によると、彼らは、Fast Reverse Proxy (frp)、Mimikatz 資格情報窃取ツール、Impacket ネットワーキング フレームワークなどのオープンソース ツールを使用していることも確認されています。オーストラリア、ニュージーランド、イギリス、カナダから。

悪意のある活動を正規のネットワーク トラフィックと融合させて検出を回避するために、Volt タイフーンは、ASUS、Cisco、D-Link、Netgear、FatPipe、Zyxel のルーター、ファイアウォールなど、侵害された小規模オフィスおよびホーム オフィス (SOHO) ネットワーク機器を使用しています。 、および VPN アプライアンス。

フォーティネット デバイスを侵害した後に得られた特権アクセスを利用することで、国家ハッカーが Local Security Authority Subsystem Service (LSASS) を通じて資格情報をダンプすることが可能になります。

盗まれた認証情報を利用して、Awen ベースの Web シェルを展開して、ハッキングされたシステム上でデータを抽出し、永続化することができます。

マンディアント・インテリジェンスの首席アナリスト、ジョン・ハルトクイスト氏が語ったところによると、米国の重要インフラ組織へのこれらの侵入は、将来両国間で紛争が起きた場合に中国にアクセスを提供するための協調的な取り組みの一環である可能性が高い。

「攻撃者が重要なインフラを標的にする理由はさまざまだが、これらの分野への執拗な集中は、破壊的または破壊的なサイバー攻撃への準備を示している可能性がある」とハルトクイスト氏は述べた。

「国家は、紛争が起こったときにアクセスするには手遅れになる可能性があるため、起こり得る紛争に備えるために重要なインフラへの長期侵入を行っています。同様の緊急事態に伴う侵入は定期的に国家によって行われています。」

「過去10年にわたり、ロシアはさまざまな重要インフラ部門を標的にした作戦を行ってきたが、これは即時効果を意図したものとは思えない。中国も過去に同様のことを行っており、石油・ガス部門を標的にしている。これらの作戦は攻撃的であり、潜在的な可能性がある」危険ですが、必ずしも攻撃が差し迫っていることを示すわけではありません。」

Microsoft は、国家攻撃者の活動に対処するための標準手順に沿って、これらの攻撃の標的になったか、侵害されたすべての顧客に積極的に連絡を取り、今後のハッキングの試みからネットワークを保護するために必要な情報を提供したと述べています。

Comments