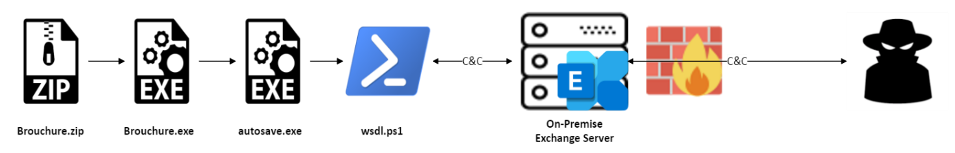

PowerExchange と呼ばれる新しい PowerShell ベースのマルウェアは、APT34 イラン国家ハッカーに関連した、オンプレミスの Microsoft Exchange サーバーへのバックドアへの攻撃に使用されました。

攻撃者は、アーカイブされた悪意のある実行可能ファイルを含むフィッシングメールを介してメール サーバーに侵入した後、ユーザーの認証情報を盗むことができる ExchangeLeech という名前の Web シェル ( 2020 年にDigital14 インシデント対応チームによって初めて観察されました) を展開しました。

FortiGuard Labs 脅威調査チームは、アラブ首長国連邦政府組織の侵害されたシステム上で PowerExchange バックドアを発見しました。

特に、このマルウェアは Exchange Web サービス (EWS) API を使用して送信される電子メールを介してコマンド アンド コントロール (C2) サーバーと通信し、盗んだ情報を送信し、「Microsoft Edge の更新」を含む電子メールのテキスト添付ファイルを通じて Base64 でエンコードされたコマンドを受信します。主題。

「被害者の Exchange サーバーを C2 チャネルに使用すると、バックドアが無害なトラフィックに溶け込むことができるため、攻撃者は標的の組織のインフラストラクチャ内外のほぼすべてのネットワークベースの検出と修復を簡単に回避できます。」と FortiGuard Labs の脅威は述べています。研究チームはこう述べた。

バックドアを使用すると、オペレーターはコマンドを実行して、ハッキングされたサーバーに追加の悪意のあるペイロードを配信し、収集されたファイルを流出させることができます。

ネットワークのフォレンジック調査中に、研究者らは、他のさまざまな悪意のあるインプラントを備えた追加のバックドア エンドポイントも発見しました。

その中に、正規の IIS ファイル命名規則を模倣した System.Web.ServiceAuthentication.dll という名前のファイルとしてインストールされた ExchangeLeech Web シェルが見つかりました。

ExchangeLeech は、クリア テキスト HTTP トラフィックを監視し、Web フォーム データまたは HTTP ヘッダーから資格情報をキャプチャすることにより、基本認証を使用して侵害された Exchange サーバーにログインしているユーザーのユーザー名とパスワードを収集します。

攻撃者は、Cookie パラメーターを介して資格情報ログを送信するように Web シェルに指示することができます。

FortiGuard Labsは、PowerExchangeとクウェイチ政府組織のサーバーのバックドアに使用されたTriFiveマルウェアとの類似点に基づいて、これらの攻撃をイラン国家支援のハッカーグループAPT34(別名Oilrig)と関連付けました。

「どちらのバックドアも驚くべき共通点を持っています。PowerShell で書かれており、定期的にスケジュールされたタスクによってアクティブ化され、C2 チャネルは EWS API を使用して組織の Exchange サーバーを利用します。また、コードは大きく異なりますが、PowerExchange は新しく改良されたものであると推測しています」 TriFive の形です」と研究者らは述べた。

Fortiguard Labs のレポートによると、APT34 は攻撃の初期感染ベクトルとしてフィッシングメールも使用しており、これまでに他の UAE エンティティに侵入したこともあります。

Comments