新しい ChromeLoader キャンペーンが進行中です。ウェアーズや海賊版映画サイトの訪問者は、検索ハイジャッカーおよびアドウェア ブラウザ拡張機能の新しい亜種である Shampoo に感染します。

この新しいキャンペーンの発見は、HP の脅威研究チーム (Wolf Security) によるもので、この作戦は 2023 年 3 月から進行中であると報告しています。

ChromeLoader の履歴

ChromeLoader は、ブラウザ拡張機能を強制的にインストールするブラウザ ハイジャッカーで、検索結果をリダイレクトして、望ましくないソフトウェア、偽のプレゼント、アンケート、アダルト ゲーム、出会い系サイト、その他の無関係な結果を宣伝します。

約 1 年前、 Red Canary のアナリストは、2022 年 2 月に始まった ChromeLoader の配布の突然の急増を報告し、現在では Windows とともに macOS も対象範囲に含まれています。

VMware と Microsoft は 9 月、ランサムウェアを含む追加のマルウェアを投下する実験的機能を特徴とする別の大規模な ChromeLoader キャンペーンについて警告しました。

最近では、2023 年 2 月に、 ASEC のセキュリティ研究者が、ChromeLoader マルウェアが人気のビデオ ゲームにちなんで名付けられた VHD ファイルで配布されるキャンペーンを発見しました。

最新のキャンペーン

HP のアナリストらは、2023 年 3 月に始まったキャンペーンで、著作権で保護された音楽、映画、ビデオ ゲームの無料ダウンロードを約束する悪意のある Web サイトのネットワークを介して ChromeLoader が配布されたと報告しています。

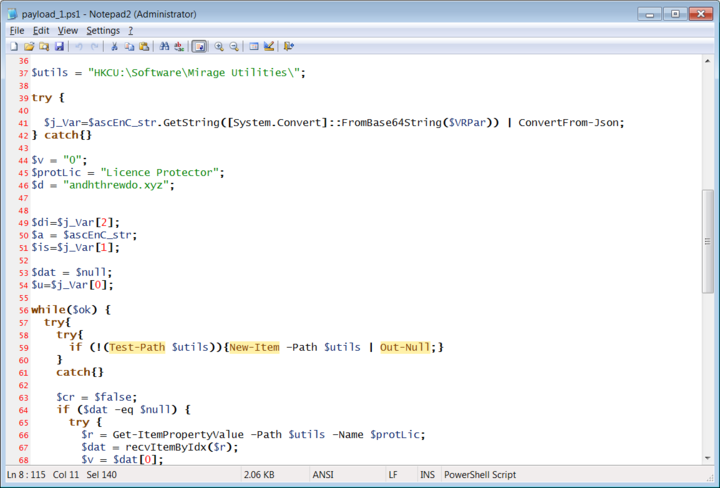

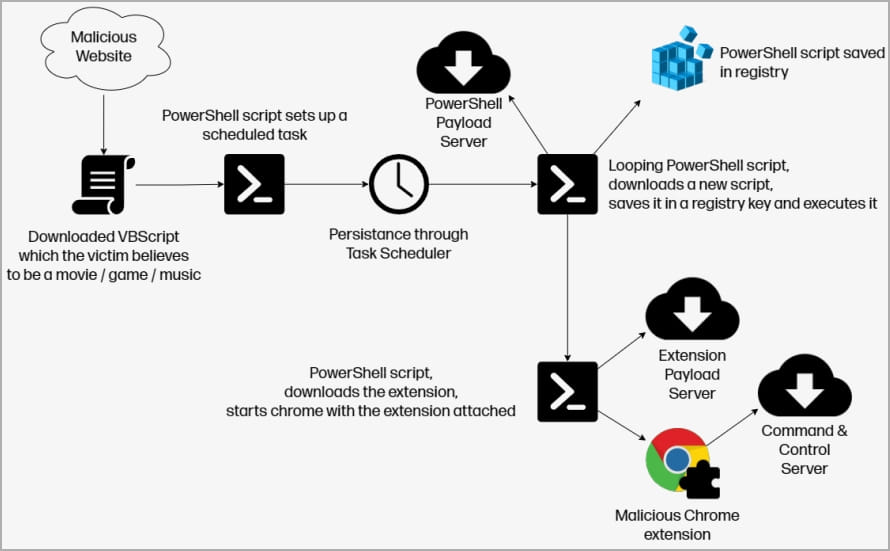

被害者は、正規のメディア ファイルやソフトウェア インストーラーの代わりに、永続化のために「chrome_」というプレフィックスが付いたスケジュールされたタスクを設定する PowerShell スクリプトを実行する VBScript をダウンロードします。

このタスクは、新しい PowerShell スクリプトをホストのレジストリに「HKCU:SoftwareMirage Utilities」としてダウンロードして保存し、悪意のある Chrome 拡張機能である Shampoo をフェッチする一連のスクリプトをトリガーします。

Shampoo は ChromeLoader の亜種で、被害者がアクセスする Web サイトに広告を挿入し、検索クエリのリダイレクトを実行できます。

によって分析されたサンプルでは、ブラウザのアドレス バーまたは Google からの検索は、最初に ythingamgladt[.]com の Web サイトにリダイレクトされ、次に Bing の検索結果にリダイレクトされます。

悪意のある拡張機能がインストールされると、被害者は Chrome 拡張機能の画面にアクセスできなくなります。ユーザーがそうしようとすると、代わりに Chrome 設定画面にリダイレクトされます。

このアドウェアの運用は金銭目的で行われており、検索のリダイレクトや広告から収益を上げることを目的としていると考えられています。

もちろん、Google で検索した内容が得られないため、被害者がこれらのリダイレクトに気づくのは難しくありませんが、マルウェアの削除は複雑です。

「ChromeLoader Shampoo の削除は、正規の拡張機能をアンインストールするほど簡単ではありません」とHP はレポートで警告しています。

「このマルウェアは、ループ スクリプトと Windows のスケジュールされたタスクに依存して、被害者が拡張機能を削除するかデバイスを再起動するたびに拡張機能を再インストールします。」

したがって、被害者がシステムを再起動すると、Chrome マルウェアは一時的に無効になりますが、すぐに再インストールされます。

ChromeLoader Shampoo を削除するには、ユーザーは次の手順を実行できると HP Wolf Security は述べています。

- 「chrome_」という接頭辞が付いたスケジュールされたタスクをすべて削除します。正規の Chrome スケジュール済みタスクには通常、「Google」というプレフィックスが付けられます。

- レジストリ キー「HKCUSoftwareMirage Utilities」を削除します。

- 次に、コンピュータを再起動します。

また、悪意のある拡張機能を「C:Users<user>appdatalocalchrome_test」フォルダーに抽出する PowerShell スクリプトも見つかりました。このフォルダーが存在する場合は削除する必要があります。

HP は、ループ スクリプトによってマルウェアが再インストールされる前に、これらの削除手順を迅速に完了する必要があると警告しています。

ChromeLoader バリアントが Web ブラウザ上で実行されているかどうかを判断する簡単な方法は、Chrome が「-load-extension」引数を使用して実行されているかどうかを確認することです。 Process Explorerなどのツールを使用して、プロセスのプロパティを調べ、コマンド ライン引数を確認できます。

HP では、ChromeLoader に感染した企業環境で働いている人は、疑わしいソースからソフトウェアをダウンロードすることで雇用主のポリシーに違反した場合の影響を恐れて、IT 部門の同僚に助けを求めたがらない可能性があると説明しています。

ただし、アドウェアの脅威は無視したり軽視したりすべきではありません。これは依然としてシステム上で実行されているトロイの木馬であり、運営者が感染からより積極的な収益化経路を模索することを決定した場合には、いつでもより重大な損害を引き起こそうとする可能性があります。

Comments