ランサムウェア作戦は、マルチプレイヤー一人称シューティング ゲーム「Enlisted」のロシア人プレイヤーをターゲットにしており、偽の Web サイトを使用してトロイの木馬化されたバージョンのゲームを拡散させています。

Enlisted は、2021 年に Gaijin Entertainment によって公開された正規のゲームで、月間アクティブプレイヤー数は 500,000 ~ 100 万人です。

このゲームは無料であるため、攻撃者は発行元からインストーラーを簡単にダウンロードし、それを改変して悪意のあるペイロードを疑うことを知らないユーザーに配布することができます。

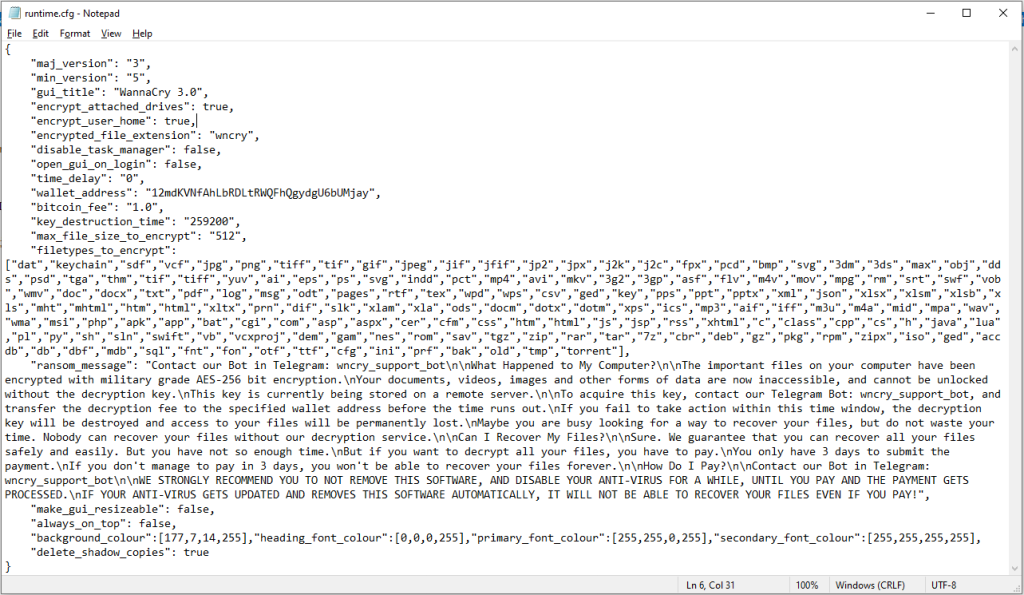

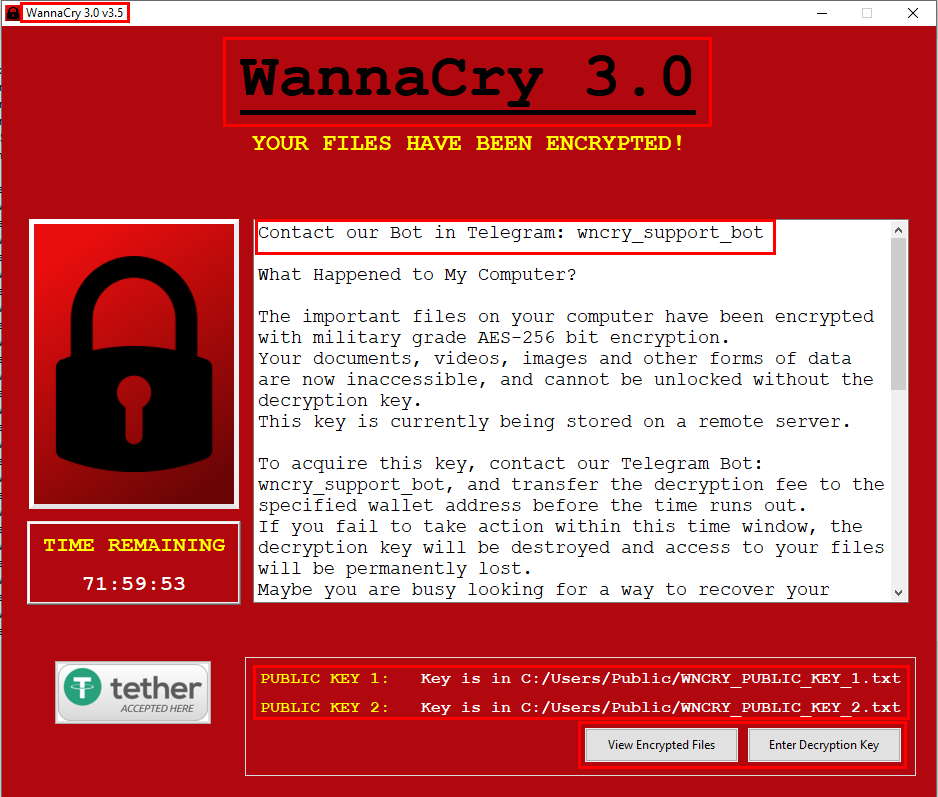

ゲーム インストーラーにバンドルされているランサムウェアは、 悪名高い WannaCryの 3 番目のメジャー バージョンを装い、暗号化されたファイルに「.wncry」ファイル拡張子を使用しています。

ランサムウェアに駆り出される

この株を分析したCyble の研究者によると、この新しい「WannaCry」亜種は、オープンソースの Python ロッカー「Crypter」をベースにしており、もちろん教育目的で作られています。

おそらく被害者を脅迫し、迅速な身代金の支払いを確保するために、誰かがWannaCry を模倣しようとしたのはこれが初めてではないことに注意する必要があります。

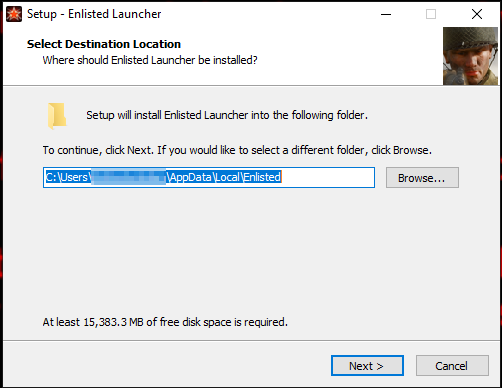

偽の Web サイトからダウンロードされたインストーラーは「enlisted_beta-v1.0.3.115.exe」で、これを起動すると、「ENLIST~1」(実際のゲーム)と「enlisted」(Python の)という 2 つの実行可能ファイルがユーザーのディスクにドロップされます。ランサムウェア ランチャー)。

ランサムウェアは、感染したコンピュータ上で複数のインスタンスが実行されるのを避けるために、初期化時にミューテックスを作成します。

次に、JSON 構成ファイルを解析し、どのファイル タイプがターゲットであるか、どのディレクトリをスキップする必要があるか、どのような身代金メモを生成するか、どのウォレット アドレスで身代金を受け取るか、およびその他の攻撃パラメータを決定します。

次に、Crypter ランサムウェアは、暗号化ステップで使用する「key.txt」ファイルの作業ディレクトリをスキャンし、存在しない場合はそれを生成します。

暗号化には AES-256 アルゴリズムが使用され、ロックされたすべてのファイルには「.wncry」というファイル名拡張子が付けられます。

興味深いことに、このランサムウェアは、最近のロッカーでは標準的に行われている、プロセスの終了やサービスの停止を試みません。

ただし、簡単なデータ復元を防ぐために Windows からシャドウ コピーを削除するという一般的な戦略に従います。

暗号化プロセスが完了すると、ランサムウェアは専用の GUI アプリに身代金メモを表示し、被害者に要求に応答するまで 3 日間の猶予を与えます。

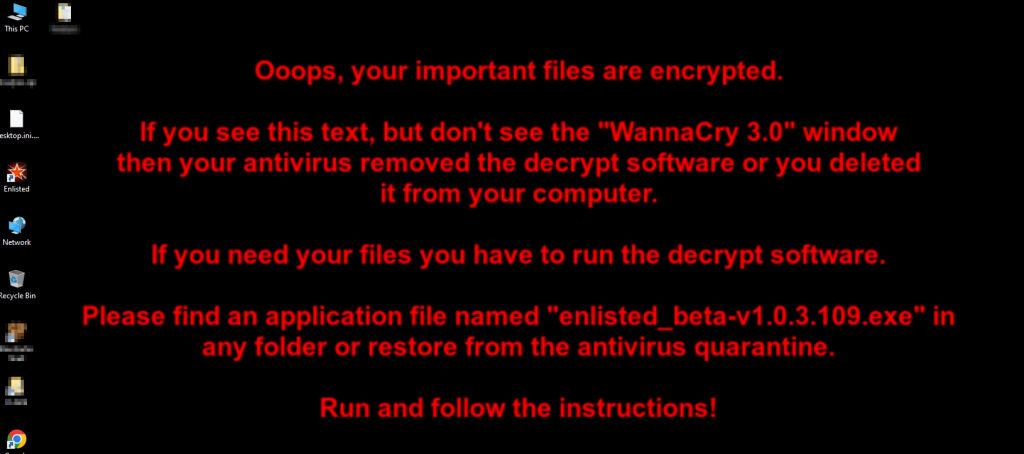

また、脅威アクターは、被害者の背景画像を変更して、被害者のウイルス対策ソフトウェアが GUI ベースの身代金メモの起動をブロックした場合でも、メッセージが確実に伝わるようにします。

攻撃者は Tor サイトを使用したり、安全なチャット リンクを被害者に提供したりせず、通信に Telegram ボットを使用します。

ロシアでは人気の FPS タイトルが国家的に禁止されたため、地元のゲーマーは娯楽を求めて他の場所を探すことを余儀なくされており、Enlisted は検討されている代替案の 1 つです。

脅威アクターがこの機会に飛びついたようで、ロシア語にローカライズされた同様のゲームの別の偽サイトを作成する可能性は低くありません。

Comments