フォーティネットは、Gafgyt ボットネット マルウェアが、生産終了した Zyxel P660HN-T1A ルーターの脆弱性を毎日数千件の攻撃で積極的に悪用しようとしていると警告するアラートを発行しました。

このマルウェアは、デバイスのリモート システム ログ転送機能に存在する重大度 (CVSS v3: 9.8) の未認証コマンド インジェクションの脆弱性であるCVE-2017-18368をターゲットにしており、2017 年に Zyxel によってパッチが適用されました。

Zyxelは以前、2019年に当時新しかったGafgyt亜種による脅威を強調し、古いファームウェアバージョンをまだ使用しているユーザーに対し、デバイスを乗っ取りから守るために最新リリースにアップグレードするよう促した。

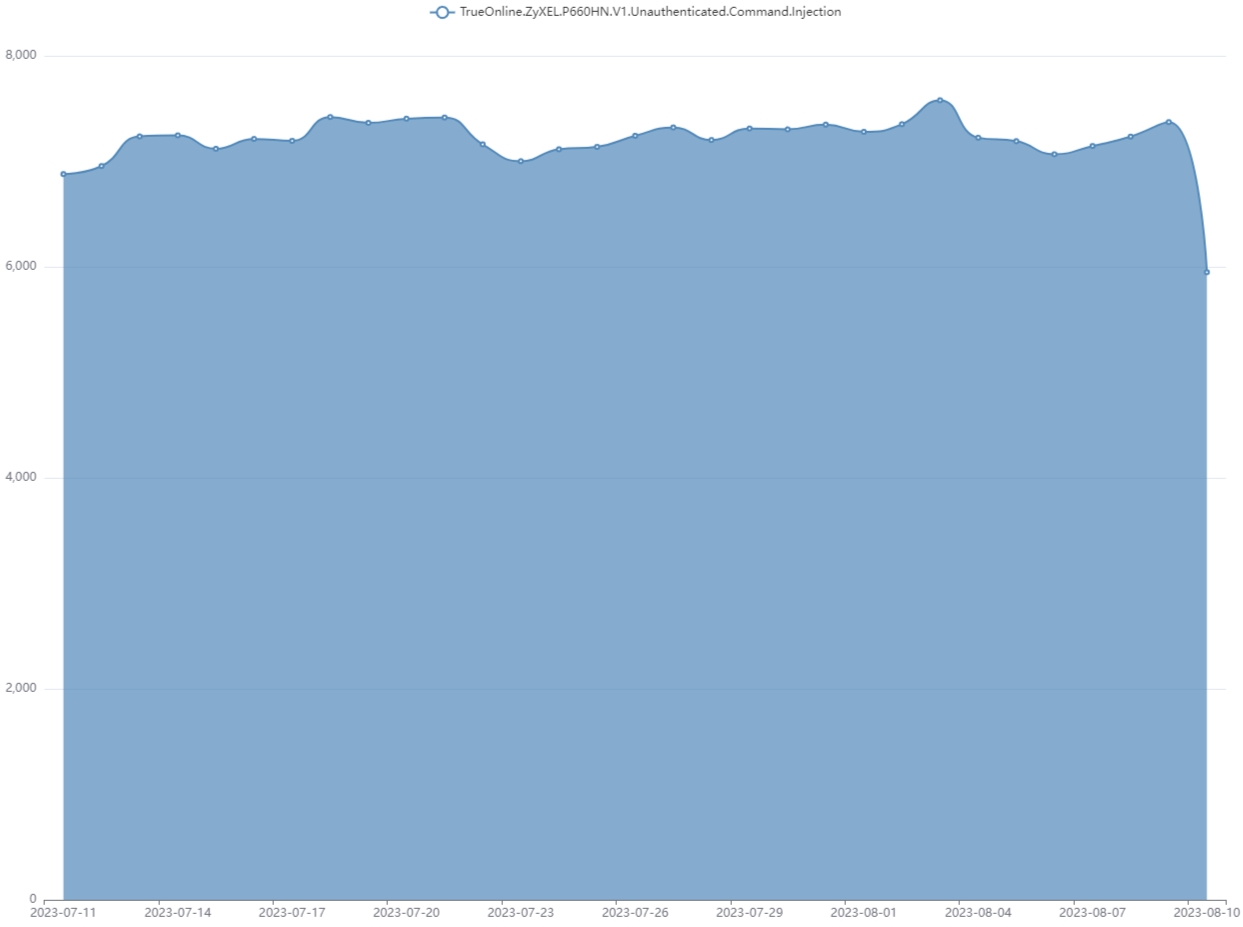

しかし、フォーティネットでは 2023 年 7 月初旬から 1 日あたり平均 7,100 件の攻撃が続いており、攻撃の量は現在も続いています。

「2023 年 8 月 7 日現在、FortiGuard Labs は 2017 年の脆弱性を標的とした攻撃の試みを引き続き確認しており、先月にわたって数千台を超える固有の IPS デバイスに対する攻撃の試みをブロックしました」と、本日リリースされたフォーティネットの新しいアウトブレイク アラートには記載されています。

出典: フォーティネット

観察された攻撃試みのどの部分が感染に成功したかは不明です。ただし、7 月以降、活動は安定した量を維持しています。

CISA は今週、CVE-2017-18368 が実際に活発に悪用されていることについて警告し、悪用された既知の脆弱性のカタログにこの欠陥を追加しました。

サイバーセキュリティ局は現在、連邦政府機関に対し、2023年8月28日までにZyxelの脆弱性にパッチを適用するよう求めている。

悪用の発生に対応して、Zyxel はセキュリティ アドバイザリを更新し、CVE-2017-18363 はファームウェア バージョン 7.3.15.0 v001/3.40(ULM.0)b31 以前を実行しているデバイスにのみ影響することを顧客に注意喚起しました。

この欠陥を修正するために 2017 年に公開された最新ファームウェア バージョン 3.40(BYF.11) を実行している P660HN-T1A ルーターは、これらの攻撃の影響を受けません。

ただし、ベンダーは、デバイスが生産終了に達し、サポートが終了したため、新しいモデルに切り替えることが賢明であることを強調しています。

「P660HN-T1A は数年前にサポートが終了していることに注意してください。そのため、最適な保護のためにユーザーには新世代の製品に交換することを強くお勧めします」とZyxel は警告しています。

ルーター上のボットネット感染の一般的な兆候には、不安定な接続、デバイスの過熱、突然の構成変更、無応答、異常なネットワーク トラフィック、新しいポートのオープン、予期しない再起動などがあります。

ボットネット マルウェアによる侵害が疑われる場合は、出荷時設定にリセットし、デバイスのファームウェアを最新バージョンに更新し、デフォルトの管理者ユーザーの資格情報を変更します。

また、リモート管理パネルを無効にし、内部ネットワークからのみデバイスを管理することも推奨されています。

Comments