米国政府は、Lapsus$恐喝グループが強力なセキュリティ体制を持つ数十の組織に侵入するために使用するSIMスワッピングなどの単純な手法を分析した後、報告書を発表しました。

同グループの活動の見直しは、被害者とされる人々から機密データを漏洩した後、Lapsus$によるものとされる、またはLapsus$が主張する事件の長期にわたる追跡を受けて、昨年12月に開始された。

Lapsus$ の影響を受ける有名企業には、 Microsoft 、 Cisco 、 Okta 、 Nvidia 、 T-Mobile 、 Samsung 、 Uber 、 Vodafone 、 Ubisoft 、 Globant などがあります。

Lapsus$ は主にティーンエイジャーで構成された緩やかに組織されたグループで、メンバーは英国とブラジルにおり、2021 年から 2022 年にかけて悪名、金銭的利益、娯楽目的で活動したと言われています。しかし、彼らはまた、さまざまな複雑なテクニックと「創造性の閃き」を組み合わせました。

SIMスワップパワー

国土安全保障省 (DHS) のサイバー安全審査委員会 (CSRB) は分析を完了し、業界への推奨事項も含む報告書で同グループの戦術と技術について説明しています。

「Lapsus$ は、他の脅威アクターが利用できるよく知られた低コストの手法を採用し、将来の攻撃に対して脆弱になる可能性のある我が国のサイバー インフラストラクチャの弱点を明らかにしました。」 – 国土安全保障省サイバー安全審査委員会。

このグループは SIM スワッピングを利用してターゲット企業の内部ネットワークにアクセスし、ソース コード、独自技術の詳細、ビジネスおよび顧客関連の文書などの機密情報を盗みました。

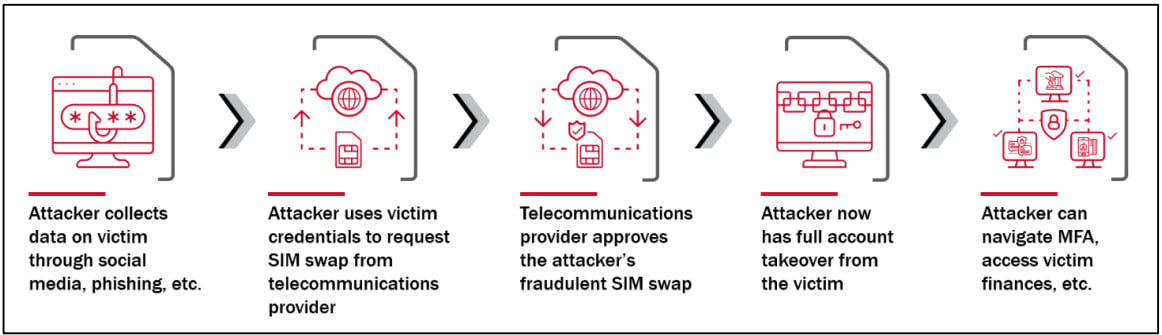

SIM スワッピング攻撃では、攻撃者は被害者の電話番号を攻撃者が所有する SIM カードに移植して盗みます。このトリックは、ソーシャル エンジニアリングまたは被害者の携帯電話会社の内部関係者に依存しています。

攻撃者は被害者の電話番号を制御することで、さまざまな企業サービスへのログインや企業ネットワークへの侵入に必要な 2 要素認証 (2FA) 用の SMS ベースの一時コードを受信することができます。

出典: DHS CSRB

源へ行く

Lapsus$ の場合、不正な SIM スワップの一部は、従業員や請負業者に属するアカウントを乗っ取った後、電気通信プロバイダーの顧客管理ツールから直接実行されました。

被害者に関する機密情報 (名前、電話番号、顧客独自のネットワーク情報) を入手するために、グループのメンバーは詐欺的な緊急開示要求(EDR) を使用することがありました。

攻撃者は、法執行機関などの正規の要求者になりすますか、要求に公式ロゴを適用することによって、偽の EDR を作成する可能性があります。

Lapsus$ はまた、標的となった企業、従業員、請負業者の内部関係者に依存して、認証情報の取得、多要素認証 (MFA) リクエストの承認、または内部アクセスを利用して攻撃者を支援していました。

「不正な SIM スワップを実行した後、Lapsus$ はサインインとアカウント回復ワークフローを介してオンライン アカウントを乗っ取り、SMS または音声通話でワンタイム リンクまたは MFA パスコードを送信しました。」 – 国土安全保障省サイバー安全審査委員会。

あるケースでは、Lapsus$ は通信プロバイダーへの不正アクセスを利用して、FBI および国防総省職員に接続されている携帯電話アカウントを侵害しようとしました。

これらのアカウントに追加のセキュリティが実装されていたため、この試みは失敗しました。

お金を稼ぐことと使うこと

CSRBの調査結果によれば、このグループは、通信プロバイダーのプラットフォームにアクセスし、SIM交換を行うために週に2万ドルも支払っていた。

FBIはLapsus$が盗んだデータを販売したり、被害者が同グループに身代金を支払った証拠を発見したりしていたことは知らなかったが、CSRBは一部のセキュリティ専門家が「組織が身代金を支払ってLapsus$を恐喝しているのを観察した」と述べている。

CSRB の調査結果によると、このグループは Microsoft Active Directory のパッチが適用されていない脆弱性も悪用し、被害ネットワーク上での権限を高めていました。

Lapsus$ は、攻撃の最大 60% で Active Directory のセキュリティ問題を利用したと推定されており、グループのメンバーがネットワーク内を移動するための技術スキルを持っていたことがわかります。

ブレーキを踏む

Lapsus$ は有効性、スピード、創造性、大胆さを特徴としていましたが、このグループの攻撃は常に成功したわけではありませんでした。アプリケーションまたはトークンベースの多要素認証 (MFA) を実装した環境では失敗します。

また、堅牢なネットワーク侵入検出システムと疑わしいアカウントのアクティビティにフラグを立てることで、Lapsus$ 攻撃を防止しました。インシデント対応手順に従った場合、影響は「大幅に軽減された」とCSRBは報告書で述べている。

セキュリティ研究者や専門家は長年、SMS ベースの認証の使用は安全ではないと非難してきたにもかかわらず、DHS のサイバー安全審査委員会は、Lapsus$ や同様の戦術を採用する他のグループからの攻撃を「ほとんどの組織が防ぐ準備ができていなかった」と強調しています。

他の関係者による内部ネットワークへの不正アクセスを防ぐための理事会の推奨事項は次のとおりです。

- 安全な ID およびアクセス管理ソリューションを備えたパスワードレス環境への移行、および 2 段階認証方法としての SMS の廃止

- MFA フィッシングに強い堅牢な認証機能を通じてソーシャル エンジニアリングの効率を下げる取り組みを優先する

- 通信プロバイダーは、SIM スワップを強力な本人確認を必要とする高度な特権アクションとして扱い、消費者にアカウントロックのオプションを提供する必要があります。

- 連邦通信委員会 (FCC) と連邦取引委員会 (FTC) の監視と執行活動を強化する

- 破壊的なサイバー攻撃を計画し、予防、対応、回復に投資する。ゼロトラストモデルの採用と認証慣行の強化

- 緊急開示 (データ) 要求が発生した場合のソーシャル エンジニアリング攻撃に対する回復力の構築

- 組織は事件を迅速に報告することで法執行機関との協力を強化する必要があります。米国政府は「サイバーインシデント関連の役割と責任に関する明確で一貫したガイダンス」

Lapsus$ は 2022 年 9 月以来沈黙を保っていましたが、これはおそらく法執行機関の捜査によりグループの数人のメンバーが逮捕されたためと考えられます。

昨年 3 月、ロンドン市警察は、 Lapsus$ に関連する 7 人の逮捕を発表しました。数日後の4月1日、 さらに2人、16歳と17歳が逮捕された。

10月、ダーククラウド作戦中、 ブラジル連邦警察はラプサスドル恐喝グループの一員とされる人物を保健省のシステムに違反した容疑で逮捕した。

Comments