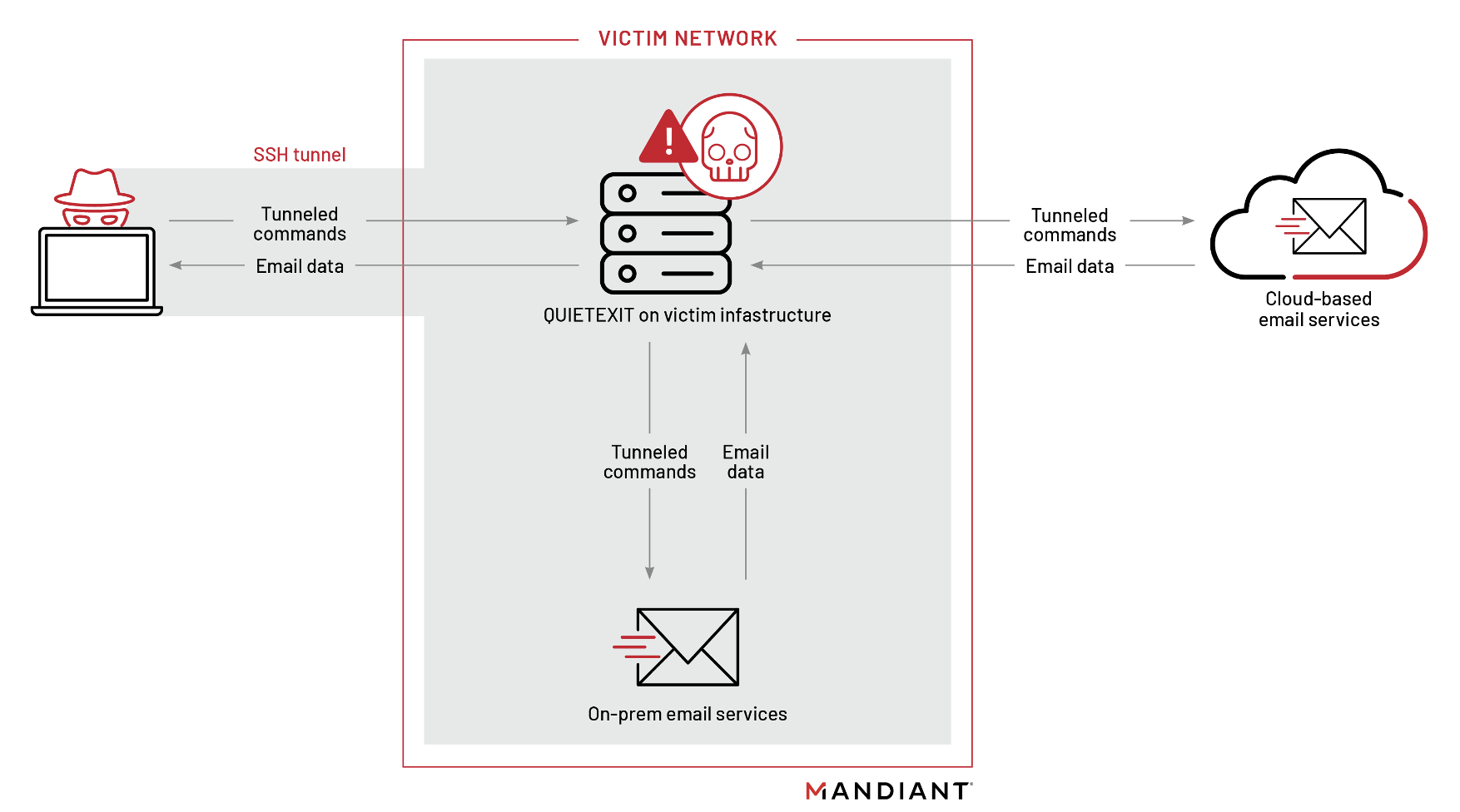

2019 年 12 月以降、Mandiant は、高度な脅威アクターがツールへの投資を増やして被害者の環境から大量の電子メールを収集することを観察してきました。電子メール メッセージとその添付ファイルは、組織に関する豊富な情報源を提供し、攻撃者が収集できるように一元化された場所に保存されます。オンプレミスかクラウドかを問わず、ほとんどのメール システムは、 eDiscoveryやGraph APIなど、組織全体のメール データを検索してアクセスするためのプログラムによる方法を提供します。 Mandiant は、攻撃者がこれらと同じツールを使用して、独自の収集要件をサポートし、被害者の組織内の個人のメールボックスを標的にすることを確認しています。

このブログ投稿では、新たに発見されたスパイ活動の疑いのある攻撃者である UNC3524 を紹介します。これは現在まで、企業の発展、合併と買収、および大規模な企業取引に焦点を当てた従業員の電子メールを大きく標的にしています。表面的には、彼らが企業取引に関与する個人を標的にしていることは、金銭的な動機を示唆しています。ただし、 M-Trends 2022で報告されているように、2021 年の平均滞留時間 21 日よりも 1 桁長く検出されずにいる能力は、スパイ活動の任務を示唆しています。このような長い滞留時間を達成したグループの成功の一部は、ウイルス対策やエンドポイント保護などのセキュリティ ツールをサポートしていない被害者の環境内のアプライアンスにバックドアをインストールするという彼らの選択に起因する可能性があります。高レベルの運用セキュリティ、低いマルウェア フットプリント、優れた回避スキル、および大規模なモノのインターネット (IoT) デバイス ボットネットにより、このグループは際立っており、高度な持続的脅威の「高度」を強調しています。 UNC3524 は持続性も重視しています。被害者の環境がアクセス権を削除するたびに、グループはさまざまなメカニズムで環境を再侵害し、すぐにデータ盗難キャンペーンを再開しました。 UNC3524 が使用するツール、戦術、および手順を共有して、組織がその活動を探して保護するのを支援します。

攻撃のライフサイクル

最初の妥協とプレゼンスの維持

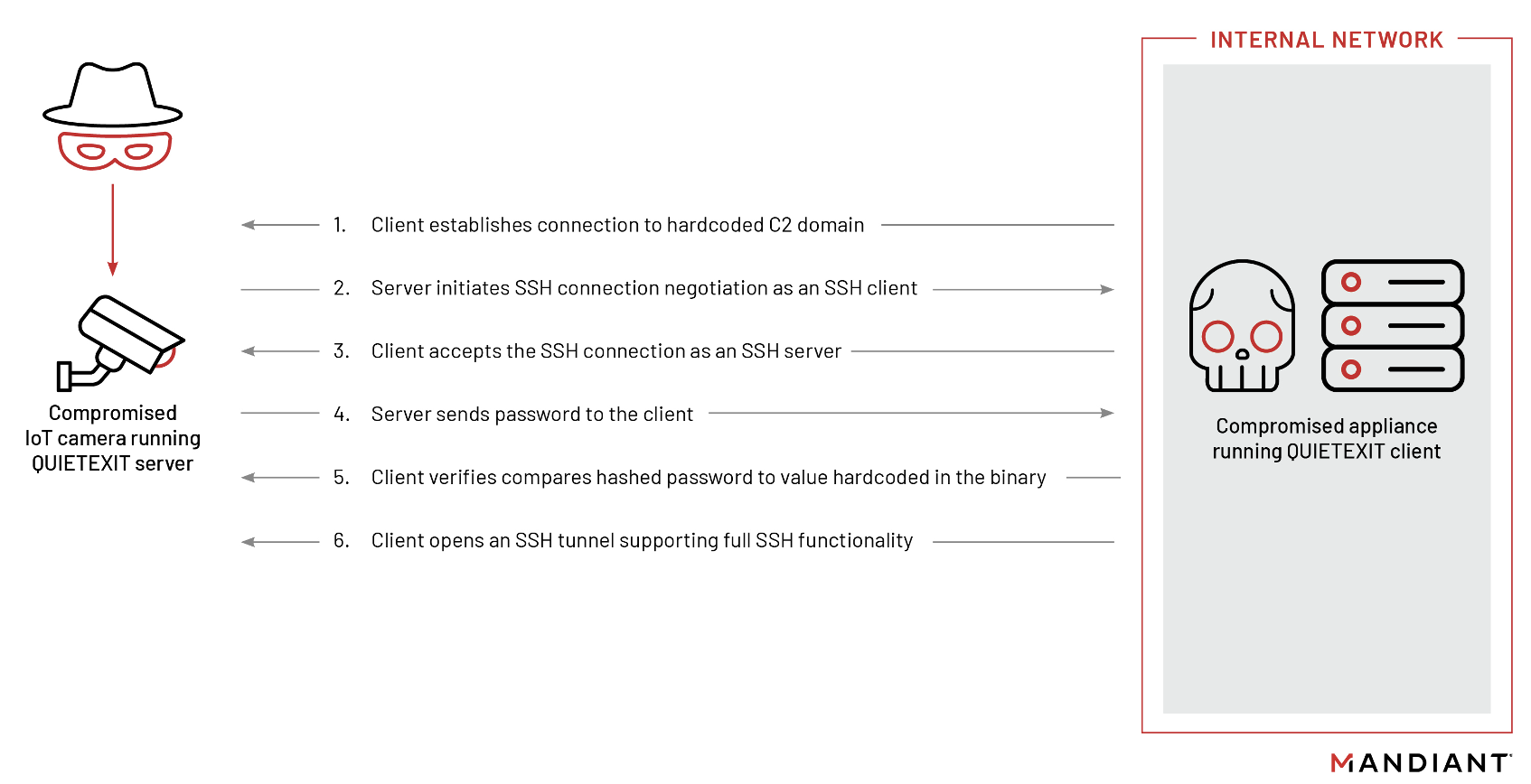

UNC3524 は、未知の手段で最初のアクセスを取得した後、Mandiant が QUIETEXIT として追跡した新しいバックドアを展開しました。これは、オープンソースの Dropbear SSH クライアント/サーバー ソフトウェアに基づいています。長距離リモート アクセスのために、UNC3524 は被害者の環境内の不透明なネットワーク アプライアンスに QUIETEXIT を展開することを選択しました。 SAN アレイ、ロード バランサー、およびワイヤレス アクセス ポイント コントローラーのバックドアを考えてみてください。これらの種類のデバイスは、ウイルス対策やエンドポイント検出および応答ツール (EDR) をサポートしていないため、基盤となるオペレーティング システムの管理はベンダーに任されています。これらのアプライアンスは古いバージョンの BSD または CentOS を実行していることが多く、機能するマルウェアをコンパイルするにはかなりの計画が必要です。どのタイプのセキュリティ ツールもサポートしていない被害者環境内の信頼できるシステムをターゲットにすることで、UNC3524 は被害者環境で少なくとも 18 か月間検出されずにいることができました。

QUIETEXIT は、SSH 接続における従来のクライアントとサーバーの役割が逆転したかのように機能します。侵害されたシステムで実行されているクライアントがサーバーへの TCP 接続を確立すると、SSH サーバーの役割を実行します。攻撃者のインフラストラクチャで実行されている QUIETEXIT コンポーネントが SSH 接続を開始し、パスワードを送信します。バックドアが接続を確立すると、脅威アクターは、SOCKS を介したトラフィックのプロキシなど、SSH クライアントで利用可能な任意のオプションを使用できます。 QUIETEXIT には持続メカニズムがありません。ただし、UNC3524 が実行コマンド (rc) をインストールし、正当なアプリケーション固有の起動スクリプトをハイジャックして、システムの起動時にバックドアを実行できるようにすることを確認しています。

起動時に、QUIETEXIT はその名前をcronに変更しようとしますが、マルウェアの作成者がこれを正しく実装していなかったため、失敗します。インシデント対応の調査中に、ファイル システム上の他の正当なファイルに溶け込むように名前が変更された QUIETEXIT サンプルを回収しました。 NAS アレイのノードが感染した 1 つのケースでは、UNC3524 は、さまざまなファイルシステムを NAS にマウントするために使用される一連のスクリプトに溶け込むように、バイナリに名前を付けました。

コマンド ライン引数-X -p <port>を指定して実行すると、マルウェアは特定のポートのハードコードされたコマンド アンド コントロール (C2) アドレスに接続します。これが失敗した場合、2 つ目のハード コードされた C2 が構成されていれば、その接続を試みます。ユーザーは、コマンド ラインの -p 引数でホスト名または IP アドレスを指定することもできます (例: -X -p <host>:<port> 。 -X コマンド ライン引数では、大文字と小文字が区別されます。小文字の x オプションを使用すると、マルウェアは C2 サーバーへの接続を 1 回だけ試行します。大文字の X オプションが使用されている場合、マルウェアは、ハードコードされた時間範囲と分岐の間にランダムな分数だけスリープし、接続を再試行します。接続がすでに確立されているかどうかに関係なく、接続を再試行します。私たちの調査では、UNC3524 が、感染したアプライアンスから発信された正当なトラフィックに紛れることを意図した C2 ドメインを使用していることを確認しました。感染したロード バランサーの例を使用すると、C2 ドメインには、デバイス ベンダーとブランド化されたオペレーティング システム名に関連している可能性が高い文字列が含まれていました。このレベルの計画は、UNC3524 がインシデント対応プロセスを理解しており、DNS やセッション ログをスクロールする可能性のある人にとって C2 トラフィックが正当なものであるかのように見せようとしたことを示しています。

Mandiant が観察したすべての QUIETEXIT C2 ドメインは、動的 DNS プロバイダーを使用していました。動的 DNS を使用すると、攻撃者はほぼシームレスにドメインの DNS レコードを更新できます。 C2 が非アクティブの場合、攻撃者はドメインを 127.0.0.1 に解決しました。ただし、場合によってはポート番号が変更されたり、侵害されたカメラ ボットネットではなく VPS インフラストラクチャが使用されたりすることがあります。脅威アクターが被害者へのアクセスに問題を経験した場合、新しいインフラストラクチャまたは別のポートを使用してトラブルシューティングを行うのではないかと疑っていました。

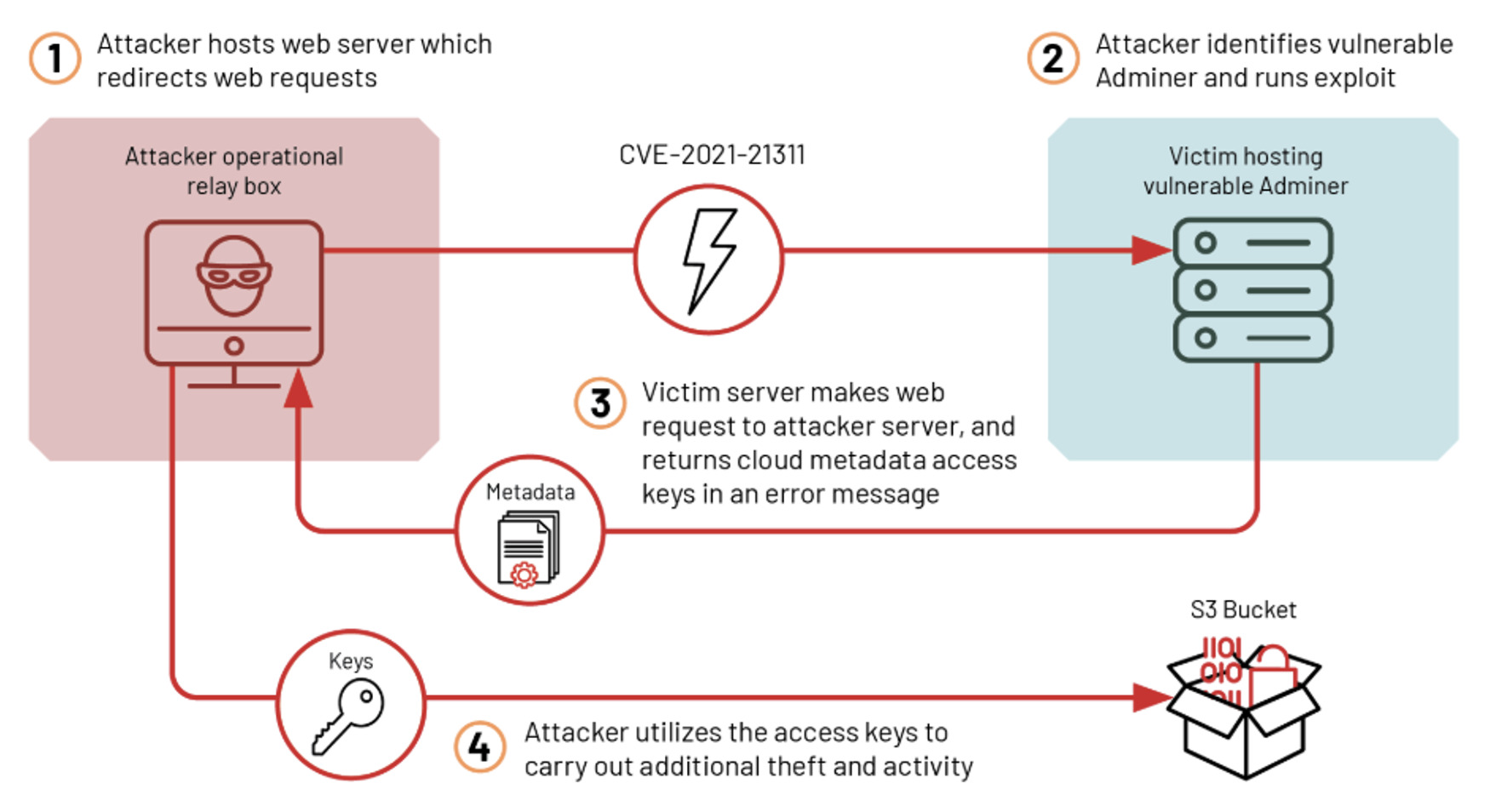

場合によっては、脅威アクターは、被害者の環境への代替アクセスの手段として、2 番目のバックドアを展開しました。この代替アクセスは、以前に DMZ Web サーバーに配置されたREGEORG Web シェルでした。 REGEORG は、トンネリング マルウェアに対する UNC3524 の優先事項を維持しながら、SOCKS プロキシを作成する Web シェルです。被害者の環境に入ると、攻撃者は時間をかけて被害者の環境内の Web サーバーを特定し、REGEORG をそこにコピーする前に、インターネットにアクセスできるサーバーを見つけたことを確認しました。また、侵害されたサーバーで実行されているアプリケーションと調和するように、ファイルの名前にも注意を払いました。 Mandiant はまた、UNC3542 がタイムスタンプを使用して REGEORG Web シェルの標準情報のタイムスタンプを変更し、同じディレクトリ内の他のファイルと一致させた例も観察しました。

UNC3542 は、QUIETEXIT バックドアが機能を停止したときにのみこれらの Web シェルを使用し、ネットワーク内の別のシステムで QUIETEXIT を再確立するためだけに使用しました。 UNC3542 は、Sensepost によって公開された REGEORG の公開バージョンを使用するのではなく、まだ公開されているがあまり知られていない、大幅に難読化された Web シェルのバージョンを使用していました。これにより、REGEORG の一般的なシグネチャ ベースの検出を回避できました。

横に移動

UNC3524 がネットワークに足場を確立すると、マルウェアの足跡が非常に少ないことが示され、代わりに組み込みの Windows プロトコルに依存していました。インシデント対応の調査中に、QUIETEXIT に感染した被害アプライアンスへのほとんどのアクセスを追跡しました。 QUIETEXIT は SSH のすべての機能をサポートしており、私たちの観測は、UNC3524 が QUIETEXIT を使用して被害者の環境への SOCKS トンネルを確立することと一致しています。 SOCKS トンネルを確立することで、攻撃者は自分のマシンを被害者のネットワーク内のイーサネット ジャックに効果的に接続します。 SOCKS をトンネリングすることで、攻撃者はツールを実行して自分のコンピューターからデータを盗み、被害者のコンピューターにツール自体の痕跡を残さないようにすることができます。

関心のあるシステムへの横移動を実行するために、UNC3524 は Impacket のWMIEXECのカスタマイズされたバージョンを使用しました。 WMIEXEC は、Windows Management Instrumentation を使用して、リモート ホスト上に半対話型シェルを確立します。このユーティリティは、コマンド出力をリモート ホスト上のファイルに書き込み、その出力を端末に出力する半対話型シェルを提供します。デフォルトの Impacket バージョンは、これらの出力ファイルにハードコーディングされたファイル パスとファイル名構造を使用して、検出の機会を提供します。 Mandiant は、UNC3524 がハードコードされたファイル パス (127.0.0.1ADMIN$debugDEBUG.LOG )を変更して、Impacket のデフォルトの二重下線ファイルなどのファイル名の基本的な検出を回避することを確認しました。また、攻撃者が組み込みのreg saveコマンドを使用してレジストリ ハイブを保存し、LSA シークレットをオフラインで抽出することも確認しました。

ミッションを完了する

UNC3524 は、被害者のメール環境への特権資格情報を正常に取得すると、オンプレミスの Microsoft Exchange または Microsoft 365 Exchange Online 環境への Exchange Web サービス (EWS) API 要求を開始しました。 UNC3524 の被害者環境のそれぞれで、攻撃者はメールボックスのサブセットを標的とし、企業の開発、合併と買収、または IT セキュリティ スタッフに携わる幹部チームと従業員に注意を向けていました。脅威アクターは、その操作が検出されたかどうかを判断する方法として、IT セキュリティ チームを標的にしていた可能性があります。

UNC3524 が Exchange インフラストラクチャに対する認証に使用した方法は、侵入の過程で進化しました。これは、企業インフラストラクチャの自然な変化や単に戦術を更新したために定期的にアクセスできなくなった結果である可能性があります。彼らは、ターゲット アカウントのユーザー名とパスワード、ApplicationImpersonation 権限を持つアカウント、またはサービス プリンシパル資格情報を使用して、Exchange に対して認証を行いました。これらの各方法、その検出、および構成の推奨事項は、 Mandiant の UNC2452 Microsoft 365 Hardening Guideで見つけることができます。

Exchange インフラストラクチャに対して認証されると、UNC3524 は一連の EWS API 要求を作成して、対象のメールボックスからメール アイテムを抽出しました。各メールボックスに対して、攻撃者は一連のGetFolderおよびFindFolderリクエストを作成し、未読メッセージの数や指定したフォルダー内のサブフォルダーなど、メールボックスを説明するデータを返しました。

|

|

メールボックスの構造を列挙した後、脅威アクターは、特定の日付より後のDateTimeCreatedを持つ特定のフォルダーからすべてのメッセージを選択するクエリ フィルターを使用してFindItem要求を発行しました。フィルター内の日付は、攻撃者が最後にメールボックスにアクセスした日付に対応していました。これは、攻撃者が最後にデータを抽出してからメールボックス内に新しく作成されたすべてのアイテムを取得することを意味していました。これは、Mandiant が以前に APT29 で観察したアプローチに従います。攻撃者は、特定のキーワードを使用してメールボックスを標的にするのではなく、特定の日付範囲のコンテンツ全体を抽出しました。

|

|

最後に、脅威アクターは、 FindItem応答で返された各メッセージ識別子を繰り返し処理し、 GetItem要求を作成しました。脅威アクターは、リクエストのIncludeMimeContentパラメーターを true に設定しました。これにより、Exchange はメッセージを MIME 形式で返しました。 MIME メッセージにはメッセージ本文と添付ファイルの両方が含まれるため、これは重要です。メッセージが PGP、SMIME、Office 365 Message Encryption (OME)、またはその他の暗号化テクノロジを使用して暗号化されている場合、 GetItem応答には暗号文のみが含まれるか、OME の場合は認証して表示するためのリンクのみが含まれることに注意してください。本当のメッセージ。

|

|

運用上のセキュリティとインフラストラクチャ

攻撃者は、運用全体を通じて、少数の攻撃者のみが示す高度な運用セキュリティを示しました。脅威アクターは、一般的でないバージョンの Linux を実行するサーバーや不透明な OS を実行するネットワーク アプライアンスなど、被害者の環境の死角にあるデバイスから操作することで検出を回避しました。これらのデバイスとアプライアンスは、エージェントベースのセキュリティ ツールでサポートされていないバージョンのオペレーティング システムを実行しており、多くの場合、攻撃者が溶け込むことができる予想レベルのネットワーク トラフィックを持っていました。追加のツールを持ち込む必要がないため、検出の機会がさらに減少します。これにより、UNC3524 は被害者の環境で、場合によっては 18 か月以上検出されないままでした。

Mandiant が特定した C2 システムは、主に LifeSize, Inc. が販売している従来の会議室カメラ システムであり、ある例では D-Link IP カメラでした。これらのカメラ システムは、おそらく QUIETEXIT のサーバー コンポーネントに感染しているようです。これらのカメラは、おそらく不適切な UPnP 構成を通じてインターネットに直接公開されており、古いファームウェアを実行していた可能性があります。 Mandiant は、エクスプロイトではなくデフォルトの資格情報が、これらのデバイスを侵害し、UNC3524 によって使用される IoT ボットネットを形成するために使用されたメカニズムである可能性が高いと考えています。組み込みネットワーク デバイスの使用と同様に、UNC3524 は、一般的なウイルス対策やセキュリティ監視が存在しない IP カメラなど、パブリック インターネットに直接接続された侵害されたインフラストラクチャから動作することで検出を回避できます。

検出

UNC3524 が侵害されたアプライアンスを使用すると、ホストベースのハンティングと検出が非常に困難になります。検出の最良の機会は、ネットワークベースのロギング、特にレイヤー 7 レベルでのトラフィックの監視に残ります。 Mandiant は、22 以外のポートを介した「SSH」アプリケーションの出力環境としてタグ付けされたトラフィックを探すことを推奨しています。このトラフィックは比較的小さく、調査結果があれば調査する必要があります。組織は、不明な IP アドレスまたは資産管理システムにない IP アドレスから発信されたアウトバウンド SSH トラフィックを探すこともできます。これらのソース システムは、集中管理されていないアプライアンスである可能性が高くなります。最後に、NAS アレイやロード バランサなどのアプライアンスの「管理」インターフェイスから発生する大量のネットワーク トラフィックも、疑わしいものとして調査する必要があります。

UNC3524 は不透明なネットワーク アプライアンスを標的にします。これは、被害者の環境で最も安全性が低く、監視されていないシステムであることが多いためです。組織は、ネットワーク上にあり、監視ツールをサポートしていないデバイスのインベントリを作成するための措置を講じる必要があります。各デバイスには、適切なログ記録が有効になり、ログが中央リポジトリに転送されるようにするために、ベンダー固有の強化アクションが必要になる可能性があります。組織は、ネットワーク アクセス制御を使用して、これらのデバイスからの送信トラフィックを制限または完全に制限するための措置を講じることもできます。

ホストベースのハンティングの場合、Mandiant は、提供されている grep コマンドを使用して、デバイスで QUIETEXIT をハンティングすることをお勧めします。シェル アクセスを提供するほとんどのアプライアンスでは、grep バイナリが使用可能になっている必要があります。

grep を使用して、QUIETEXIT ハードコードされたバイト文字列を検索します。

grep "x48x8bx3cxd3x4cx89xe1xf2xae" -rs / |

ハードコーディングされたパスワード値を探して、QUIETEXIT を見つけます。

grep 'xDDxE5xD5x97x20x53x27xBFxF0xA2xBAxCDx96x35x9AxADx1Cx75xEBx47' -rs / |

コマンドライン引数を探して、アプライアンスの rc.local ディレクトリで QUIETEXIT 永続化メカニズムを見つけます。

grep -e " -[Xx] -p [[:digit:]{2,6}]" -rs /etc |

修復と強化

Mandiant は、Microsoft 365 の修復および強化戦略を公開しています。

帰属

Mandiant が UNC3524 の侵入で観察した手法は、EWS のなりすましと SPN クレデンシャルの追加を含む、複数のロシアを拠点とするスパイ活動の脅威アクターが使用する手法と重複していました。 Mandiant は、 APT29 が SPN クレデンシャルの追加を実行していることを確認しただけです。ただし、この手法は 2019 年初頭から公に報告されています。NSA は以前、APT28 に関連するものとして、Kubernetes、Exchange Exploitation、および REGEORG を使用した自動パスワード スプレーを報告しています。 NSA によって報告された活動では TOR と商用 VPN が使用されていましたが、UNC3524 では主に侵害されたインターネットに接続されたデバイスが使用されていました。 UNC3524 による REGEORG の使用の興味深い側面の 1 つは、APT28 で使用されていると NSA によって公式に報告されたバージョンと完全に一致していたことです。執筆時点では、Mandiant は現在 Mandiant が追跡している既存のグループに UNC3524 を最終的にリンクすることはできません。

謝辞

この調査を可能にしてくれたインシデント レスポンス コンサルタント、マネージド ディフェンス レスポンダー、FLARE リバース エンジニアに感謝します。 Kirstie Failey、Jake Nicastro、John Wolfram、Sarah Hawley、Nick Richard のテクニカル レビュー、Ryan Hall と Alyssa Rahman の研究への貢献に感謝します。

MITRE ATT&CK

Mandiant は、UNC3524 が次の技術を使用していることを確認しました。

|

ATT&CK戦術カテゴリ |

テクニック |

|

防御回避 |

T1027: 難読化されたファイルまたは情報 |

|

発見 |

T1012: レジストリのクエリ T1016: システム ネットワーク構成の検出 T1049: システム ネットワーク接続の検出 T1057: プロセス検出 T1518: ソフトウェア検出 |

|

資格情報へのアクセス |

T1003.004: LSA シークレット T1003.006: DCSync T1111: 二要素認証傍受 |

|

コレクション |

T1114: メール コレクション T1114.002: リモート電子メール コレクション |

|

横移動 |

T1021.004: SSH |

|

持続性 |

T1037.004: RC スクリプト T1098.001: 追加のクラウド認証情報 T1505.003: Web シェル |

|

コマンドと制御 |

T1071: アプリケーション層プロトコル T1090.003: マルチホップ プロキシ T1095: 非アプリケーション層プロトコル T1572: プロトコル トンネリング T1573.002: 非対称暗号 |

|

資源開発 |

T1583.003: 仮想専用サーバー T1584: インフラストラクチャの侵害 T1608.003: デジタル証明書のインストール |

|

実行 |

T1059.001: PowerShell T1059.003: Windows コマンド シェル |

YARA署名

注: これらのルールは、疑わしいファイルを広くキャプチャするように設計されており、特定のマルウェアや脅威を検出するようには設計されていません。

|

|

|

|

|

|

指標

|

マルウェアファミリー |

インジケータ |

|

QUIETEXIT ダイナミック DNS |

cloudns.asia |

|

マルウェアファミリー |

MD5 |

SHA1 |

SHA256 |

|

REGEORG GitHub バージョン |

ba22992ce835dadcd06bff4ab7b162f9 |

3d4dcc859c6ca7e5b36483ad84c9ceef34973f9a |

7b5e3c1c06d82b3e7309C258dfbd4bfcd476c8ffcb4cebda76146145502a5997 |

参照: https://www.mandiant.com/resources/blog/unc3524-eye-spy-email

Comments