「MoustachedBouncer」という名前のサイバースパイ集団が、ISP に対して敵対的中間者 (AitM) 攻撃を使用してベラルーシの外国大使館をハッキングしていることが観察されました。

本日発表された ESET のレポートによると、研究者らは 5 つの異なるキャンペーンを観察しており、脅威アクターは少なくとも 2014 年から活動しており、2020 年以降ベラルーシの ISP で AitM を使用していると考えられています。

この時期に MoustachedBouncer が使用した 2 つの代表的なマルウェア フレームワークは、2014 年以来の「NightClub」と、データ盗難、スクリーンショットのキャプチャ、音声の録音などをサポートするために 2020 年に導入された「Disco」です。

.jpg)

出典: ESET

AiTM 攻撃

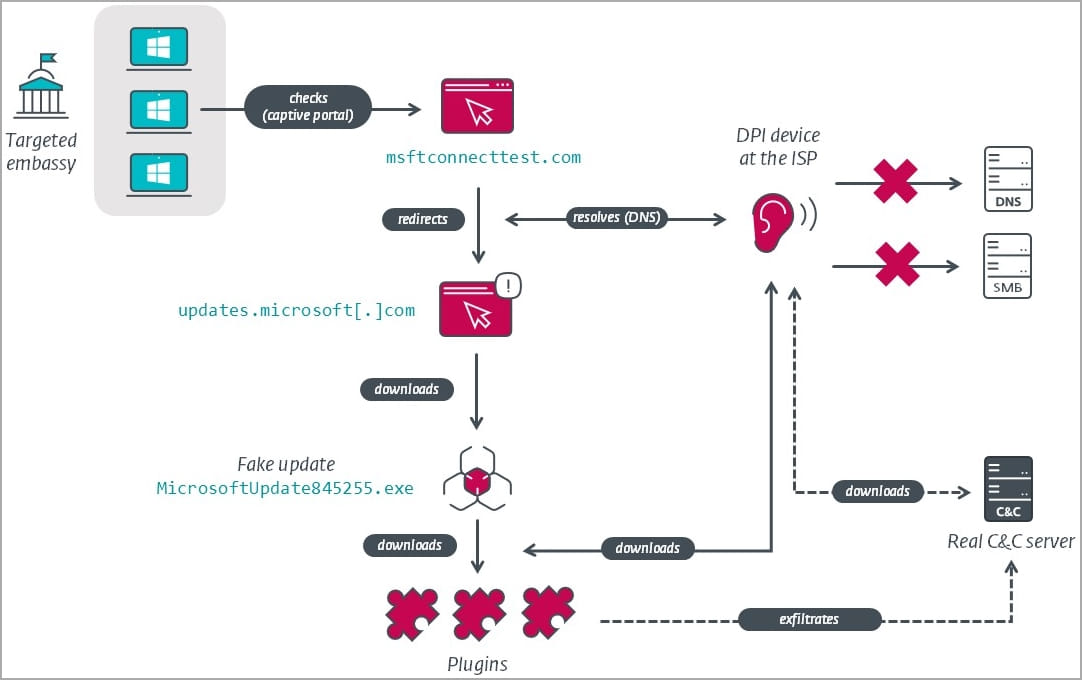

ネットワーク侵入に使用される最近の手法は、ISP レベルで敵対者中間者 (AitM) 攻撃を使用して、ターゲットの Windows 10 インストールを騙し、キャプティブ ポータルの背後にあると思わせることです。

MoustachedBouncer が使用していることが確認されている ISP は、Beltelecom (完全国営) と Unitary Enterprise AI (民間最大手) です。

ESETは、攻撃者がISPインフラストラクチャに侵入するか、ベラルーシのネットワークサービスプロバイダーにアクセスできる組織と協力してトラフィックを操作することでこれを達成していると考えています。

「MoustachedBouncer のターゲットとなる IP 範囲では、ネットワーク トラフィックが ISP レベルで改ざんされ、後者の URL は一見正当だが偽の Windows Update URL、「updates.microsoft[.]com」にリダイレクトされます」 と ESET のレポートは説明しています。

「したがって、ネットワーク接続時に偽の Windows Update ページが潜在的な被害者に表示されることになります。」

対象の Windows 10 デバイスがネットワークに接続すると、キャプティブ ポータル チェック (デバイスがインターネットに接続されているかどうかを確認するために使用) が偽の Windows 更新 HTML ページにリダイレクトされます。

このページでは JavaScript を使用して「アップデートの入手」ボタンが表示され、このボタンをクリックすると、偽のオペレーティング システム アップデート ZIP ファイルがダウンロードされます。

この ZIP ファイルには、Go ベースのマルウェアが含まれています。このマルウェアは、毎分実行するスケジュールされたタスクを作成し、Google Cloud IP アドレスのように見えるものから別の実行可能ファイルであるマルウェア ローダーを取得しますが、これはおそらく単に隠れるために存在しているだけです。

MoustachedBouncer が 2014 年以来使用しているマルウェア ペイロードは、「NightClub」および「Disco」マルウェア ツールキットのさまざまなバージョンであり、新しいリリースごとに注目すべき進化を示しています。

出典: ESET

ナイトクラブマルウェア

NightClub はスパイグループによって使用された最初のマルウェア フレームワークであり、2014 年、2017 年、2020 年、2022 年に ESET のアナリストによって個別のサンプルが取得されました。

初期のバージョンでは、ファイルの監視、SMTP (電子メール) の抽出、およびコマンド アンド コントロール サーバーの通信が機能していましたが、作成者は後に永続化メカニズムとキーロガーを追加しました。

2020 年から 2022 年にかけてハッカーによって使用された NightClub の最新バージョンには、スクリーンショットの撮影、音声の録音、キーロギング、C2 通信用の DNS トンネリング バックドアの設定のための新しいモジュールが搭載されています。

DNS バックドアは、マルウェア ファイル、ディレクトリの作成、読み取り、検索機能、およびプロセス操作機能を提供する追加コマンドを実装します。

また、最新の NightClub は文字列の暗号化にハードコーディングされた秘密 RSA-2048 キーを使用し、その設定は外部ファイルに保存されるため、よりステルス性と汎用性が高まります。

ESET は MoustachedBouncer が NightClub に使用した感染経路を特定できなかったため、その点は不明のままです。

ディスコマルウェア

Disco は、前述の AitM ベースの攻撃チェーンを通じて被害者に到達する新しいマルウェア フレームワークであり、2020 年に MoustachedBouncer が使用し始めました。

Disco は機能を拡張する複数の Go ベースのプラグインを使用し、マルウェアが次のことを実行できるようにします。

- 15 秒ごとにスクリーンショットを撮る (3 つのモジュール)

- PowerShell スクリプトを実行する (2 つのモジュール)

- 公開されている PoC を使用して CVE-2021-1732 を悪用し、権限を昇格します

- オープンソース ツール「 revsocks 」からインスピレーションを得たコードを使用してリバース プロキシをセットアップする (2 つのモジュール)

Disco は、データの引き出しに SMB (サーバー メッセージ ブロック) 共有も使用します。SMB (サーバー メッセージ ブロック) 共有は、主にファイル、プリンター、シリアル ポートへの共有アクセスに使用されるプロトコルであるため、C2 サーバーへの直接転送はありません。

MoustachedBouncer の C2 インフラストラクチャは公共のインターネットから直接アクセスできないため、セキュリティ研究者から事実上隠蔽され、テイクダウンから保護されています。

ESETは、ベラルーシに拠点を置く外交官と大使館職員に対し、AiTM攻撃をブロックするためにインターネットにアクセスする際にエンドツーエンドの暗号化されたVPNトンネルを使用することを推奨しています。

Comments