BlackLotus UEFI ブートキットのソース コードがオンラインに流出し、企業、政府、サイバーセキュリティ コミュニティの間で大きな懸念を引き起こしているマルウェアについてのより深い洞察が可能になりました。

BlackLotus は Windows をターゲットとした UEFI ブートキットで、 完全にパッチが適用された Windows 11 インストールでセキュア ブートをバイパスし、セキュリティ ソフトウェアを回避し、感染したシステム上で永続化し、オペレーティング システムの最高レベルの特権でペイロードを実行します。

その機能には、BitLocker データ保護機能、Microsoft Defender ウイルス対策、ハイパーバイザーで保護されたコード整合性 (HVCI) (Windows カーネルを悪用する試みから保護するメモリ整合性機能とも呼ばれます) を侵害することが含まれます。

Windows セキュア ブートは、Unified Extensible Firmware Interface (UEFI) ファームウェアと Trusted Platform Module (TPM) チップを搭載したコンピューター上で信頼できないブートローダーをブロックするセキュリティ機能です。このセキュリティ機能は、起動プロセス中にルートキットが読み込まれるのを防ぎ、Windows で実行されているアプリケーションによる検出を回避することを目的としています。

BlackLotus は、セキュア ブート メカニズムをバイパスし、OS レベルのセキュリティ保護をオフにすることができる UEFI ブートキットの最初に発見された例です。これは当初、Microsoft が 2022 年 1 月にパッチを適用した「Baton Drop」脆弱性 ( CVE-2022-21894 ) を悪用することで達成されました。

このセキュリティ アップデートにはバイパスが発見され、BlackLotus は動作を継続できるようになり、Microsoft は追加の Windows ブート マネージャーを無効にすることで追いつくことを余儀なくされました。

これにより、 CVE-2023-24932 (別のセキュア ブート セキュリティ機能バイパス) に対する別のセキュリティ アップデートが発生し、さらに悪意のあるブート マネージャーが無効になりました。

ただし、Microsoft はCVE-2023-24932 のセキュリティ更新プログラムをデフォルトで無効にしており、Windows ユーザーはシステムにパッチを適用するために、長時間かつやや複雑な手動インストールを実行する必要があります。

Microsoft が、セキュリティ修正プログラムを誤ってインストールすると、システムが起動しなくなったり、Windows インストール メディアから回復できなくなったりする可能性があると警告したため、多くの人が更新プログラムをインストールしないことを決定し、デバイスがセキュア ブート バイパス攻撃に対して脆弱なままになっています。

「セキュア ブートを使用し、この記事の手順を誤って実行すると、デバイスを起動できなくなったり、メディアから回復できなくなったりする可能性があります」と Microsoft はサポート情報で説明しています。

「これにより、メディアが正しく更新されていない場合、ディスクや外部ドライブなどのリカバリ メディアやネットワーク ブート リカバリを使用できなくなる可能性があります。」

BlackLotus マルウェアの懸念とステルス性のため、 MicrosoftとNSA は両方とも、Windows からブートキットを検出して削除するためのガイダンスを共有しました。

BlackLotusのソースコード漏洩

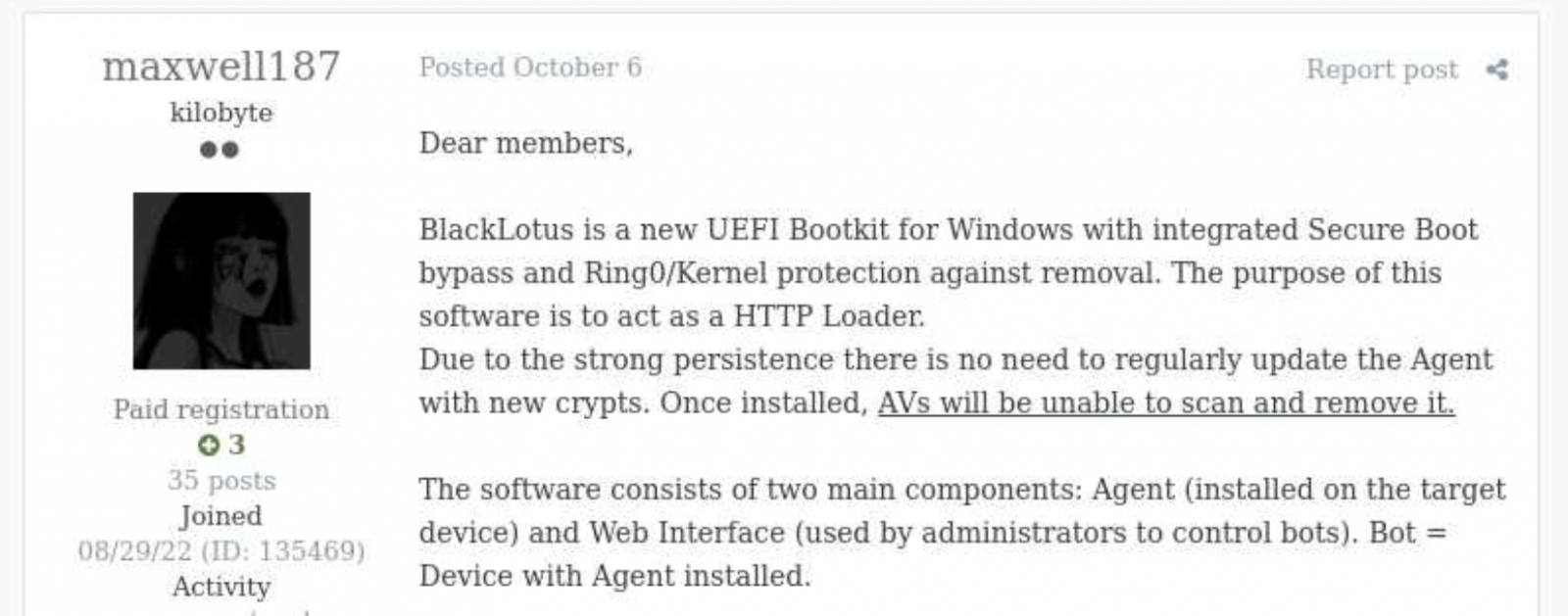

BlackLotus は当初、ハッカー フォーラムでわずか 5,000 ドルで販売されており、あらゆるスキルを持つ攻撃者が、通常は国家支援のハッカー グループに関連付けられているマルウェアにアクセスできるようになっていました。

出典: KELA の Dark Beast プラットフォーム

ただし、攻撃者はソース コードを非公開にし、ブートキットのカスタマイズを希望する顧客に 200 ドルで再構築を提供しました。

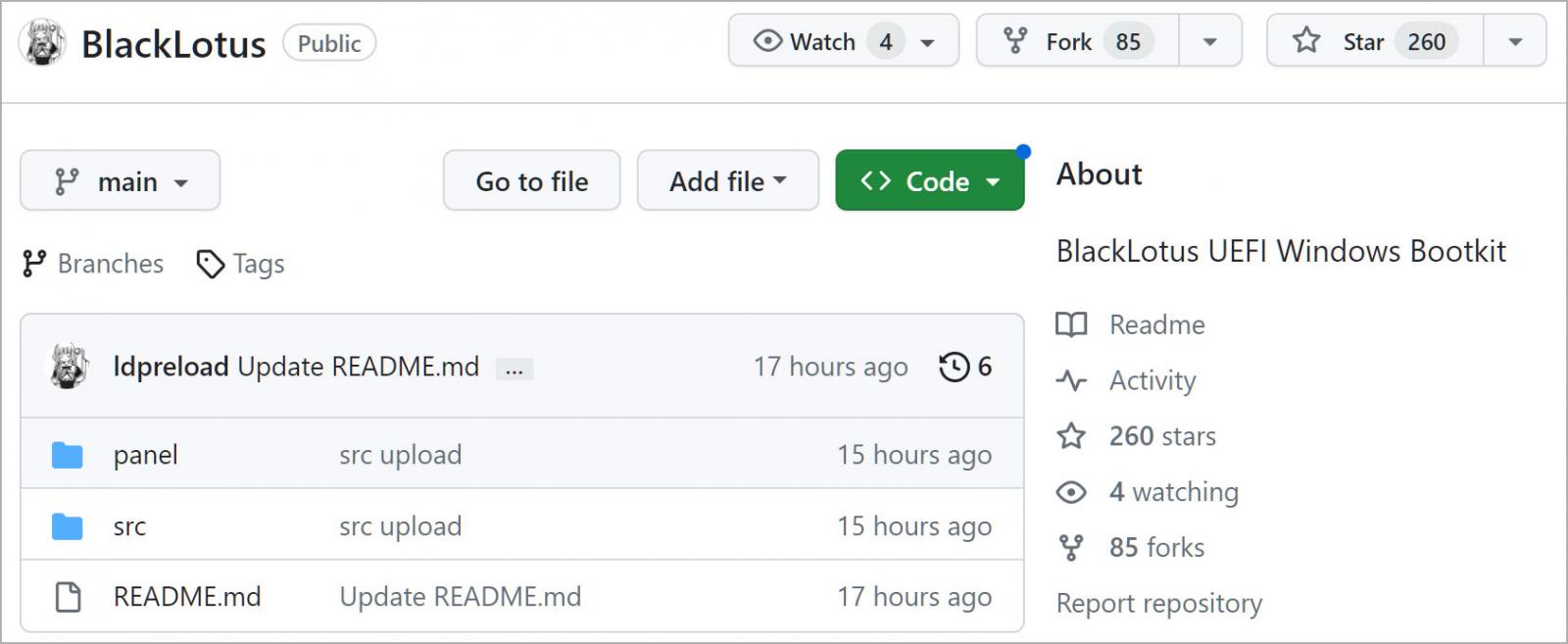

本日、セキュリティ会社 Binarly は、BlackLotus UEFI ブートキットのソース コードがユーザー「Yukari」によってGitHub 上に漏洩したと発表しました。ツールを誰でも広く利用できるようにします。

ユカリ氏によると、ソース コードはバトン ドロップの脆弱性を削除するために変更されており、代わりにCosmicStrand 、 MoonBounce 、およびESPECTRE UEFI APT ルートキットに基づくブートリッカー UEFI ルートキットを使用しているとのことです。

ソース:

Binarlyの共同創設者兼最高経営責任者(CEO)のAlex Matrosov氏は、「流出したソースコードは完全ではなく、主にルートキット部分とセキュアブートをバイパスするブートキットコードが含まれている」と述べた。

マトロソフ氏は、ブートキットの手法はもはや新しいものではないが、ソースコードの漏洩により、脅威アクターがブートキットと既知か未知の新たなブートローダーの脆弱性を組み合わせることが簡単になったと説明している。

「これらのトリックやテクニックのほとんどは何年も前から知られており、重大な影響を与えていない」とマトロソフ氏は漏洩に関する会話の中で語った。

「しかし、BlackLotus キャンペーンのように、それらを新しいエクスプロイトと組み合わせることができるという事実は、業界にとって予想外のことであり、オペレーティング システムの下での現在の緩和策の本当の限界を示しています。」

Microsoft は CVE-2022-21894 および CVE-2023-24932 でセキュア ブート バイパスに対処しましたが、セキュリティ アップデートはオプションであり、修正はデフォルトで無効になっている点を強調することが重要です。

BlackLotus UEFI ブートキットの脅威からシステムを保護するには、NSA が先月公開した包括的な軽減策のアドバイスに必ず従うようにしてください。

ブートキットのソース コードが広く入手できるようになったことで、有能なマルウェア作成者が、既存および将来の対策を回避できる、より強力な亜種を作成する可能性もあります。

マトロソフ氏は、この特定の攻撃ベクトルは攻撃者にとって大きなメリットがあり、今後さらに洗練され、複雑になるだろうと語った。

Comments