BlackByte ランサムウェア 、「ExByte」と呼ばれる新しいカスタム データ窃盗ツールを使用して、侵害された Windows デバイスからデータをすばやく盗み出していることがわかりました。

データの引き出しは、二重恐喝攻撃における最も重要な機能の 1 つであると考えられており、企業は復号化を受け取るよりも、データの漏洩を防ぐために身代金要求を支払うことが多いと語っています。

このため、 ALPHVやLockBitなどのランサムウェアは、データ盗難ツールの改善に常に取り組んでいます。

同時に、 Karakurtのような他の攻撃者は、ローカル コピーを暗号化することさえせず、データの流出のみに焦点を当てています。

Exbyte データ流出ツール

Exbyte は Symantec のセキュリティ研究者によって発見されました。攻撃者は Go ベースの抽出ツールを使用して、盗まれたファイルを Mega クラウド ストレージ サービスに直接アップロードすると述べています。

実行時に、ツールはアンチ分析チェックを実行して、サンドボックス環境で実行されているかどうかを判断し、デバッガーとアンチウイルス プロセスをチェックします。

プロセス Exbyte チェックは次のとおりです。

- CodeCracker / SnD による MegaDumper 1.0

- 再構築のインポート

- x64dbg

- x32dbg

- OLLYDBG

- WinDbg

- 対話型逆アセンブラー

- イミュニティデバッガ – [CPU]

また、マルウェアは次の DLL ファイルの存在をチェックします。

- avghooka.dll

- avghookx.dll

- sxin.dll

- sf2.dll

- sbiedll.dll

- snxhk.dll

- cmdvrt32.dll

- cmdvrt64.dll

- wpespy.dll

- vmcheck.dll

- pstorec.dll

- dir_watch.dll

- api_log.dll

- dbghelp.dll

BlackByte ランサムウェア バイナリもこれらと同じテストを実装していますが、データの流出はファイル暗号化の前に行われるため、流出ツールはそれらを個別に実行する必要があります。

テストがクリーンである場合、Exbyte は侵害されたシステム上のすべてのドキュメント ファイルを列挙し、ハードコードされたアカウント資格情報を使用して、Mega で新しく作成されたフォルダーにそれらをアップロードします。

「次に、Exbyte は、感染したコンピューター上のすべてのドキュメント ファイル (.txt、.doc、.pdf ファイルなど) を列挙し、フル パスとファイル名を %APPDATA%dummy に保存します」と Symantec のレポートは説明しています。

「リストされたファイルは、Mega.co.nz でマルウェアが作成するフォルダーにアップロードされます。使用される Mega アカウントの資格情報は、Exbyte にハードコードされています。」

BlackByte は引き続き活動

BlackByte は 2021 年の夏に活動を開始し、2022 年 2 月までに、ギャングは米国の重要なインフラストラクチャを含む多くの民間および公的組織に侵入しました。

シマンテックのアナリストは、最近の BlackByte 攻撃は、Microsoft Exchange サーバーで昨年発生した ProxyShell および ProxyLogon の脆弱性セットの悪用に依存していると報告しています。

さらに、侵入者は AdFind、AnyDesk、NetScan、PowerView などのツールを使用して横方向に移動します。

ソフォスが 10 月のレポートで分析したように、最近の攻撃ではランサムウェアのバージョン 2.0が使用され、Kernel Notify Routines を削除して EDR 保護を回避しています。

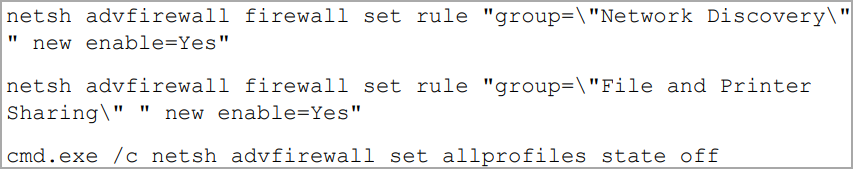

他のランサムウェア操作と同様に、BlackByte はボリュームのシャドウ コピーを削除して簡単なデータ復元を防ぎ、ファイアウォール設定を変更してすべてのリモート接続を開き、最終的に暗号化フェーズのために「scvhost.exe」インスタンスに自分自身を挿入します。

昨日公開された Intel 471 レポートによると、2022 年第 3 四半期に、BlackByte は主にアフリカの組織を標的にしており、西側の法執行機関を挑発することを避ける可能性が高いとのことです

Comments