画像: 旅の途中

Microsoftは、イランが支援する脅威グループが2023年2月以来、米国および世界中の数千の組織をパスワードスプレー攻撃で標的にしていると発表した。

国家ハッカーらはまた、防衛、衛星、製薬分野の限られた数の被害者から機密情報を盗んだ。

APT33 (別名 Peach Sandstorm、HOLMIUM、または Refined Kitten) として追跡されているこのサイバースパイグループは、少なくとも 2013 年から活動を続けており、米国のさまざまな業界 (政府、防衛、研究、金融、エンジニアリングなど) の組織を攻撃しています。米国、サウジアラビア、韓国。

MicrosoftのSherrod DeGrippo脅威インテリジェンス戦略ディレクターは、「2023年を通じて、Peach Sandstormは衛星、防衛、そして程度は低いが製薬分野における米国および他国の組織への関心を一貫して示してきた」と語った。

パスワード スプレー攻撃では、攻撃者は 1 つのパスワードまたは一般的に使用されるパスワードのリストを使用して、多くのアカウントにログインしようとします。

この戦術は、単一のアカウントがパスワードの長いリストで標的にされるブルート フォース攻撃とは異なります。パスワード スプレーを使用すると、攻撃者はアカウントの自動ロックアウトを引き起こすリスクを軽減しながら、成功の可能性を大幅に高めることができます。

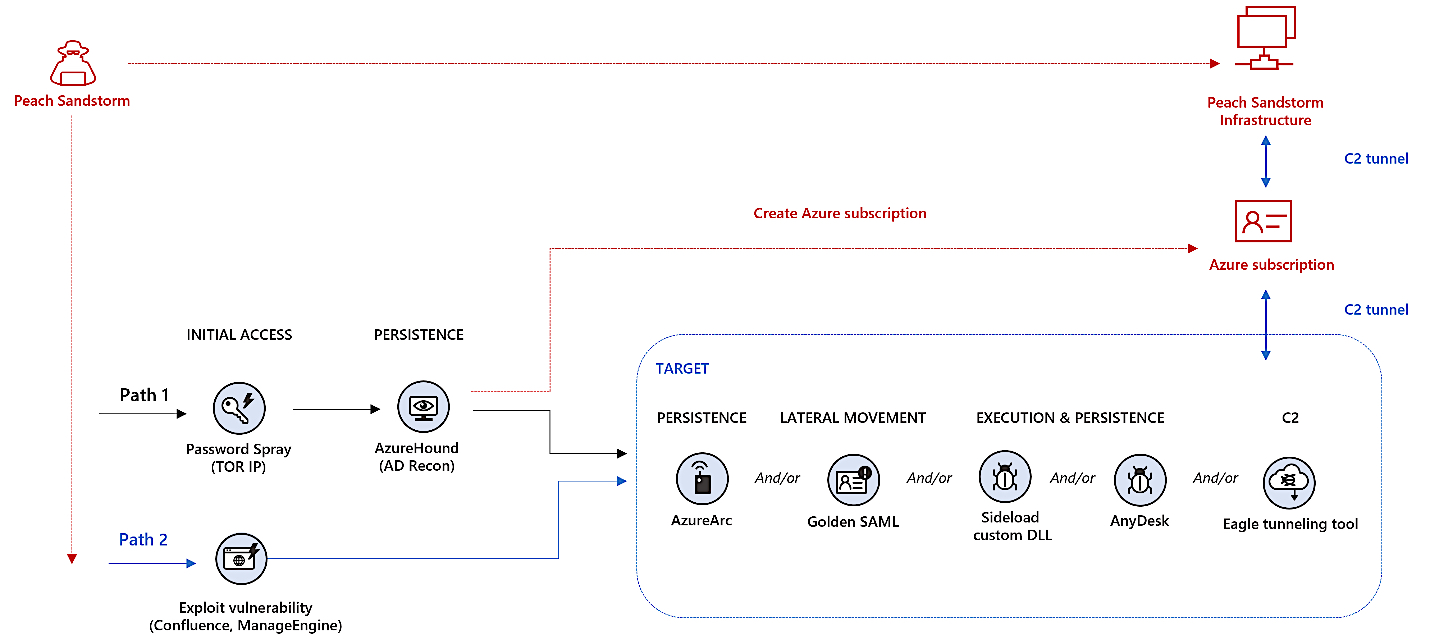

ノイズの多いパスワード スプレーとは対照的に、攻撃者はオンラインに公開されたパッチが適用されていない Confluence および ManageEngine アプライアンスをターゲットとしたエクスプロイトも使用して、ターゲットのネットワークに侵入しました。

試みが成功した後、APT33 ハッカーは、 AzureHoundまたはRoadtoolsオープンソース セキュリティ フレームワークを使用して、被害者の Azure Active Directory 全体を偵察し、クラウド環境からデータを収集しました。

また、侵害された Azure 資格情報を使用したり、被害者のテナントに新しい Azure サブスクリプションを作成したり、永続化を目的としてAzure Arcを悪用して被害者のネットワーク内のオンプレミス デバイスを制御したりしました。

APT33 攻撃者は、横方向の移動にGolden SAML攻撃手法を使用し、永続化のために AnyDesk を展開し、悪意のあるカスタム DLL をサイドローディングして悪意のあるペイロードを実行し、EagleRelay として知られるトンネリング ツールを使用して悪意のあるトラフィックをコマンド アンド コントロール (C2) にトンネリングしていることも観察されました。 ) インフラストラクチャー。

「標的となった被害組織のプロフィールと観察されたその後の侵入活動に基づいて、マイクロソフトは、この初期アクセスキャンペーンがイラン国家利益を支援する情報収集を促進するために使用されている可能性が高いと評価している」とレドモンド氏は述べた。

「最近のキャンペーンで見られたクラウドベースの戦術、技術、手順(TTP)の多くは、過去にPeach Sandstormが使用していた機能よりも大幅に洗練されている」と同社は付け加えた。

Microsoft のアイデンティティ セキュリティ ディレクターである Alex Weinert 氏が 3 年前に述べたように、パスワード スプレー攻撃は最も人気のある認証攻撃の 1 つであり、 企業アカウント侵害の 3 分の 1 以上を占めています。

2021年7月、 NSAはロシアのAPT28軍事ハッキンググループがKubernetesクラスターから開始されたパスワードスプレー攻撃で米国政府と国防総省の機関を標的にしたと発表した。

数か月後の 2021 年 10 月、マイクロソフトはまた、イランに関連する DEV-0343とロシアが支援するノーベリウムグループがパスワード スプレー攻撃で防衛テクノロジー企業やマネージド サービス プロバイダー (MSP) に侵入していることを発見しました。

Comments