リモート デスクトップ接続はハッカーにとって非常に強力な磁石であるため、さまざまな IP アドレスからの公開接続が毎日平均 37,000 回以上行われることがあります。

この段階では、攻撃は自動化されます。しかし、ハッカーは適切なアクセス資格情報を取得すると、重要なファイルや機密ファイルを手動で検索し始めます。

ハッカーがRDPに群がる

パブリック Web からアクセスできる RDP 接続を備えた高インタラクション ハニーポットを使用した実験では、攻撃者がいかに執拗であるか、そして攻撃者が勤務時間によく似た毎日のスケジュール内で活動していることがわかりました。

米国とカナダに本社を置く脅威ハンティングおよび対応会社GoSecureの研究者は、3 か月にわたって、RDP ハニーポット システムへの 350 万近いログイン試行を記録しました。

GoSecure のサイバーセキュリティ研究者である Andreanne Bergeron 氏は、カナダのモントリオールで開催された NorthSec サイバーセキュリティカンファレンスで、ハニーポットは攻撃者の戦略を理解し、予防アドバイスにつなげることを目的とした研究プログラムに関連していると説明しました。

ハニーポットは 3 年以上断続的に機能しており、1 年以上安定して稼働していますが、プレゼンテーションのために収集されたデータは、2022 年 7 月 1 日から 9 月 30 日までの 3 か月のみを表しています。

この間、ハニーポットは 1,500 以上の IP アドレスから 3,427,611 回アクセスされました。ただし、年間全体の攻撃数は 1,300 万回のログイン試行に達しました。

攻撃者の食欲を刺激するために、研究者らはこのシステムに銀行のネットワークの一部であるように見える名前を付けました。

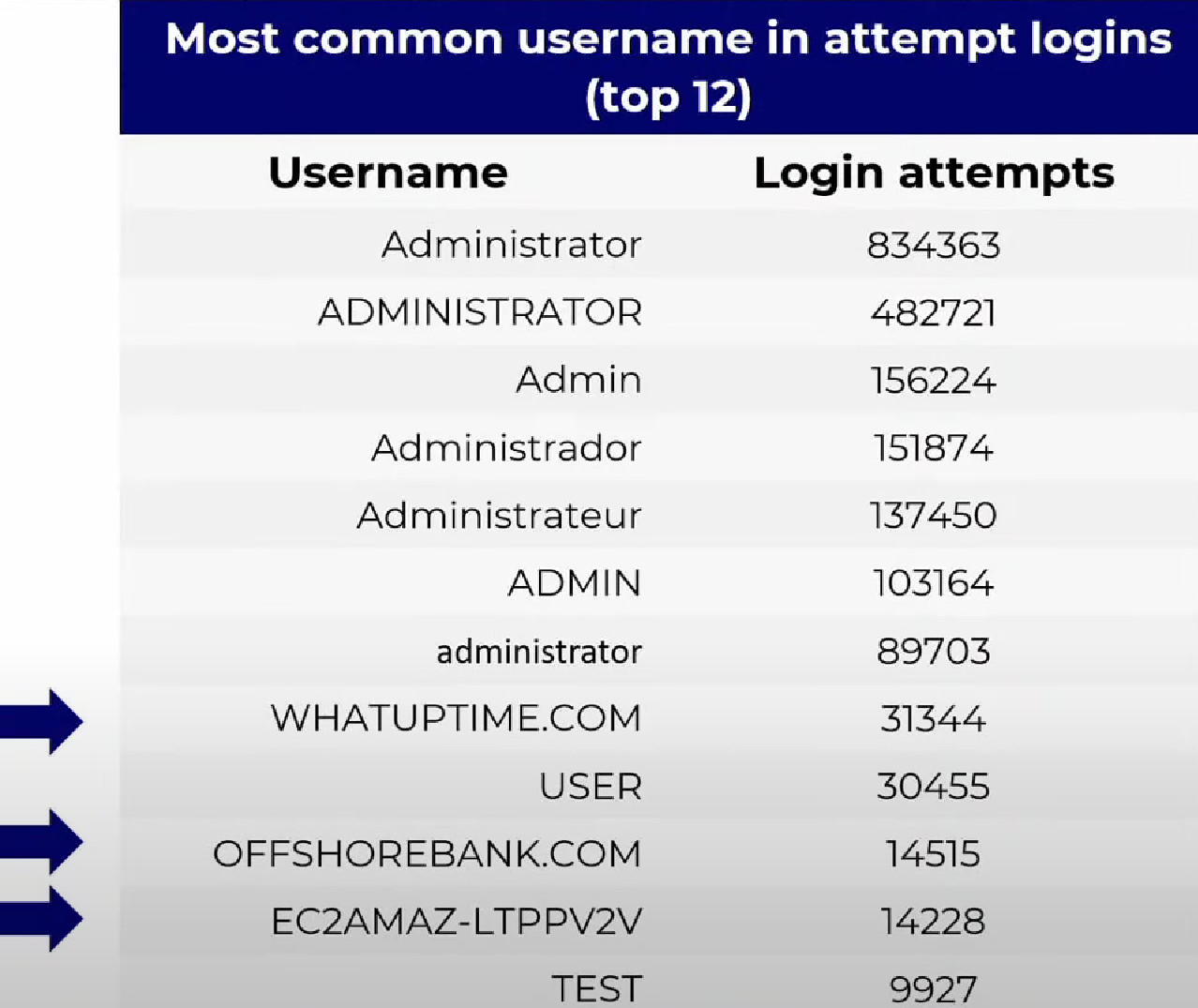

予想通り、侵害の試みは複数の辞書に基づくブルート フォース攻撃に依存しており、最も一般的なユーザー名は「Administrator」とそのバリエーション (短縮バージョン、異なる言語、大文字小文字など) でした。

ただし、約 60,000 件の場合、攻撃者は正しいログインを見つける前に偵察を行い、以下のセット内では明らかに場違いなユーザー名を実行しました。

Bergeron 氏は、上の画像にある 3 つの奇妙なユーザー名がハニーポット システム (RDP 証明書とホストの名前、およびホスティング プロバイダーの名前) に関連していると説明しました。

試行されたログイン名の上位 12 件にこのデータが存在するということは、少なくとも一部のハッカーがログイン時に資格情報のペアを盲目的にテストしたのではなく、最初に被害者に関する情報を収集したことを示しています。

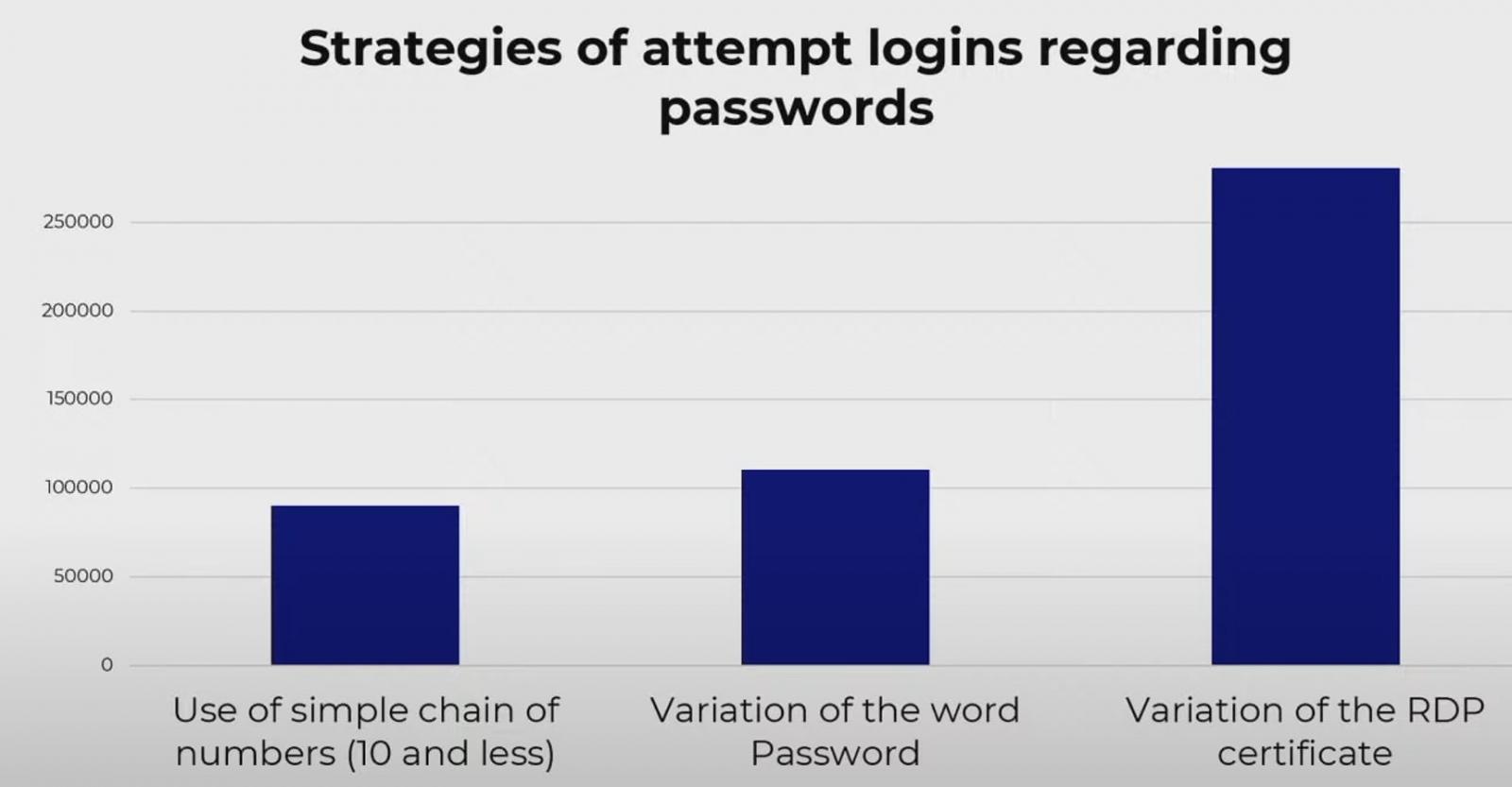

バージェロン氏は、システムがパスワードのハッシュを収集し、研究者らが弱いパスワードを元に戻すことができたと語った。その結果、最も一般的な戦略は RDP 証明書のバリエーションを使用することであり、次に「パスワード」という単語のバリエーションと最大 10 桁の単純な文字列を使用することがわかりました。

これらの統計を攻撃 IP アドレスと相関させると、RDP 証明書名が中国 (98%) とロシア (2%) の IP からのログイン試行にのみ使用されたという興味深い観察結果が 1 つあります。

ただし、これは必ずしも攻撃者が 2 つの国から来ていることを意味するわけではなく、攻撃者が 2 つの地域のインフラストラクチャを使用していることを意味します。

もう 1 つの観察結果は、多くの攻撃者 (15%) が数千のパスワードとわずか 5 つのユーザー名を組み合わせていたことです。

通常の勤務日

この攻撃への人間の関与は、ハッカーが貴重なデータを求めてシステム内部を覗き見し始めたこの最初のブルートフォース段階を過ぎてより明らかになりました。

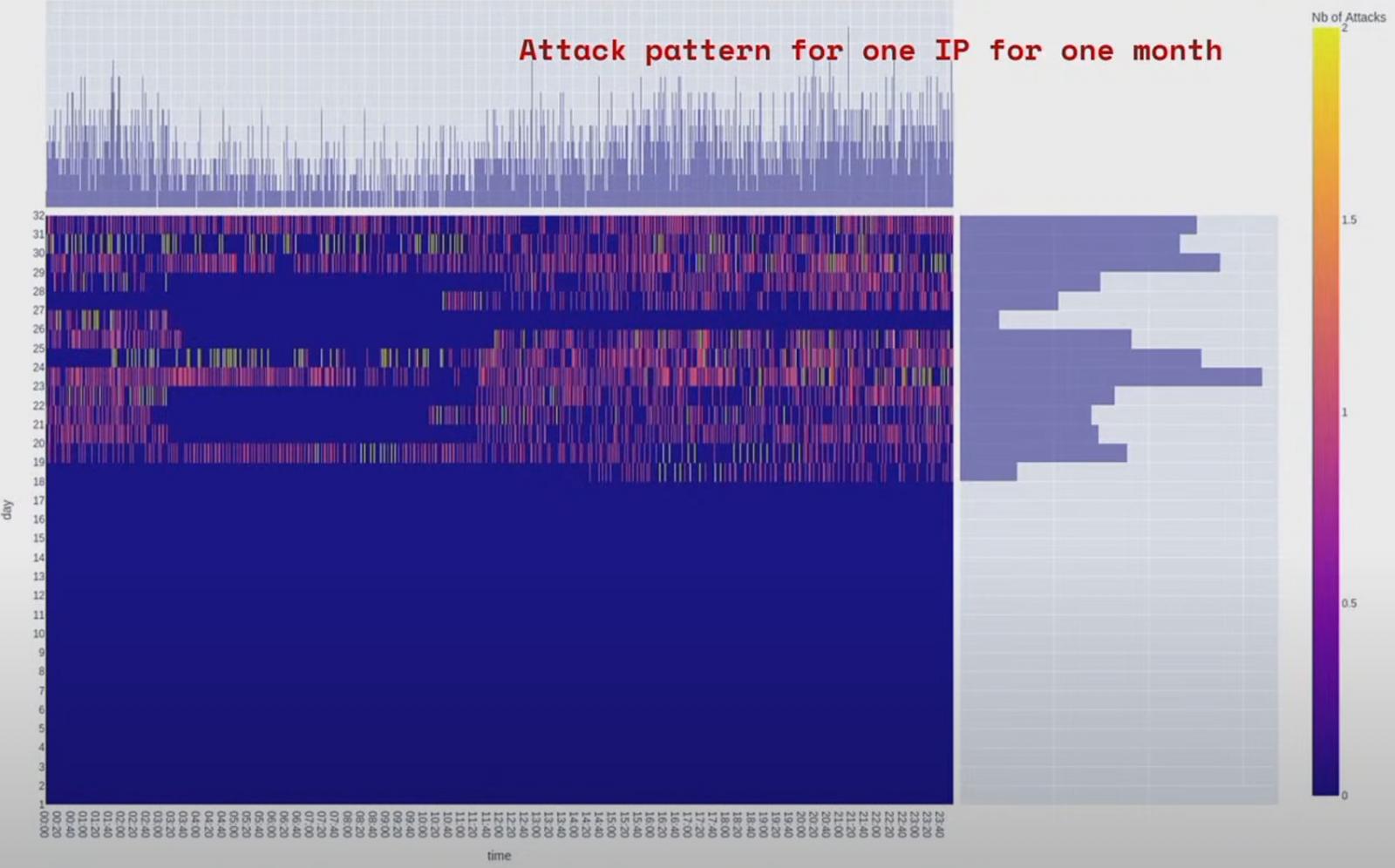

データをさらに詳しく調査し、バージェロン氏はハニーポットをターゲットとする IP アドレスのヒート マップを作成し、この活動がハッカーが休憩していることを示す一時停止を伴う毎日のパターンを形成していることに気付きました。

多くのアクティビティ チャンクは 4 時間を超え、最大 8 時間に及びますが、一部のセッションは 13 時間にも及びました。これは、少なくとも攻撃を開始するために人間の介入があったことを示唆しており、ある種のスケジュールに従っているようです。

この観察をさらに重要視しているのは、ブルートフォース活動が週末に停止したという事実であり、攻撃者がハッキング活動を通常の仕事のように扱っていることを示唆している可能性があります。

これらはすべて自動ログイン試行であり、スクリプトが適切に調整されていれば人間による監視は必要ありませんでした。

ある例では、ベルジェロン氏は攻撃の間に 8 時間の間隔があることに気づき、これは攻撃者が交代で勤務している可能性があると推測しました。

人間味と洗練のレベルは、ターゲットに合わせてカスタマイズされた攻撃 (14%) や、実際の人間のアクティビティを模倣するために各ログイン試行間に遅延を追加する場合にも見られました。

この攻撃への人間の関与は、ハッカーが貴重なデータを求めてシステム内部を覗き見し始めたこの最初のブルートフォース段階を過ぎてより明らかになりました。

研究者らが「管理者/管理者」資格情報のペアを使用してハニーポットでのログインの難易度を下げたにもかかわらず、ハッカーのわずか 25% のみが重要なファイルを求めてマシンを探索し始めたとバージェロン氏は述べました。

バージェロン氏はまた、ハニーポットは空であり、おそらく攻撃者の 4 分の 1 だけがデータの検索に留まったのはそのためであると述べました。ただし、研究の次のステップは、サーバーに偽の企業ファイルを充填し、攻撃者の動きや行動を監視することです。

攻撃者の RDP セッションのライブ ビデオ フィードを含む攻撃データを記録および保存するために、調査ではPyRDPを使用しました。これは、GoSecure のサイバーセキュリティ研究ディレクターであり、NorthSec カンファレンスの会長であるOlivier Bilodeauによって GoSecure で開発されたオープンソースの傍受ツールです。

今年の NorthSec でのAndreanne Bergeron の講演のタイトルは「人間 vs マシン: リモート デスクトップ プロトコルをターゲットとした自動攻撃における人間の相互作用のレベル」です。カンファレンスの両方の段階でのすべての講演は、NorthSec の YouTube チャンネルで視聴できます。

Comments