Cisco Secure Client Software for Windows(旧AnyConnect Secure Mobility Client)の重大度の高い欠陥に対して、概念実証のエクスプロイト コードが利用可能になりました。この脆弱性により、攻撃者は特権を SYSTEM に昇格させることができます。

Cisco Secure Client は、従業員が安全な仮想プライベート ネットワーク(VPN)を使用してどこからでも作業できるようにし、ネットワーク管理者にテレメトリおよびエンドポイント管理機能を提供します。

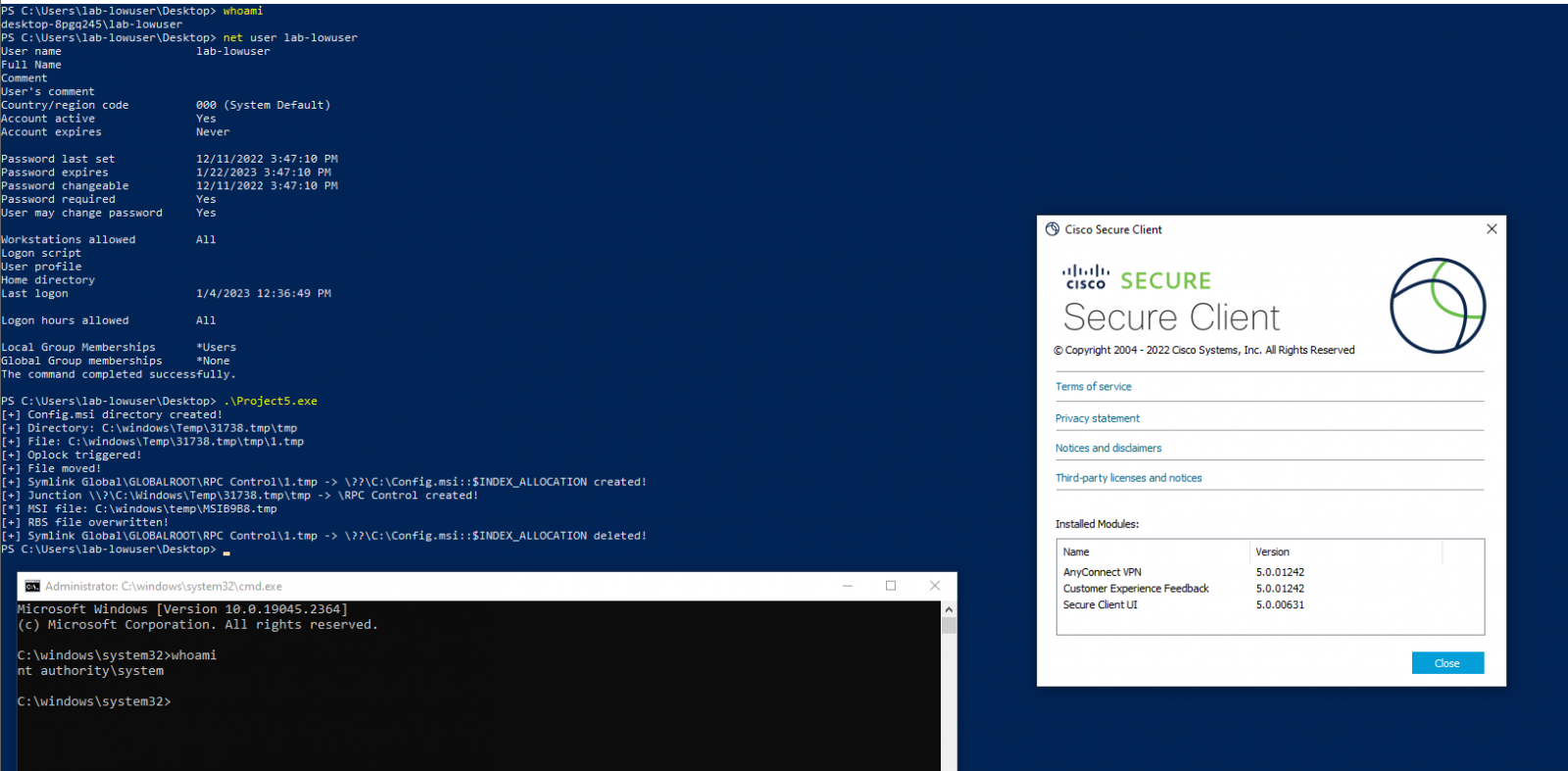

この脆弱性 (CVE-2023-20178 として追跡) により、認証された攻撃者が、ユーザーの介入を必要としない複雑さの低い攻撃において、Windows オペレーティング システムで使用される SYSTEM アカウントに権限を昇格させる可能性があります。

悪用を成功させるには、シスコが「Windows インストーラ プロセスの特定の機能」と表現しているものを悪用する必要があります。

シスコは先週火曜日、このセキュリティバグに対処するためのセキュリティアップデートをリリースしたが、同社の製品セキュリティインシデント対応チーム(PSIRT)は、このバグを対象とした悪意のある使用や公開されたエクスプロイトコードの証拠は存在していないと述べた。

CVE-2023-20178 は、Windows 4.10MR7 用 AnyConnect セキュア モビリティ クライアントおよび Windows 5.0MR2 用 Cisco Secure Client のリリースで修正されました。

今週初め、任意のファイル削除の脆弱性を発見し、シスコに報告したセキュリティ研究者のフィリップ・ドラゴビッチ氏によって、概念実証 (PoC) エクスプロイト コードが公開されました。

Dragović 氏の説明によれば、この PoC は Cisco Secure Client (5.0.01242 でテスト) および Cisco AnyConnect (4.10.06079 でテスト) に対してテストされました。

「ユーザーが vpn に接続すると、vpndownloader.exe プロセスがバックグラウンドで開始され、次の形式のデフォルトのアクセス許可で c:windowstemp にディレクトリが作成されます: <乱数>。 tmp」と研究者は言う。

「このディレクトリを作成した後、vpndownloader.exe はそのディレクトリが空かどうかを確認し、空でない場合はそこにあるすべてのファイル/ディレクトリを削除します。この動作を悪用して、NT AuthoritySYSTEM アカウントとして任意のファイル削除を実行することができます。」

次に、攻撃者は、この Windows インストーラーの動作と、VPN 接続が成功するたびにクライアントの更新プロセスが実行されるという事実を利用し、 ここで説明する手法を使用して権限を昇格し、任意のファイルを削除して SYSTEM シェルを生成することができます。

シスコは 10 月に、攻撃での悪用が活発に行われているため、AnyConnect のセキュリティ上の欠陥をさらに 2 つ修正するよう顧客に警告しました(公開されているエクスプロイト コードがあり、3 年前に修正されています)。

2 年前、Cisco は、 2020 年 11 月の最初の公開から 6 か月後の 2021 年 5 月に、 AnyConnect ゼロデイに公開エクスプロイト コードによるパッチを適用しました。

Comments