大手ビットコイン ATM メーカーである General Bytes は、ハッカーが BATM 管理プラットフォームのゼロデイ脆弱性を使用して、同社とその顧客から暗号通貨を盗んだことを明らかにしました。

General Bytes は、人々が 40 を超える暗号通貨を売買できるようにするビットコイン ATM を製造しています。顧客は、スタンドアロンの管理サーバーまたは General Bytes クラウド サービスを使用して ATM を展開できます。

同社は先週末、ハッカーが BATM-4780 として追跡されているゼロデイ脆弱性を悪用し、ATM のマスター サービス インターフェイスを介して Java アプリケーションをリモートでアップロードし、「batm」ユーザー権限で実行したことを明らかにしました。

「攻撃者は、IP アドレス空間をホストしているデジタル オーシャン クラウドをスキャンし、ポート 7741 で実行されている CAS サービスを特定しました。これには、General Bytes クラウド サービスや、デジタル オーシャン (当社が推奨するクラウド ホスティング プロバイダー) でサーバーを実行している他の GB ATM オペレーターが含まれます」と General Bytes は説明しました。セキュリティ インシデントの開示で。

同社は Twitter を利用して、サーバーと資金を攻撃者から保護するために「すぐに行動を起こし」、最新の更新プログラムをインストールするよう顧客に促しました。

Java アプリケーションをアップロードした後、攻撃者は侵害されたデバイスで次のアクションを実行できるようになりました。

-

データベースにアクセスする機能。

-

ホット ウォレットや取引所の資金にアクセスするために使用される API キーを読み取り、復号化する機能。

-

ホットウォレットから資金を送ります。

-

ユーザー名とそのパスワード ハッシュをダウンロードし、2FA をオフにします。

-

ターミナル イベント ログにアクセスし、顧客が ATM で秘密鍵をスキャンしたインスタンスをスキャンする機能。古いバージョンの ATM ソフトウェアでは、この情報がログに記録されていました。

General Bytes は、攻撃中に顧客と自社のクラウド サービスが侵害されたと警告しました。

「GENERAL BYTES クラウド サービスは、他のオペレーターのスタンドアロン サーバーと同様に侵害されました」と声明は強調しています。

同社は、攻撃者が盗んだ金額を明らかにしましたが、攻撃中にハッカーが使用した暗号通貨アドレスのリストを提供しました.

これらのアドレスは、ハッカーが 3 月 17 日にビットコイン ATM サーバーから仮想通貨を盗み始めたことを示しており、攻撃者のビットコイン アドレスは56.28570959 BTC (約 1,589,000 ドル相当) と21.79436191 イーサリアム(約 39,000 ドル相当) を受け取りました。

ビットコイン ウォレットには盗まれた暗号通貨がまだ含まれていますが、攻撃者は Uniswap を使用して、盗んだイーサリアムを USDT に変換したようです。

今すぐサーバーをアップグレード

CAS (Crypto Application Server) 管理者は、「master.log」および「admin.log」ログ ファイルを調べて、攻撃者がログ エントリを削除してデバイス上でのアクションを隠蔽したことが原因である疑いのある時間のギャップがないか調べることをお勧めします。

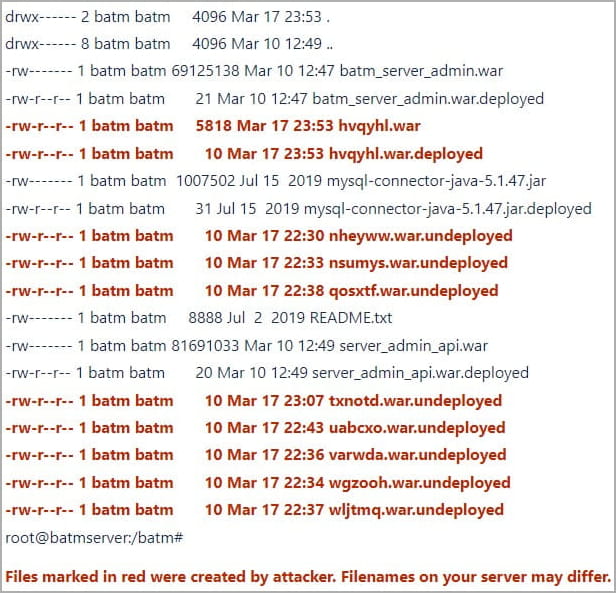

General Byte のレポートは、アップロードされた悪意のある Java アプリケーションが、以下に示すように、ランダムな名前の.warおよび.war.deployedファイルとして「/batm/app/admin/standalone/deployments/」フォルダーに表示されることも警告しています。

同社は、被害者ごとにファイル名が異なる可能性が高いと指摘しています。

違反の兆候がない場合でも、すべての CAS パスワードと API キーが危険にさらされていると見なし、すぐにそれらを無効にして新しいものを生成する必要があります。すべてのユーザー パスワードもリセットする必要があります。

エンドポイントを保護するためのすべてのサーバー オペレーター向けの詳細な手順は、会社の声明に含まれています。

クラウドサービスの閉鎖

General Bytes は、複数のオペレーターに同時にアクセスを提供する必要がある場合、悪意のある人物からクラウド サービスを保護することは「理論的に (そして実際には) 不可能」であると判断し、クラウド サービスを閉鎖すると述べています。

同社は、ファイアウォールと VPN の背後に配置する必要がある独自のスタンドアロン CAS をインストールしたい人に、データ移行のサポートを提供します。

General Byte は、悪用された脆弱性に対処する CAS セキュリティ修正もリリースしました。これは、20221118.48 および 20230120.44 の 2 つのパッチで提供されます。

また、侵害されたシステムは 2021 年以降、複数のセキュリティ監査を受けましたが、悪用された脆弱性は特定されませんでした。

さらに、Kraken 暗号通貨取引所の研究者は、2021 年に General Bytes の ATM に複数の脆弱性を発見し、同社はすぐに修正しました。

ただし、これらのセキュリティ監査を行っても、2022 年 8 月に General Bytes は、ハッカーが ATM サーバーのゼロデイ脆弱性を悪用して、顧客から仮想通貨を盗むというセキュリティ インシデントに遭遇しました。

同社は、悪意のある人物が発見する前に、他の潜在的な欠陥を発見して修正するために、短期間に複数の企業による自社製品の多数のセキュリティ監査を実施する計画であると述べています。

Comments