GitHubの欠陥、あるいはおそらく設計上の決定が悪用され、Microsoftのリポジトリに関連するURLを使ってマルウェアを配布し、そのファイルが信頼できるように見せかけることが行われている。

マルウェアの多くはMicrosoft GitHubのURLを使っているが、この “欠陥 “はGitHubのどの公開リポジトリでも悪用できるため、脅威者は非常に説得力のあるルアーを作成することができる。

GitHubのファイル・アップロード機能の悪用

昨日、McAfeeは、vcpkgとして知られる “C++ Library Manager for Windows, Linux, and MacOS “とSTLライブラリのための正規のMicrosoft GitHubリポジトリと思われるものを使って配布された新しいLUAマルウェアローダーに関するレポートを発表した。

以下に示すマルウェアのインストーラーのURLは、明らかにMicrosoftのリポジトリに属していることを示しているが、プロジェクトのソースコードにこれらのファイルへの参照を見つけることはできなかった。

https://github[.]com/microsoft/vcpkg/files/14125503/Cheat.Lab.2.7.2.zip https://github[.]com/microsoft/STL/files/14432565/Cheater.Pro.1.6.0.zip

Microsoftのリポジトリが2月からマルウェアを配布しているのは奇妙だと思い、調べてみたところ、このファイルはvcpkgの一部ではなく、プロジェクトのコミットやissueに残されたコメントの一部としてアップロードされたものでした。

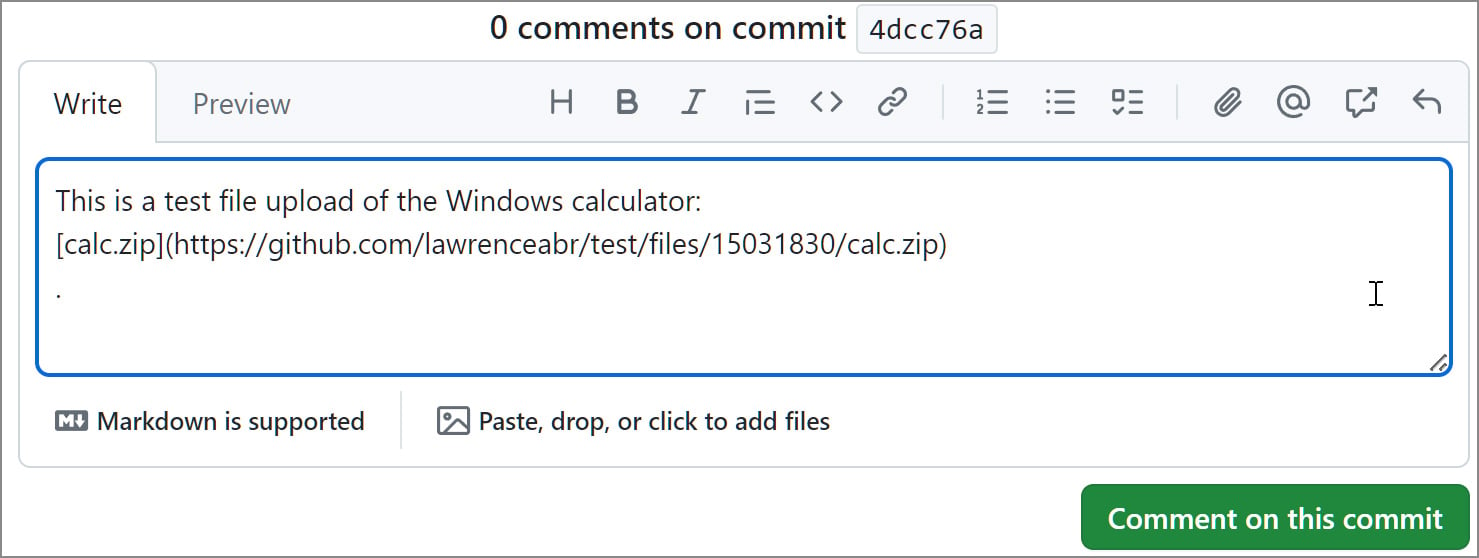

コメントを残す際、GitHubユーザーはファイル(アーカイブやドキュメントなど)を添付することができます。このファイルはGitHubのCDNにアップロードされ、次のような形式で一意のURLを使って関連するプロジェクトに関連付けられます:‘https://www.github.com/{project_user}/{repo_name}/files/{file_id}/{file_name}‘.

動画や画像の場合、ファイルは代わりに/assets/パスに保存されます。

GitHubは、コメントを投稿した後にURLを生成するのではなく、以下のように、保存されていないコメントにファイルを追加した後にダウンロードリンクを自動的に生成します。これにより、脅威行為者は知らないうちにマルウェアをリポジトリに添付できるようになります。

Source :

コメントを投稿しないことにしたり、投稿後に削除したりしても、ファイルはGitHubのCDNから削除されず、ダウンロードURLは永遠に機能し続けます。

ファイルのURLにはコメントが作成されたリポジトリの名前が含まれており、ほとんどすべてのソフトウェア企業がGitHubを使用しているため、この欠陥によって脅威行為者は非常に巧妙で信頼できるルアーを開発することができます。

例えば、脅威行為者はNVIDIAのドライバ・インストーラ・レポに、人気ゲームの問題を修正する新しいドライバのふりをしたマルウェア実行ファイルをアップロードすることができます。あるいは、Google Chromiumのソースコードへのコメントでファイルをアップロードし、ウェブブラウザの新しいテストバージョンであるかのように装うこともできる。

このようなURLは、その企業のリポジトリに属しているように見えるため、はるかに信頼性が高くなる。

残念ながら、たとえ企業が自社のリポジトリがマルウェア配布に悪用されていることを知ったとしても、プロジェクトに添付されたファイルを管理できるような設定は見つからない。

さらに、コメントを無効にすることでしか、このような悪用や評判の低下からGitHubアカウントを守ることはできません。GitHub のサポート文書によると、コメントを一時的に無効にできるのは一度に最大 6 ヶ月までとなっています。

しかし、コメントを制限すると、ユーザーがバグや提案を報告できなくなるため、プロジェクトの開発に大きな影響を与える可能性があります。

自動マルウェア解析サービスUNPACMEのSergei Frankoff氏は先月、このバグについてTwitchでライブストリームを行い、脅威行為者が積極的にこのバグを悪用していると述べたばかりだ。

それから数週間後…GitHubのバグはまだマルウェアを落としているpic.twitter.com/s165zOAsoI

– herrcore (@herrcore)2024年3月27日

このバグの調査の一環として、この方法でマルウェアを配布するために悪用されたレポは、他にhttprouterしか見つからず、それはマイクロソフトのURLに見られるのと同じ’Cheater.Pro.1.6.0.zip’だった。

しかし、Frankoff氏によると、3月にも同じLUAローダーを利用した同様のキャンペーンを発見しており、そのマルウェアはSmartLoaderと呼ばれ、Aimmyチート・ソフトウェアに偽装されていたという。

SmartLoaderは、情報窃取マルウェアRedLineのような他のペイロードと一緒にインストールされるのが一般的だとFrankoff氏は語った。

この悪用について、木曜日にGitHubとMicrosoftの両方に問い合わせたが、回答は得られなかった。

この発表の時点でも、情報窃取マルウェアはMicrosoftのGitHubリポジトリに関連するリンクを通じて配布されている。

更新 4/21/24: GitHubはマイクロソフトのリポジトリにリンクされたマルウェアを削除しました。しかし、httprouterとAimmyに関連するマルウェアはまだアクセス可能です。

Comments