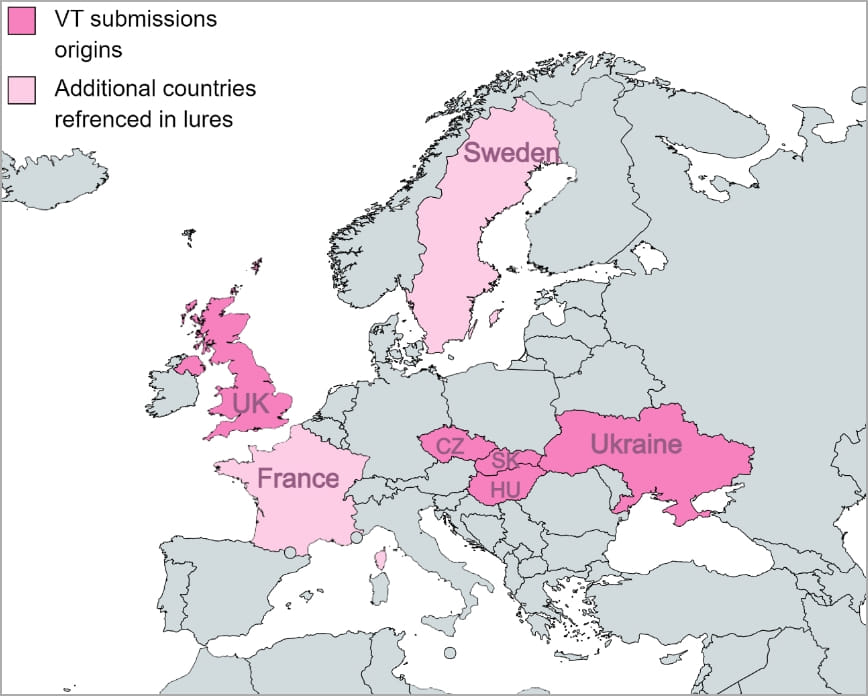

セキュリティ研究者がSmugXと名付けた、中国の脅威アクターによるフィッシングキャンペーンは、2022年12月以来、英国、フランス、スウェーデン、ウクライナ、チェコ、ハンガリー、スロバキアの大使館と外務省を標的にしている。

サイバーセキュリティ企業チェック・ポイントの研究者はこの攻撃を分析し、これまでMustang PandaやRedDeltaとして追跡されていた高度持続的脅威(APT)グループによる活動との重複を観察した。

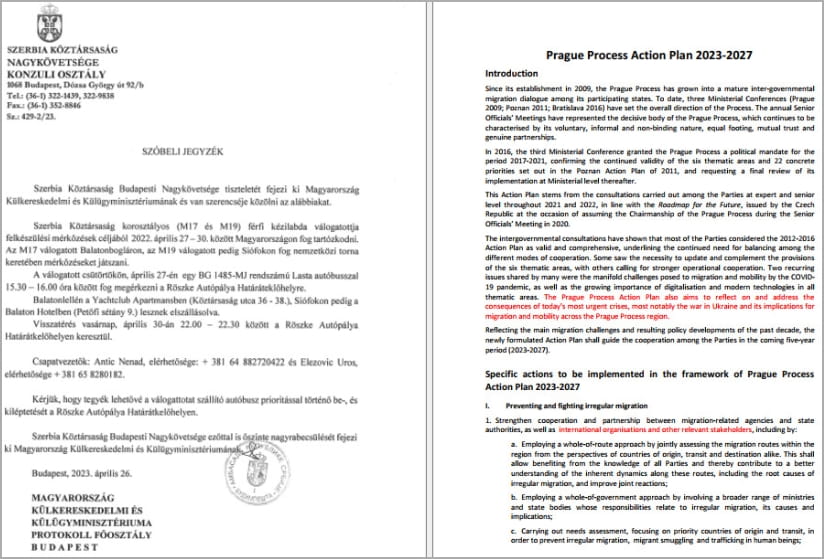

研究者らは、おとり文書を見て、通常、ヨーロッパの国内政策と外交政策をテーマとしていることに気づきました。

チェック・ポイントが調査中に収集したサンプルには次のようなものがあります。

- ブダペストのセルビア大使館からの手紙

- 欧州連合理事会のスウェーデン議長国の優先事項を記載した文書

- ハンガリー外務省発行の外交会議への招待状

- 二人の中国人人権弁護士に関する記事

SmugX キャンペーンで使用されたおとりは、脅威アクターのターゲット プロファイルを裏切っており、キャンペーンの目的としてスパイ活動が考えられることを示しています。

SmugX 攻撃チェーン

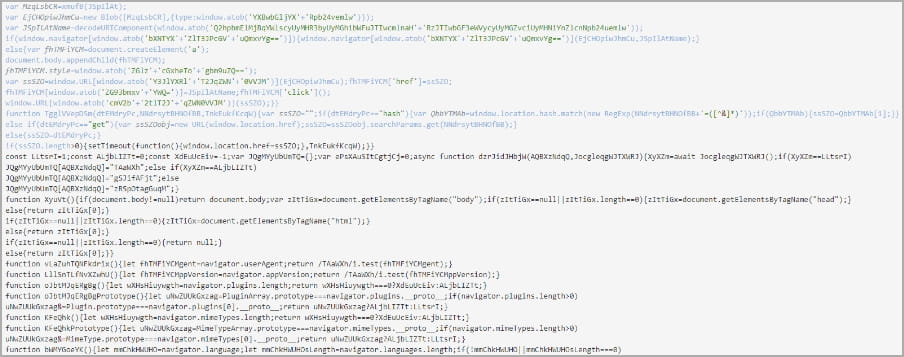

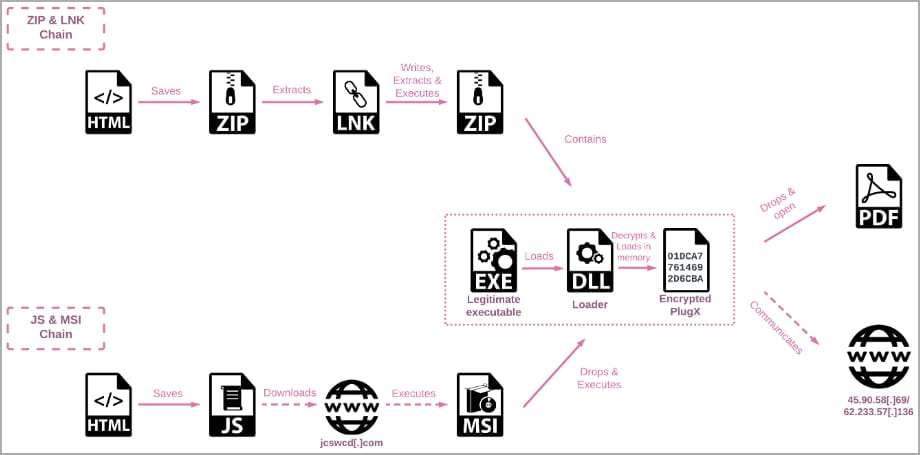

Check Point は、SmugX 攻撃が 2 つの感染チェーンに依存していることを観察しました。どちらも、おとりメッセージに添付された HTML ドキュメントのエンコードされた文字列に悪意のあるペイロードを隠す HTML 密輸手法を使用しています。

このキャンペーンの亜種の 1 つは、起動時に PowerShell を実行する悪意のある LNK ファイルを含む ZIP アーカイブを配信し、アーカイブを抽出して Windows の一時ディレクトリに保存します。

抽出されたアーカイブには 3 つのファイルが含まれており、1 つは古いバージョンのロボフォーム パスワード マネージャーからの正規の実行可能ファイル (「robotaskbaricon.exe」または「passwordgenerator.exe」のいずれか) であり、アプリケーションに関係のない DLL ファイルのロード (DLL サイドローディングと呼ばれる手法) を許可していました。 。

他の 2 つのファイルは、2 つの正規の実行可能ファイルの 1 つを使用してサイドロードされる悪意のある DLL (Roboform.dll) と、PowerShell を通じて実行される PlugX リモート アクセス トロイの木馬 (RAT) を含む「data.dat」です。

攻撃チェーンの 2 番目の亜種では、HTML 密輸を使用して JavaScript ファイルをダウンロードし、攻撃者のコマンド アンド コントロール (C2) サーバーから MSI ファイルをダウンロードした後、それを実行します。

その後、MSI は “%appdata%Local” ディレクトリ内に新しいフォルダーを作成し、ハイジャックされた正規の実行可能ファイル、ローダー DLL、および暗号化された PlugX ペイロード (‘data.dat’) の 3 つのファイルを保存します。

ここでも、正規のプログラムが実行され、検出を回避するために DLL サイドローディングを介して PlugX マルウェアがメモリにロードされます。

永続性を確保するために、マルウェアは隠しディレクトリを作成し、そこに正規の実行可能ファイルと悪意のある DLL ファイルを保存し、プログラムを「Run」レジストリ キーに追加します。

PlugX が被害者のマシンにインストールされて実行されると、被害者の注意をそらし、疑いを軽減するために、欺瞞的な PDF ファイルが読み込まれる可能性があります。

PlugX は、2008 年以来複数の中国の APT によって使用されているモジュール式 RAT です。これには、ファイルの抽出、スクリーンショットの取得、キーロギング、コマンドの実行などの幅広い機能が付属しています。

このマルウェアは通常、APT グループに関連付けられていますが、サイバー犯罪の脅威アクターによっても使用されています。

ただし、チェック・ポイントが SmugX キャンペーンで展開されたと確認したバージョンは、XOR の代わりに RC4 暗号が使用されていた点を除けば、中国の攻撃者によるものとされる最近の他の攻撃で確認されたものとほぼ同じです。

明らかになった詳細に基づいて、チェック・ポイントの研究者らは、SmugX キャンペーンは、中国の脅威グループがスパイ活動の可能性が高いヨーロッパの標的に興味を示していることを示していると考えています。

Comments