フォーティネットがこの問題に対処するアップデートをリリースしてからほぼ 1 か月後、数十万の FortiGate ファイアウォールが CVE-2023-27997 として特定された重大なセキュリティ問題に対して脆弱です。

この脆弱性は、すべてのフォーティネット ネットワーキング コンポーネントを接続してベンダーのセキュリティ ファブリック プラットフォームに統合するオペレーティング システムである FortiOS のヒープベースのバッファ オーバーフローの問題に起因する、重大度スコア 10 点中 9.8 のリモート コード実行です。

CVE-2023-27997 は悪用可能であり、認証されていない攻撃者が Web 上に公開されている SSL VPN インターフェイスを使用して脆弱なデバイス上でリモートからコードを実行することを可能にします。ベンダーは 6 月中旬の勧告で、この問題が悪用された可能性があると警告しました。

フォーティネットは、一般に公開する前に 6 月 11 日にFortiOS ファームウェア バージョン 6.0.17、6.2.15、6.4.13、7.0.12、および 7.2.5 をリリースすることでこの脆弱性に対処しました。

攻撃的なセキュリティ ソリューションを提供するビショップ フォックスは金曜日、パッチの要求にもかかわらず、300,000 台を超える FortiGate ファイアウォール アプライアンスが依然として攻撃に対して脆弱であり、公共のインターネット経由でアクセス可能であると報告しました。

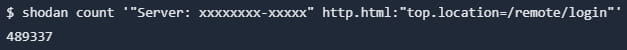

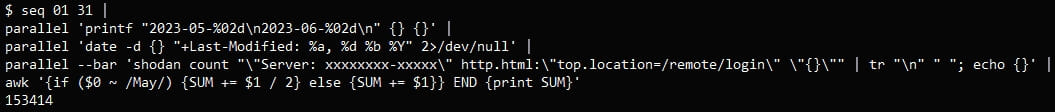

Bishop Fox の研究者は、Shodan 検索エンジンを使用して、公開された SSL VPN インターフェイスを示す方法で応答するデバイスを見つけました。これは、特定の HTTP 応答ヘッダーを返したアプライアンスを検索することで実現されました。

彼らは結果を「/remote/login」にリダイレクトするものにフィルタリングしました。これは、SSL VPN インターフェイスが公開されていることを明確に示しています。

上記のクエリでは 489,337 台のデバイスが示されましたが、そのすべてが CVE-2023-27997 (Xortigate とも呼ばれる) に対して脆弱であるわけではありません。研究者らはさらに調査を進めた結果、発見されたアプライアンスのうち 153,414 個が安全な FortiOS バージョンに更新されていたことを発見しました。

これは、Web 経由で到達可能な FortiGate ファイアウォールのうち約 335,900 が攻撃に対して脆弱であることを意味しており、この数字は他の精度の低いクエリに基づいた最近の推定 250,000 よりも大幅に高いと Bishop Fox の研究者は述べています。

Bishop Fox の研究者が行ったもう 1 つの発見は、暴露された FortiGate デバイスの多くが過去 8 年間アップデートを受け取っておらず、その一部は昨年 9 月 29 日にサポートが終了した FortiOS 6 を実行していることです。

これらのデバイスは、概念実証のエクスプロイト コードが公開されているいくつかの重大度の欠陥に対して脆弱です。

CVE-2023-27997 を使用して脆弱なデバイス上でコードをリモート実行できることを実証するために、Bishop Fox は「ヒープを破壊し、攻撃者が制御するサーバーに再度接続し、BusyBox バイナリをダウンロードし、対話型シェルを開く」ことを可能にするエクスプロイトを作成しました。 。」

出典: フォックス司教

「このエクスプロイトは、Lexfo の元のブログ投稿に詳述されている手順に非常に厳密に従っており、[…] 約 1 秒で実行されます。これは、Lexfo が示した 64 ビット デバイスでのデモ ビデオよりも大幅に高速です」と Bishop Fox 氏は次のように述べています。 ご報告をさせていただきます。

Comments