これは、NOBELIUM 国家のサイバー攻撃に関する 4 回シリーズの最後の投稿です。 2020 年 12 月、Microsoft は、史上最も巧妙な国家サイバー攻撃として知られるようになったものについて、詳細を世界と共有し始めました。 Microsoft の4 部構成のビデオ シリーズ「Decoding NOBELIUM」では、NOBELIUM インシデントと、Microsoft と業界の世界クラスの脅威ハンターが協力して、歴史上最も洗練された国家攻撃にどのように対処したかについて説明します。この最後の投稿では、ドキュメンタリー シリーズの第 4 エピソードで取り上げられた教訓を振り返ります。

国家への攻撃は、あらゆる規模の組織が直面する深刻で増大している脅威です。彼らの主な目的は、秘密を盗んだり、サイバー インテリジェンスを収集したり、偵察を行ったり、作戦を妨害したりして、自国の戦略的優位性を獲得することです。これらの取り組みは、通常、十分な専門知識と資金を備えた国が後援するアクターによって行われるため、防御するのが特に困難な敵となっています。

ロシアに関連するグループである NOBELIUM は、SolarWinds サプライ チェーンの広範な侵害でおそらく最もよく知られています。この事件は、1 年以上にわたって静かに進行していた、さらに大規模で高度なキャンペーンの一部でした。この攻撃の詳細が明らかになるにつれ、史上最も巧妙な国家サイバー攻撃であることが明らかになりました。

「Decoding NOBELIUM」シリーズの最後のエピソードでは、Microsoft の調査結果を調査し、得られた教訓について議論する事後報告を提供します。

NOBELIUMは広範な戦術を展開しました

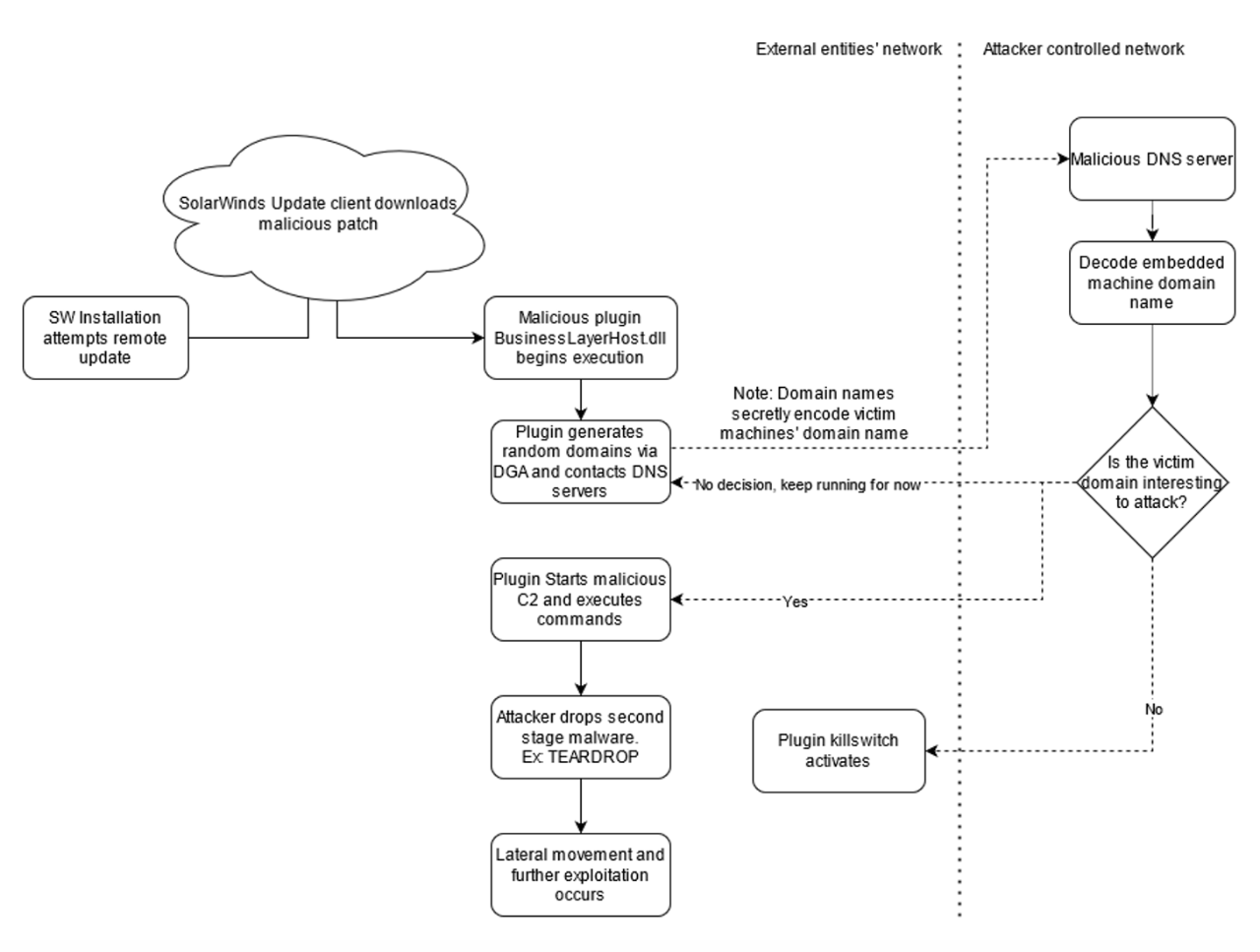

攻撃の主要な段階を確認することから始めましょう。

侵入

NOBELIUM がどのようにして環境への浸透を達成したかを理解することは重要です。この攻撃者は、サプライ チェーンの侵害にとどまらず、パスワード スプレーや、パッチが適用されていないデバイスの脆弱性を悪用して資格情報を盗み、システムにアクセスするなど、多くの一般的な戦術も展開しました。最終的に、NOBELIUM はさまざまな手法を活用して侵入を達成し、目標を達成するためにツールセットを各被害者の固有の環境に適合させました。

の 搾取

NOBELIUM が侵入すると、彼らは内部偵察の典型的なパターンに従いました。つまり、高位のアカウントを発見し、そこにあったマシンを見つけ出し、ターゲットに到達する方法を理解するための洗練されたマップを作成しました。彼らは、防御を回避し、通常のシステム プロセスでアクティビティを隠し、何層ものコードの下にマルウェアを隠すことで、エンタープライズ環境とサイバーセキュリティ システムに関する幅広い知識を示しました。

流出

NOBELIUM は、ターゲットの環境を理解した上で、計画を実行しました。ソース コードへのアクセス権を取得したり、電子メールを収集したり、製品の秘密を盗んだりしました。

NOBELIUM は忍耐力とステルス性を示しました

NOBELIUMグループは、捕まらないように整然と移動しました。 「彼らは慎重に慎重に行動していました。 Microsoft Digital Security and Resilience (DSR) Security Operations Center (SOC) Hunt Team のセキュリティ アナリスト Joanne は次のように述べています。

検出されずにネットワークを移動し、情報を収集し、特権ネットワークへのアクセスを取得するには時間がかかりました。たとえば、組織のエンドポイント検出および応答 (EDR) ソリューションがシステムの起動時に起動されないようにしました。その後、NOBELIUM はパッチの日にコンピュータが再起動されるまで最大 1 か月待ち、パッチが適用されていない脆弱なマシンを利用しました。

Microsoft Threat Intelligence Center のゼネラル マネージャーである John Lambert 氏は、次のように述べています。 「マルウェアにはさまざまな名前が付けられていました。さまざまな方法でコンパイルされました。彼らが使用するコマンド アンド コントロール ドメインは、被害者ごとに異なりました。ネットワーク内でマシンからマシンへと横方向に移動するため、NOBELIUM は各ステップの後にクリーンアップに多大な労力を費やしました。」

将来の国家攻撃に備える

攻撃者がこれほど注意を払ってアクティビティを隠蔽すると、1 つの全体的な手法を強調するためにまとめられたさまざまなベクトルにわたって、無害に見える多くのアクティビティが検出される可能性があります。

Microsoft Sentinelのパートナー グループ プログラム マネージャーであるサラ フェンダー (Sarah Fender) は、次のように説明しています。 「ユーザーとエンドポイント、インフラストラクチャ、オンプレミスとクラウドに関連するセキュリティ データとイベントを可視化し、そのデータを迅速に分析する機能が必要です。」

NOBELIUM は、侵入とエスカレーションの重要なベクトルとして、ユーザーと資格情報を活用しました。 ID ベースの攻撃が増加しています。 「お客様の環境で認証を行うことができれば、もうマルウェアは必要ありません。つまり、動作を監視するということです」と、Microsoft の検出および対応チームの主任コンサルタント兼主任調査官である Roberto 氏は述べています。 「ロベルトが自分のマシンを使用するときのプロファイルを作成すると、彼はこれら 25 のリソースにアクセスし、このようなことを行いますが、これら 4 つの国に行ったことはありません。そのパターンに当てはまらないものを見つけたら、警告する必要があります。」

結論: ID を確実に保護してください。

最後に、私たちが学んだことがあるとすれば、特にサイバーセキュリティ インシデントの際には、セキュリティ チームの世話をする必要があるということです。

「ディフェンダーの疲労は本物です」とランバートは言います。 「必要なときに急増できるように、それらのディフェンダーに投資できる必要があります。セキュリティは、他の職業と同様に、単なる仕事ではなく、天職でもあります。しかし、付随するドラムビートが強すぎると、疲労や消耗にもつながります。防御側をサポートし、インシデントの合間に休ませることができるように、予備を確保し、計画を立てる必要があります。」

将来の攻撃に備えて、力を合わせることになります。

「この事件が今後何を意味するかを考えると、これらの脅威に世界が協力して取り組む必要性が確実に強まります」とランバートは説明します。 「1 つの企業がすべてを把握しているわけではありません。特に高度な脅威に対しては、確立された信頼関係の下で非常に迅速に対応できることが非常に重要です。これは単に企業が協力するということではなく、個人が互いに信頼し合い、影響を受ける企業、セキュリティ業界の企業、政府機関の関係でもあります。」

組織と防御者をどのように保護できますか?

4 部構成のビデオ シリーズ「Decoding NOBELIUM」の最終エピソードで詳細をご覧ください。セキュリティ プロフェッショナルが NOBELIUM の事後レポートから洞察を提供します。このシリーズにご参加いただきありがとうございます。シリーズの他の投稿もご覧ください。

- NOBELIUM のような国家攻撃者がサイバーセキュリティをどのように変えているか

- 史上最も巧妙な国家攻撃である NOBELIUM の捜索

- NOBELIUM国家攻撃から顧客を保護するための前例のない取り組みの背後にある

Microsoft は、サイバー犯罪者であれ、国家によるものであれ、組織がサイバー攻撃から保護されるよう支援することに取り組んでいます。 Microsoft は、すべての人にセキュリティを提供するという使命に沿って、業界をリードする脅威インテリジェンスと専任のサイバーセキュリティ防御者のグローバル チームを使用して、セキュリティ業界全体のパートナーとなり、お客様と世界を保護します。国家国家への攻撃に対抗するための Microsoft の取り組みの最近の例には、次のようなものがあります。

- NOBELIUM によるサービス プロバイダーの特権アカウントに対する進行中の標的型活動の調査で、ダウンストリームの顧客へのアクセスを取得します。

- 2021 年 9 月、 FoggyWeb と呼ばれる NOBELIUM マルウェアの発見と調査。

- NOBELIUM のEnvyScout、BoomBox、NativeZone、および VaporRageの初期段階のツールセットの 2021 年 5 月のプロファイリング。

- 40 社以上の IT 企業に 1,600 件以上の通知を発行し、複数のイランの脅威グループによる標的を警告しています (5 月から 10 月にかけて、これらの脅威は通知全体の 10 ~ 13% でした)。

- 中国を拠点とする脅威アクターであるNICKEL が運営するWeb サイトが押収され、29 か国の組織を標的とする進行中の攻撃が中断されました。

- イランに関連する DEV-0343の調査では、米国とイスラエルの防衛技術企業、ペルシャ湾の通関港、および中東に事業拠点を持つ世界的な海運会社に焦点を当てたパスワード スプレーが行われました。

すぐにサポートが必要な場合は、 Microsoft セキュリティ レスポンス センター(MSRC) にアクセスして、問題を報告し、最新のセキュリティ レポートと Microsoft セキュリティ レスポンス センターのブログ投稿からガイダンスを入手してください。

Microsoft セキュリティ ソリューションの詳細については、 当社の Web サイト を参照してください。 セキュリティ ブログをブックマークして、セキュリティに関する専門家の記事を入手してください。また、 @MSFTSecurityをフォローして、サイバーセキュリティに関する最新ニュースと更新情報を入手してください。

参考: https ://www.microsoft.com/en-us/security/blog/2021/12/15/the-final-report-on-nobeliums-unprecedented-national-state-attack/

Comments