ハッカーは、正規の Cloudflare トンネル機能を悪用して、侵害されたデバイスからステルス HTTPS 接続を作成し、ファイアウォールをバイパスし、長期的な永続性を維持することが増えています。

この手法はまったく新しいものではなく、2023 年 1 月にPhylum が報告したように、脅威アクターが Cloudflare トンネルを使用してデータを盗んだり、デバイスにリモートでアクセスしたりする悪意のある PyPI パッケージを作成したと報告されています。

しかし、GuidePoint の DFIR チームと GRIT チームが先週報告したように、より多くの脅威アクターがこの戦術を使用し始めており、活動が増加しているようです。

Cloudflare トンネルの悪用

CloudFlare トンネルは Cloudflare が提供する人気の機能で、ユーザーは Web サーバーまたはアプリケーション用に Cloudflare ネットワークへの安全な送信専用接続を作成できます。

ユーザーは、Linux、Windows、macOS、Docker 用の利用可能なCloudflaredクライアントのいずれかをインストールするだけでトンネルをデプロイできます。

そこから、サービスはユーザー指定のホスト名でインターネットに公開され、リソース共有やテストなどの正当なユースケース シナリオに対応します。

Cloudflareトンネルは、幅広いアクセス制御、ゲートウェイ構成、チーム管理、ユーザー分析を提供し、ユーザーがトンネルと漏洩した侵害されたサービスを高度に制御できるようにします。

GuidePointのレポートの中で研究者らは、被害者のネットワークへのステルス永続アクセスの取得、検出の回避、侵害されたデバイスのデータの流出など、悪意のある目的でCloudflareトンネルを悪用する攻撃者が増えていると述べている。

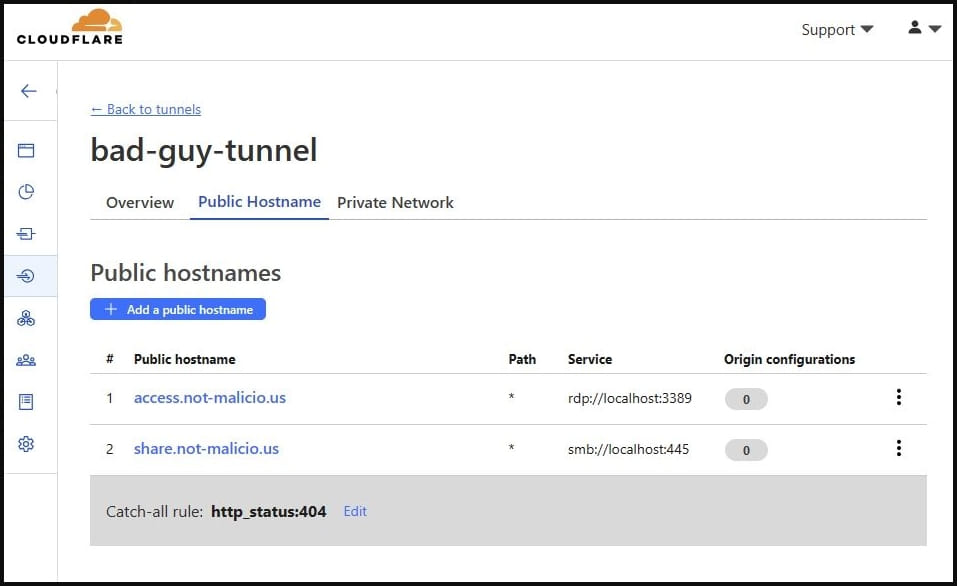

攻撃者固有のトンネル トークン以外は何も公開しない、被害者のデバイスからの 1 つのコマンドで、秘密の通信チャネルをセットアップするのに十分です。同時に、脅威アクターは、必要に応じてリアルタイムでトンネルの構成を変更し、無効化および有効化することができます。

出典: ガイドポイント

「Cloudflare ダッシュボードで設定変更が行われるとすぐにトンネルが更新されるため、TA は被害マシン上でアクティビティを実行したい場合にのみ機能を有効にし、インフラストラクチャの露出を防ぐために機能を無効にすることができます」とGuidePointは説明しています。

「たとえば、TA は RDP 接続を有効にして被害マシンから情報を収集し、その後翌日まで RDP を無効にする可能性があります。これにより、接続の確立に使用されたドメインを検出したり観察したりする可能性が低くなります。」

HTTPS 接続とデータ交換はポート 7844 の QUIC を介して行われるため、ファイアウォールやその他のネットワーク保護ソリューションがこのプロセスにフラグを立てる可能性は、特にそうするように構成されていない限りありません。

出典: ガイドポイント

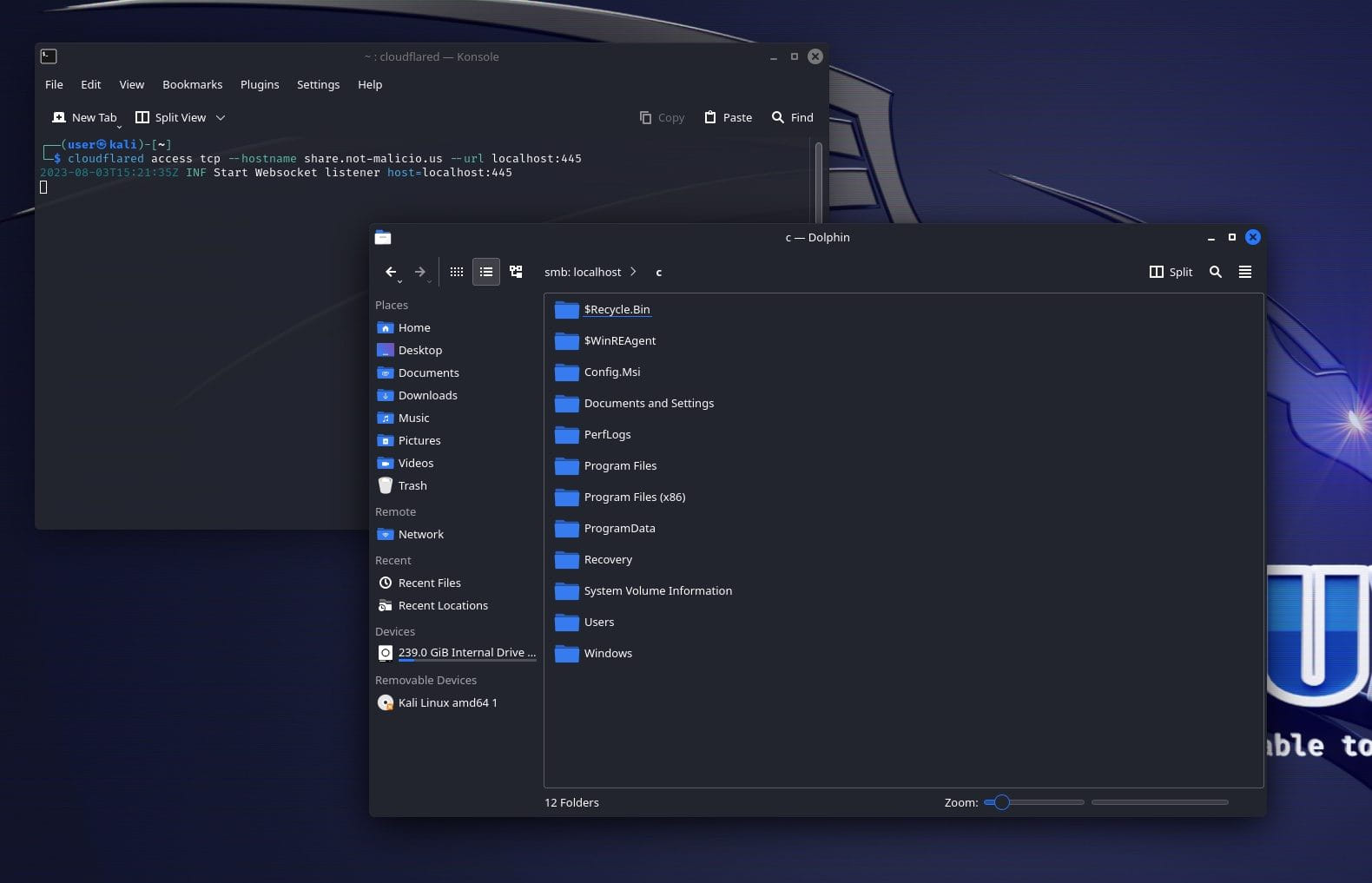

また、攻撃者がさらにステルス性を高めたい場合は、ユーザーがアカウントを作成せずに 1 回限りのトンネルを作成できる Cloudflare の「 TryCloudflare 」機能を悪用する可能性があります。

さらに悪いことに、GuidePoint によれば、Cloudflare の「プライベート ネットワーク」機能を悪用して、単一のクライアント (被害者) デバイスへのトンネルを確立した攻撃者が内部 IP アドレスの全範囲にリモートからアクセスできるようにすることも可能だと述べています。

「プライベート ネットワークが設定されたので、ローカル ネットワーク上のデバイスに切り替えて、ローカル ネットワーク ユーザーに限定されたサービスにアクセスできるようになりました」と GuidePoint の研究者 Nic Finn 氏は警告しました。

Cloudflareトンネルの不正使用を検出するために、GuidePointは組織が特定のDNSクエリ(レポートで共有)を監視し、7844などの非標準ポートを使用することを推奨しています。

さらに、Cloudflare トンネルには「 cloudflared 」クライアントのインストールが必要なため、防御者はクライアントのリリースに関連付けられたファイル ハッシュを監視することでその使用を検出できます。

Comments